กระทู้ล่าสุด

กระทู้ล่าสุด

#31

อุปกรณ์ Deliberant (เดลิเบอแร้นท์) / Re: การ Config อุปกรณ์ Deliber...

กระทู้ล่าสุด โดย somchaigrand - วันที่ 10 กุมภาพันธ์ 2023, 09:34:08ล้อกอินแล้วขึ้นแบบนี้ ทำไงดีครับ

#32

อุปกรณ์ Mikrotik Router / Re: การ Config Mikrotik ระบบ P...

กระทู้ล่าสุด โดย palawast2023 - วันที่ 11 มกราคม 2023, 17:49:52ขอบคุณสำหรับแชร์นี้นะครับ

#33

ความรู้ทั่วไปในระบบเครือข่าย / วิธีการ Fix IP Address ใน Wind...

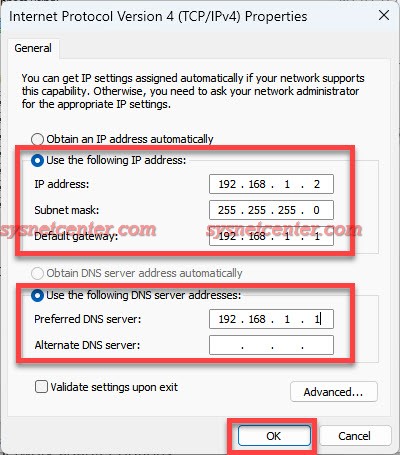

กระทู้ล่าสุด โดย yod - วันที่ 30 ธันวาคม 2022, 15:51:45วิธีการ Fix IP Address ใน Windows 11

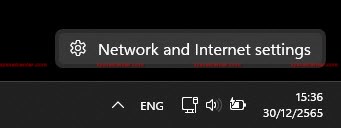

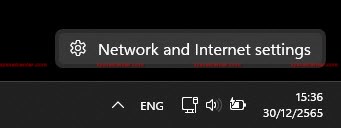

1. Click Mouse ขวาที่รูป Network Computer --> Network and Internet settings

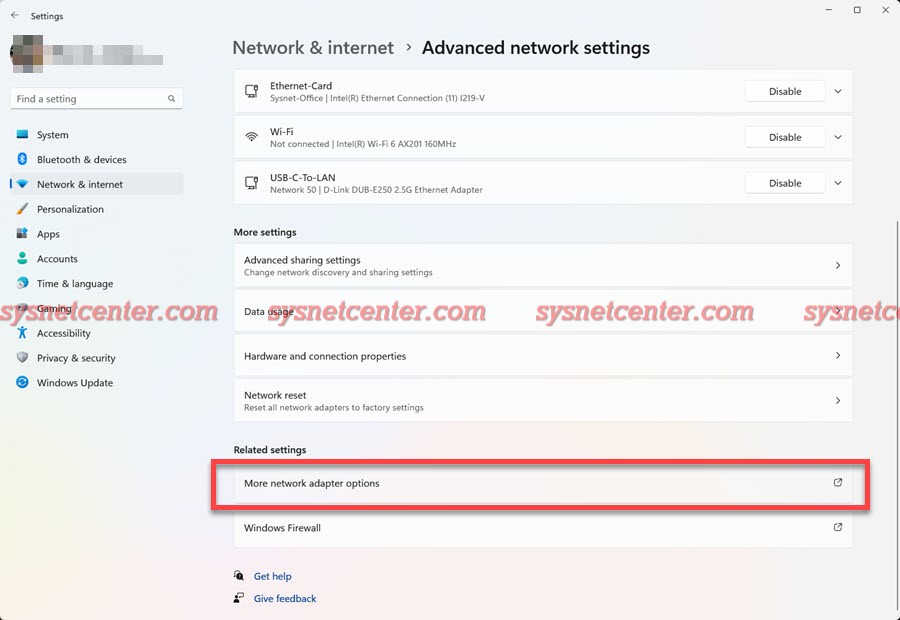

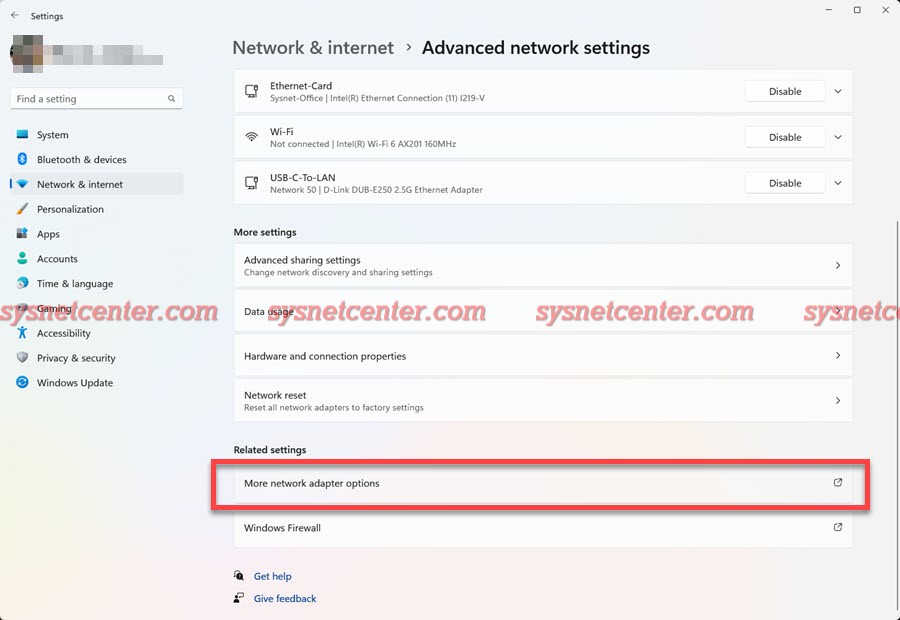

2. Menu Network & Internet

Click Advanced network settings

3. Click More network adapter option

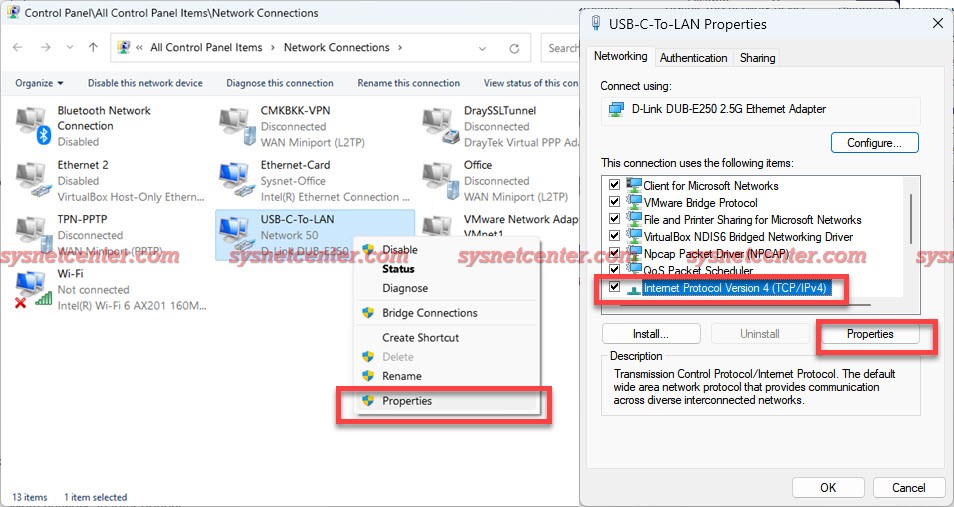

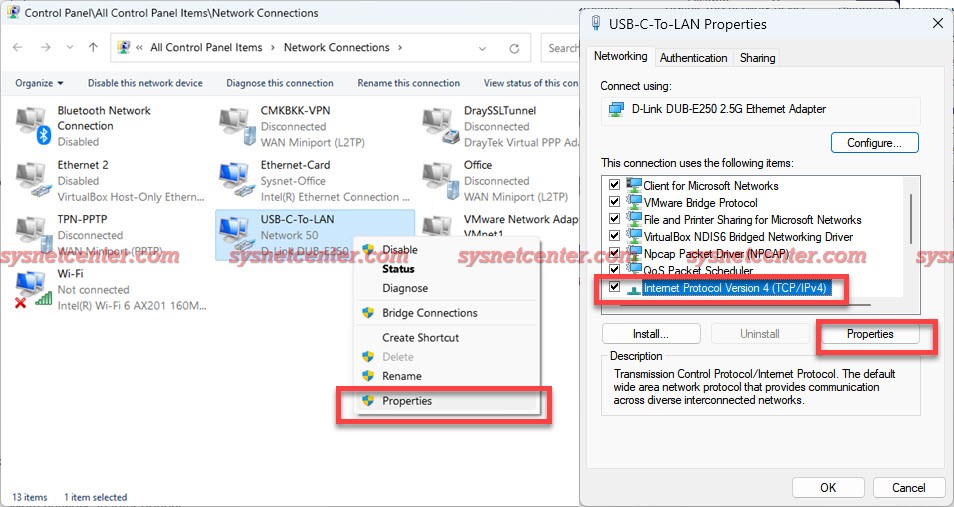

4. Click Mouse ขวาที่ Interface Card ที่ต้องการ เลือก Properties

ถ้าต้องการ Fix IP ให้กับ Card WIFI ให้เลือก Interface ของ Card WIFI ครับ

Click เลือก Internet Protocol Version 4 (TCP/IPv4) --> Click Properties

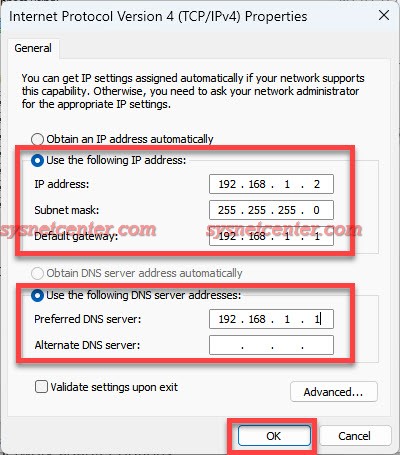

5. กำหนด IP Address ตามต้องการ

1. Click Mouse ขวาที่รูป Network Computer --> Network and Internet settings

2. Menu Network & Internet

Click Advanced network settings

3. Click More network adapter option

4. Click Mouse ขวาที่ Interface Card ที่ต้องการ เลือก Properties

ถ้าต้องการ Fix IP ให้กับ Card WIFI ให้เลือก Interface ของ Card WIFI ครับ

Click เลือก Internet Protocol Version 4 (TCP/IPv4) --> Click Properties

5. กำหนด IP Address ตามต้องการ

#34

อุปกรณ์ Ubiquiti (ยูบิ-คิวตี้) / Guest Wifi แล้วLogs เก็บอยู่ที...

กระทู้ล่าสุด โดย komgrid - วันที่ 10 พฤศจิกายน 2022, 15:12:21สวัสดีครับ พอดีเปิดใช้ Guest Wifi แล้วLogs การใช้งานต่างๆของguestมันจะเก็บอยู่ที่ไหนครับหรือเข้าดูเมนูไหน รบกวนแนะนำหน่อยครับ

#35

อุปกรณ์ Cisco, Linksys By Cisco / สอบถามการเชื่อมต่อ VPN ระหว่าง...

กระทู้ล่าสุด โดย เอกเขนก - วันที่ 1 พฤศจิกายน 2022, 10:30:50สวัสดีครับ

อ้างอิงจาก https://sysnetcenter.com/board/index.php?topic=2069.0

ตอนนี้ผมสามารถ Connect ได้ทั้งฝั่ง Office และ Site แล้ว แต่เหมือนยังไม่สามารถใช้งานได้ครบถ้วน

1. Dynamic Host Name ฝั่ง Office สามารเข้าได้จากทั้ง 2 ฝั่ง แต่ Dynamic Host Name ฝั่ง Site เข้าไม่ได้เลยครับ (dyndns)

2. Ping ฝั่ง Office และ Site เจอกันเฉพาะ IP Router และกล้องวงจรปิดทั้ง 2 ฝั่ง แต่ Ping IP คอมพิวเตอร์ไม่เจอเลยสักเครื่องทั้ง 2 ฝั่งครับ

3. เรียก IP Router จากฝั่ง Office ไป Site และจากฝั่ง Site ไป Office ได้ปกติครับ

สรุปว่าผมตั้งค่า VPN Tunnel ขึ้น Connected ได้แล้ว แต่พอจะใช้งานจริงกลับเชื่อมต่อได้แค่ Router กับกล้องวงจรปิด ในส่วนของคอมพิวเตอร์ไม่ได้เชื่อมต่อกันเลยสักเครื่องเดียว เลยไม่ทราบว่าเป็นเพราะอะไรครับ

รบกวนด้วยนะครับ IT จำเป็นและมือใหม่ครับ 555

อ้างอิงจาก https://sysnetcenter.com/board/index.php?topic=2069.0

ตอนนี้ผมสามารถ Connect ได้ทั้งฝั่ง Office และ Site แล้ว แต่เหมือนยังไม่สามารถใช้งานได้ครบถ้วน

1. Dynamic Host Name ฝั่ง Office สามารเข้าได้จากทั้ง 2 ฝั่ง แต่ Dynamic Host Name ฝั่ง Site เข้าไม่ได้เลยครับ (dyndns)

2. Ping ฝั่ง Office และ Site เจอกันเฉพาะ IP Router และกล้องวงจรปิดทั้ง 2 ฝั่ง แต่ Ping IP คอมพิวเตอร์ไม่เจอเลยสักเครื่องทั้ง 2 ฝั่งครับ

3. เรียก IP Router จากฝั่ง Office ไป Site และจากฝั่ง Site ไป Office ได้ปกติครับ

สรุปว่าผมตั้งค่า VPN Tunnel ขึ้น Connected ได้แล้ว แต่พอจะใช้งานจริงกลับเชื่อมต่อได้แค่ Router กับกล้องวงจรปิด ในส่วนของคอมพิวเตอร์ไม่ได้เชื่อมต่อกันเลยสักเครื่องเดียว เลยไม่ทราบว่าเป็นเพราะอะไรครับ

รบกวนด้วยนะครับ IT จำเป็นและมือใหม่ครับ 555

#36

อุปกรณ์ Ruijie / Reyee (รุยเจี๋ย / รียี้) / คู่มือการจำกัดความเร็วให้แต่ละ...

กระทู้ล่าสุด โดย yod - วันที่ 31 ตุลาคม 2022, 17:47:37คู่มือการจำกัดความเร็วให้แต่ละ Client ใน Reyee Gateway

ในหัวข้อนี้จะใช้ได้กับ Reyee Gateway ได้ทุกรุ่นครับ

การกำหนดความเร็วในการใช้งาน Internet จะมี 2 รูปแบบครับ

1. กำหนดตามเครื่องที่เรากำหนดไว้

2. กำหนดตามหมายเลขหรือช่วงหมายเลข IP Address

1. กำหนดตามเครื่องที่เรากำหนดไว้

จะเป็นการจัด Group ของ Device เช่น เครื่องที่อยู่ Group A ได้ความเร็วเท่านี้ เครื่องที่อยู่ใน Group B เป็นอีกความเร็วนึง

1.1 จัดการสร้าง Group และทำการเพิ่ม Device เข้าไปใน Group

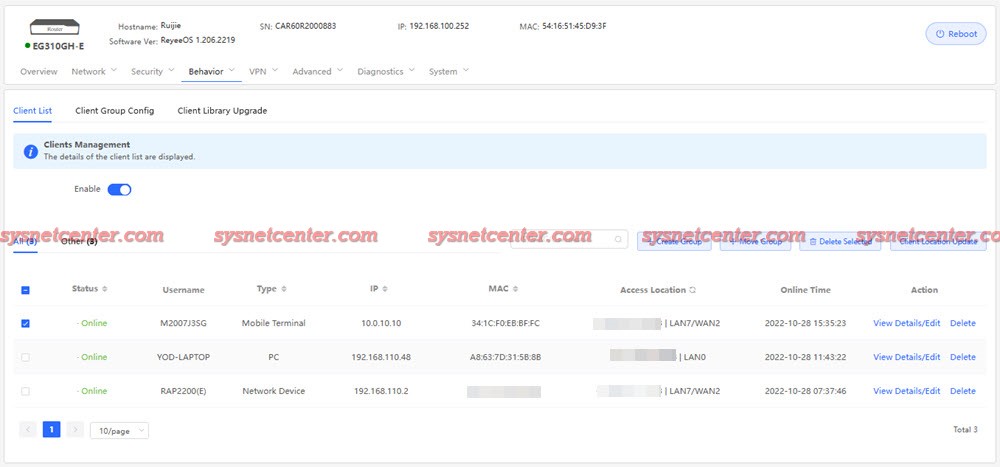

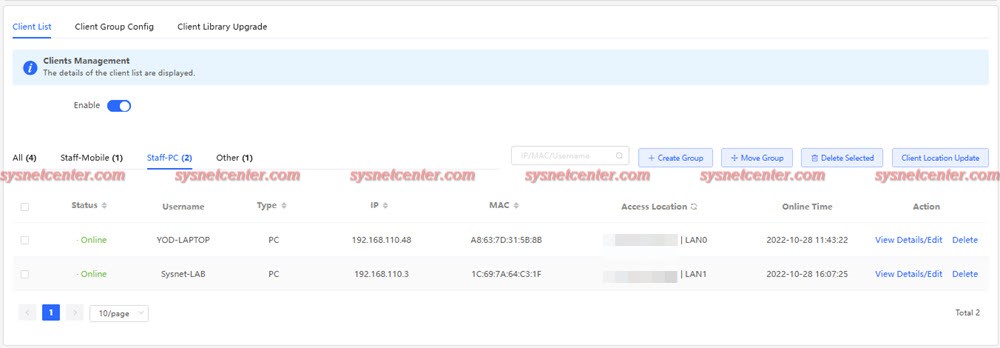

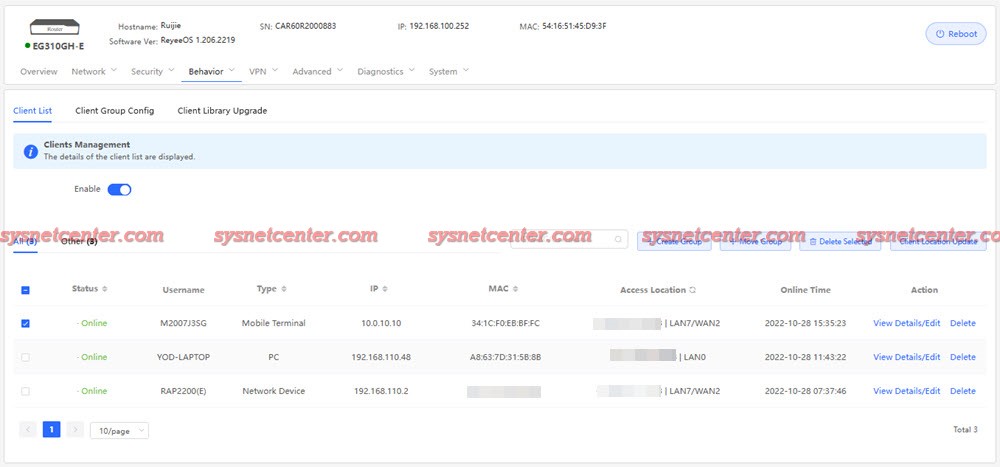

Menu --> Behavior --> Clients Management

ใน Menu นี้ จะมี List รายการ Device ที่เชื่อมต่อเข้ามาที่ตัว Gateway ถ้าเป็น PC/Notebook จะโชว์เป็น Computer Name

Click เลือก จากนั้น Click Create Group

ตั้งชื่อ Group Name

ในหน้า Client Management สามารถแก้ไขชื่อ Device Name ได้ครับ ตั้งชื่อให้สื่อถึงว่าใครเป็นเจ้าของ

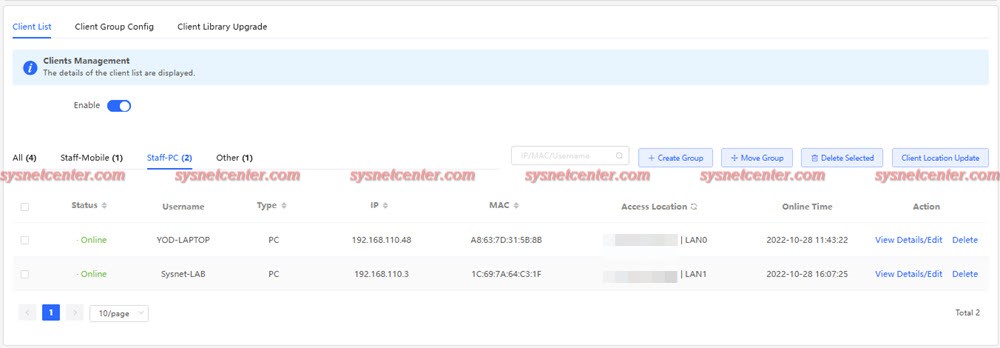

ตัวอย่าง สร้าง Group ไว้ 2 Group PC กับมือถือ ขั้นตอนนี้ลองเล่นทดสอบดูนะครับ

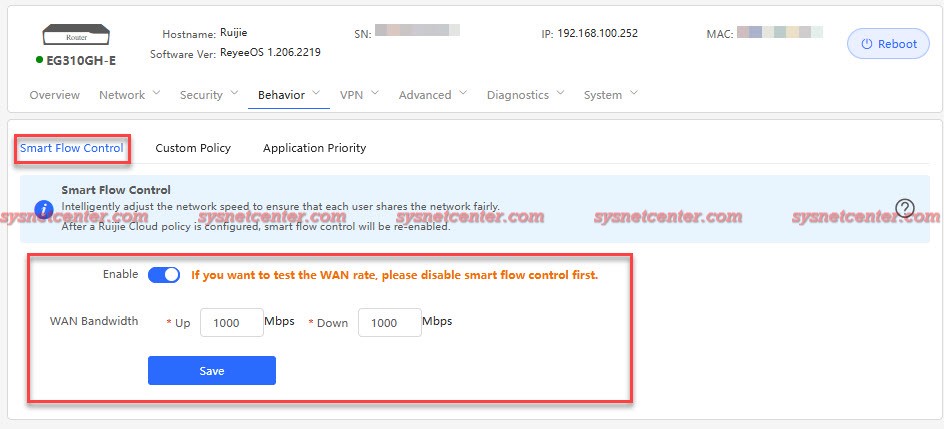

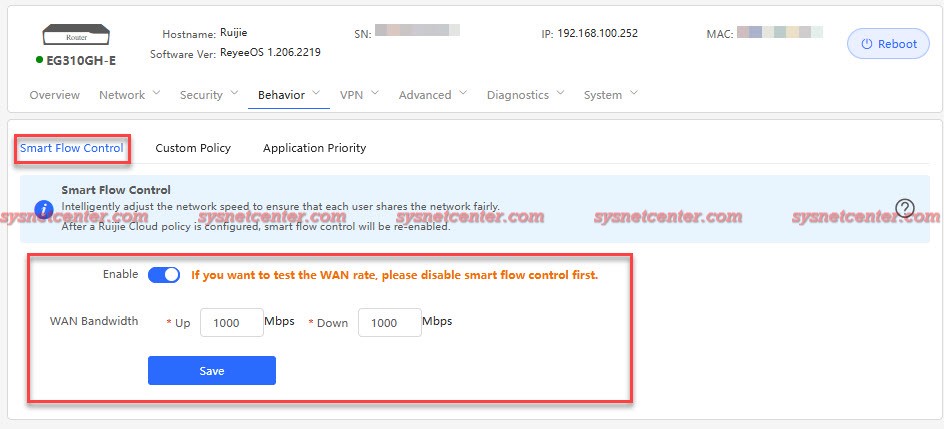

1.2 Menu Behavior --> Flow Control

Tab Smart Flow Control

ทำการ Enable และกำหนดความเร็ว Internet Download/Upload

Click [Save]

Tab Custom Policy สามารถกำหนดได้ 30 Policy

Priority Type: Normal Policy

Click [Add]

Polict Name: ชื่อ Policy

Type: User Group

User Group: เลือก Group ที่สร้างไว้

Bandwidth Type: Independent จะเป็นการกำหนดความเร็วให้แต่ละ Client

Application: All Application

Bandwidth Limit: Limit kbps

Uplink Bandwidth: กำหนดความเร็ว Upload

Downlink Rate: ความเร็ว Download

Interface: All WAN Ports

Click [Enable]

Click [OK]

2. กำหนดตามหมายเลขหรือช่วงหมายเลข IP Address

Polict Name: ชื่อ Policy

Type: Custom

IP / IP Range: หมายเลข หรือ ช่วงของ IP Address

Bandwidth Type: Independent จะเป็นการกำหนดความเร็วให้แต่ละ Client

Application: All Application

Bandwidth Limit: Limit kbps

Uplink Bandwidth: กำหนดความเร็ว Upload

Downlink Rate: ความเร็ว Download

Interface: All WAN Ports

Click [Enable]

Click [OK]

ในหัวข้อนี้จะใช้ได้กับ Reyee Gateway ได้ทุกรุ่นครับ

การกำหนดความเร็วในการใช้งาน Internet จะมี 2 รูปแบบครับ

1. กำหนดตามเครื่องที่เรากำหนดไว้

2. กำหนดตามหมายเลขหรือช่วงหมายเลข IP Address

1. กำหนดตามเครื่องที่เรากำหนดไว้

จะเป็นการจัด Group ของ Device เช่น เครื่องที่อยู่ Group A ได้ความเร็วเท่านี้ เครื่องที่อยู่ใน Group B เป็นอีกความเร็วนึง

1.1 จัดการสร้าง Group และทำการเพิ่ม Device เข้าไปใน Group

Menu --> Behavior --> Clients Management

ใน Menu นี้ จะมี List รายการ Device ที่เชื่อมต่อเข้ามาที่ตัว Gateway ถ้าเป็น PC/Notebook จะโชว์เป็น Computer Name

Click เลือก จากนั้น Click Create Group

ตั้งชื่อ Group Name

ในหน้า Client Management สามารถแก้ไขชื่อ Device Name ได้ครับ ตั้งชื่อให้สื่อถึงว่าใครเป็นเจ้าของ

ตัวอย่าง สร้าง Group ไว้ 2 Group PC กับมือถือ ขั้นตอนนี้ลองเล่นทดสอบดูนะครับ

1.2 Menu Behavior --> Flow Control

Tab Smart Flow Control

ทำการ Enable และกำหนดความเร็ว Internet Download/Upload

Click [Save]

Tab Custom Policy สามารถกำหนดได้ 30 Policy

Priority Type: Normal Policy

Click [Add]

Polict Name: ชื่อ Policy

Type: User Group

User Group: เลือก Group ที่สร้างไว้

Bandwidth Type: Independent จะเป็นการกำหนดความเร็วให้แต่ละ Client

Application: All Application

Bandwidth Limit: Limit kbps

Uplink Bandwidth: กำหนดความเร็ว Upload

Downlink Rate: ความเร็ว Download

Interface: All WAN Ports

Click [Enable]

Click [OK]

2. กำหนดตามหมายเลขหรือช่วงหมายเลข IP Address

Polict Name: ชื่อ Policy

Type: Custom

IP / IP Range: หมายเลข หรือ ช่วงของ IP Address

Bandwidth Type: Independent จะเป็นการกำหนดความเร็วให้แต่ละ Client

Application: All Application

Bandwidth Limit: Limit kbps

Uplink Bandwidth: กำหนดความเร็ว Upload

Downlink Rate: ความเร็ว Download

Interface: All WAN Ports

Click [Enable]

Click [OK]

#37

อุปกรณ์ Ubiquiti (ยูบิ-คิวตี้) / Re: สอบถามครับ ผมลืม User/ Pas...

กระทู้ล่าสุด โดย yod - วันที่ 27 กันยายน 2022, 10:30:32ถ้าลืม password ต้อง Reset อย่างเดียวครับ

reset ตัว unifi ap มี 3 วิธี

1. เลือก Forget ที่ Controller

2. กด reset ที่อุปกรณ์ โดยการจิ้มปุ่ม reset

3. reset ผ่าน cli

#38

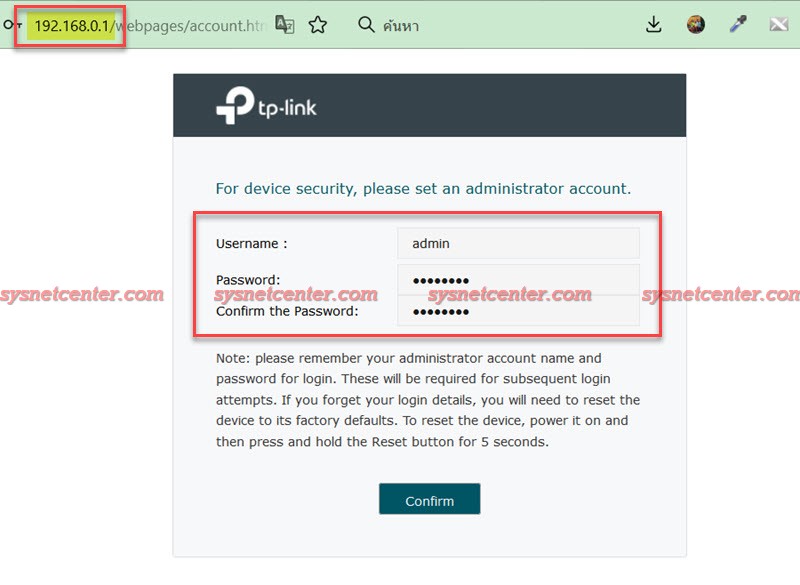

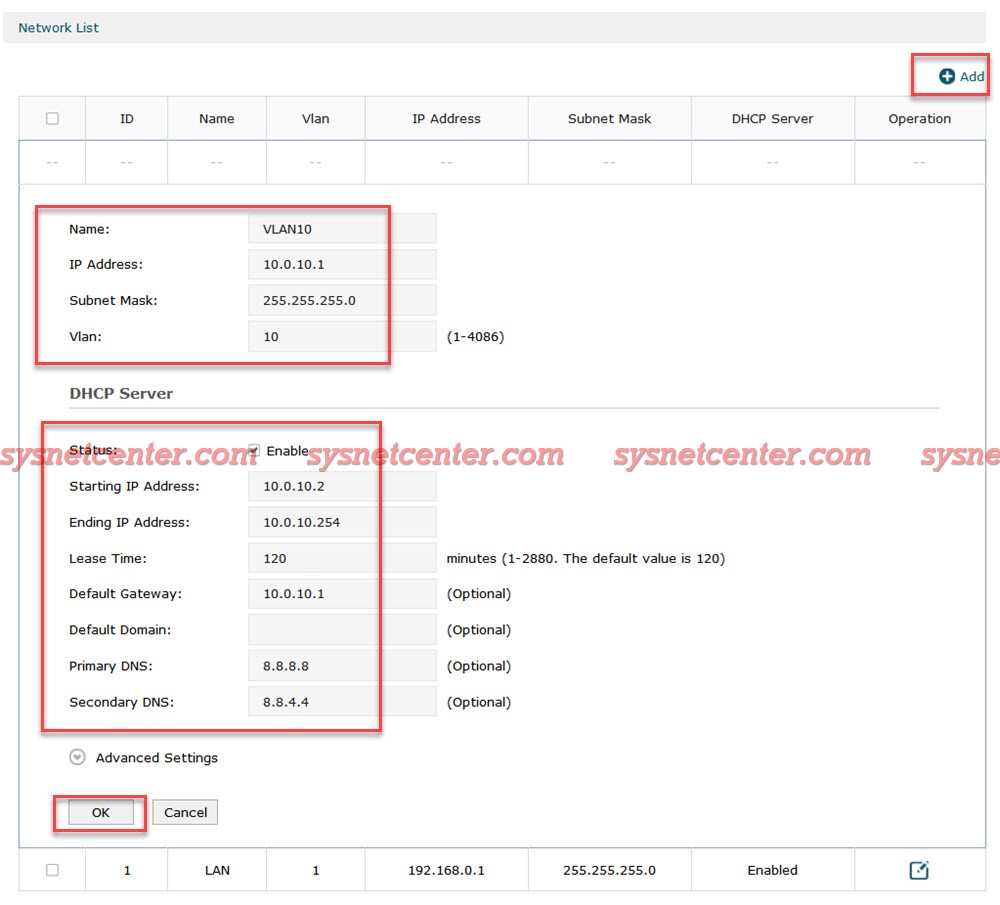

อุปกรณ์ TP-LINK / คู่มือการ Config TP-LINK ER720...

กระทู้ล่าสุด โดย yod - วันที่ 23 กันยายน 2022, 10:48:25คู่มือการ Config TP-LINK ER7206 เบื้องต้น

ในกรณีที่ไม่ได้ใช้ร่วมกับ Omada Controller ครับ เป็น Mode Standalone

ตัวอย่าง ต้องการทำ Loadbalance 2WAN

WAN1: เชื่อมต่อ Internet แบบ PPPoE

WAN2: เชื่อมต่อ Internet แบบ DHCP Client

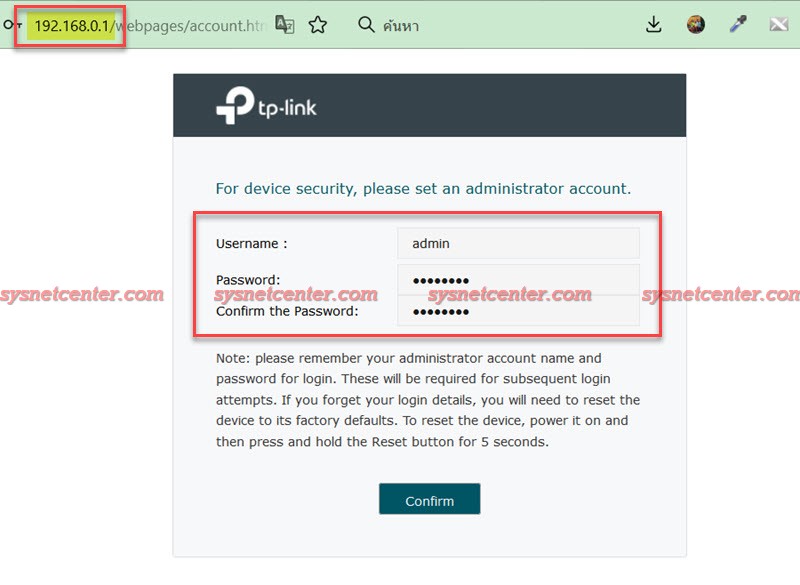

1. เชื่อมต่อ PC ผ่านสาย Lan เข้ากับ Port LAN ของ ER7206

2. เข้าหน้า GUI ผ่าน Browser

Default IP: 192.168.0.1

Username/Password: ให้กำหนด Username และ Password

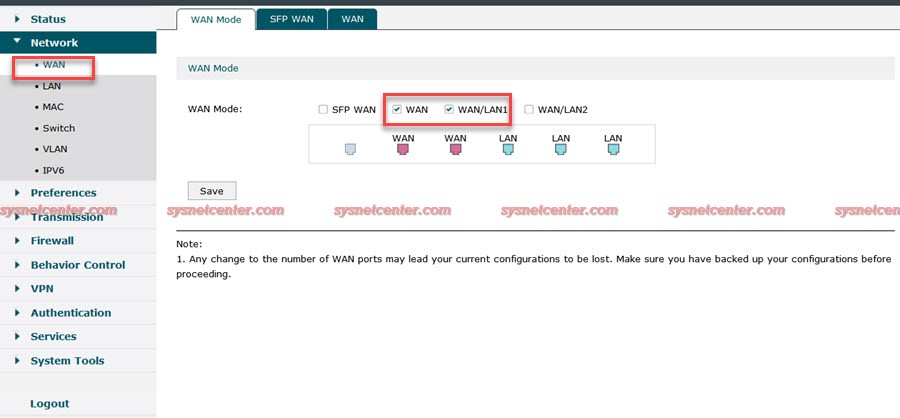

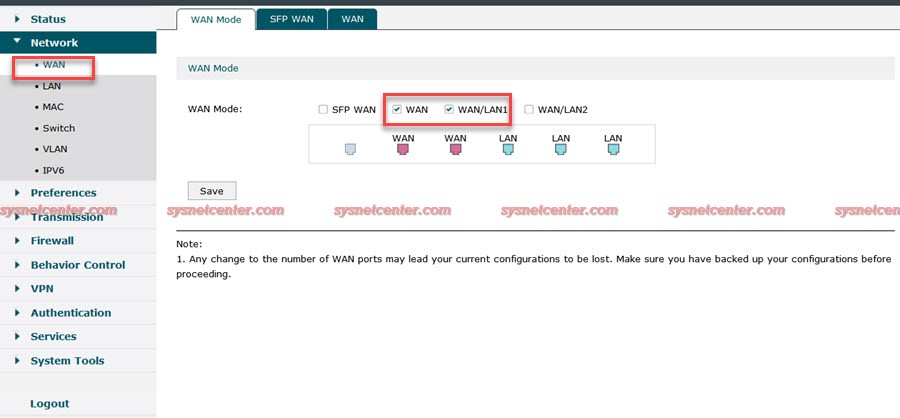

3. Menu Network --> WAN --> Tab WAN Mode

Click Enable WAN และ WAN/LAN1

Click [Save]

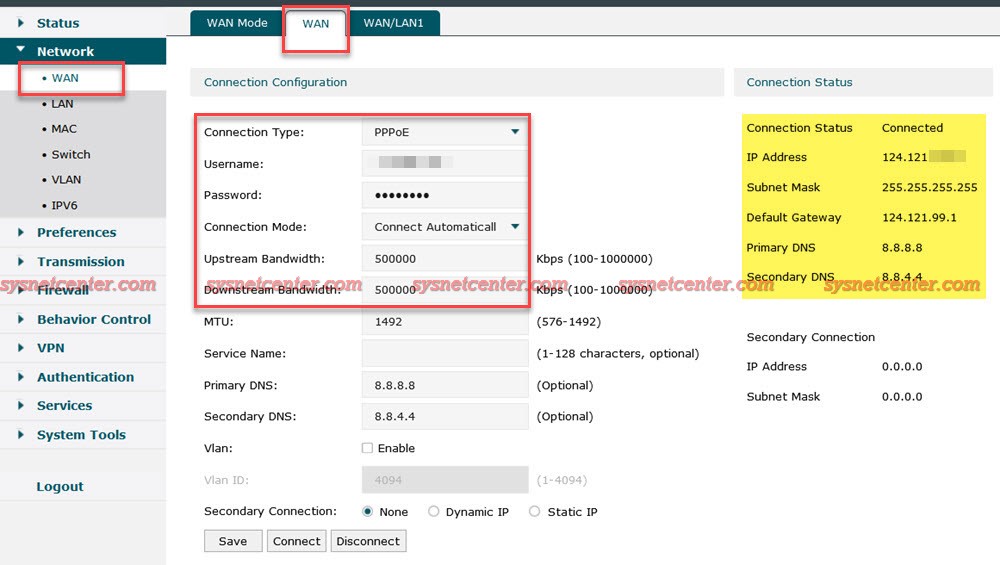

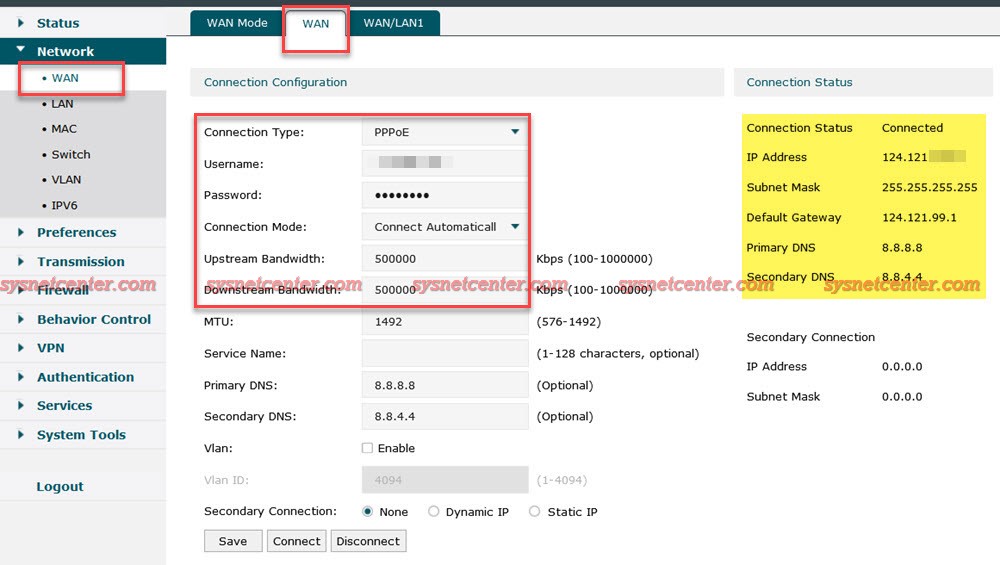

Tab WAN

Connection Type: PPPoE

Username/Password: PPPoE Account ที่ได้จาก ISP

Click [Save]

ถ้า Config Modem เป็น Bridge และ Username/Password ถูกต้อง จะได้หมายเลข IP Address จาก ISP แสดงที่ด้านขวามือ

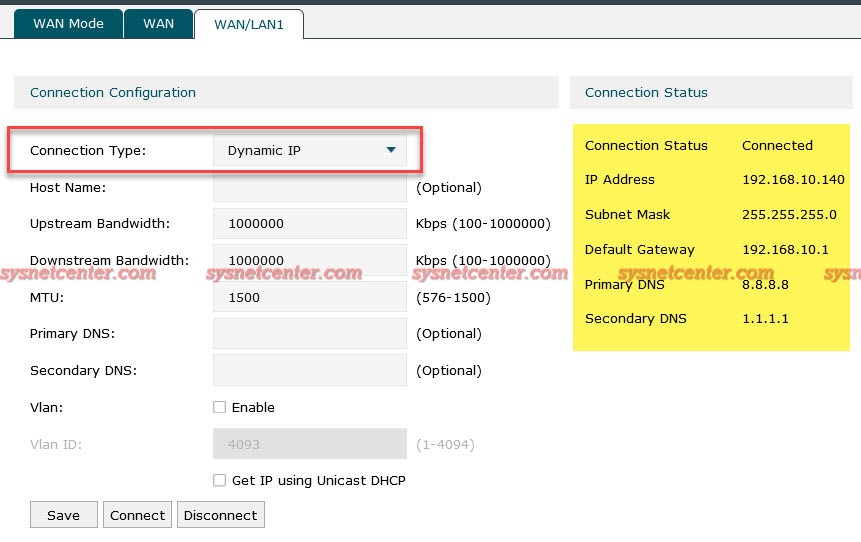

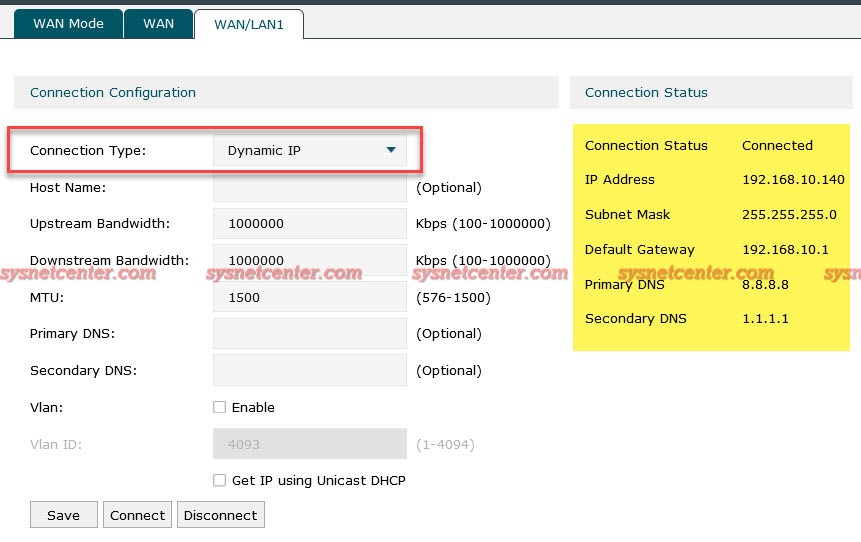

Tab WAN/LAN1

Connection Type: Dynamic IP

Click [Save]

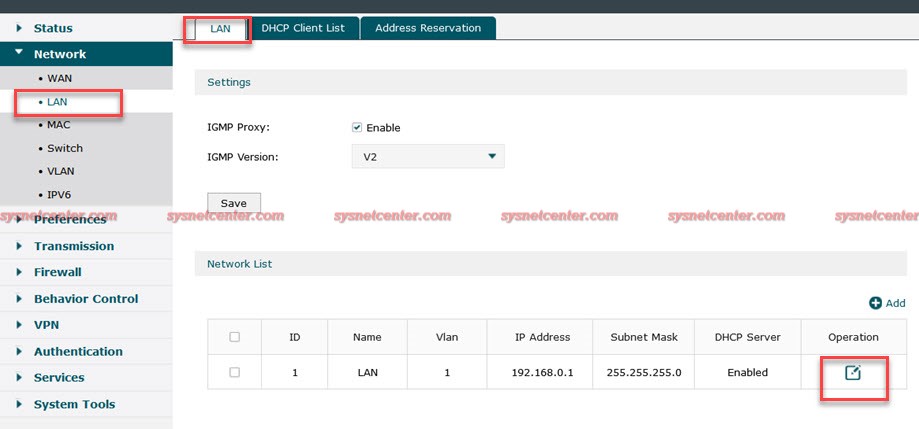

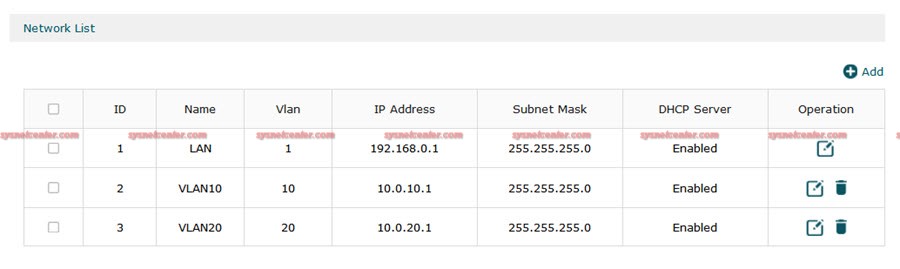

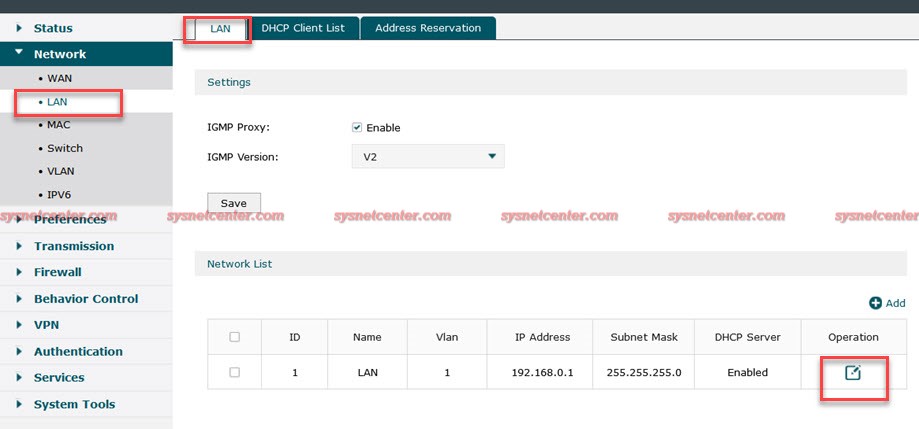

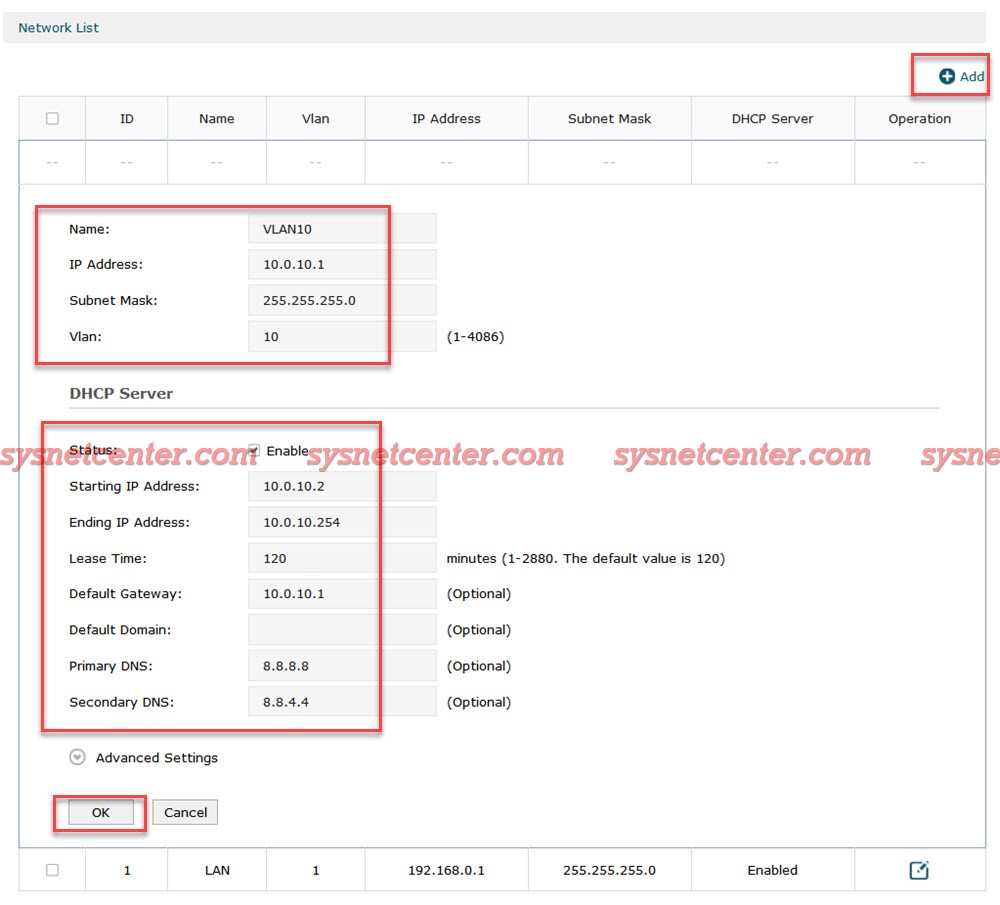

4. กรณีต้องการเปลี่ยนหมายเลข IP Address ของ TP-Link Router

Menu Network --> LAN --> Tab LAN --> Click [Edit] ที่ Network List ID1

ทำการแก้ไข IP/Subnet Mask และ DHCP Server ตามที่ต้องการ

Click [OK] ในขั้นตอนนี้ Router จะทำการ Reboot เสร็จแล้วให้ Login ใหม่ด้วย IP Address ที่แก้ไขใหม่

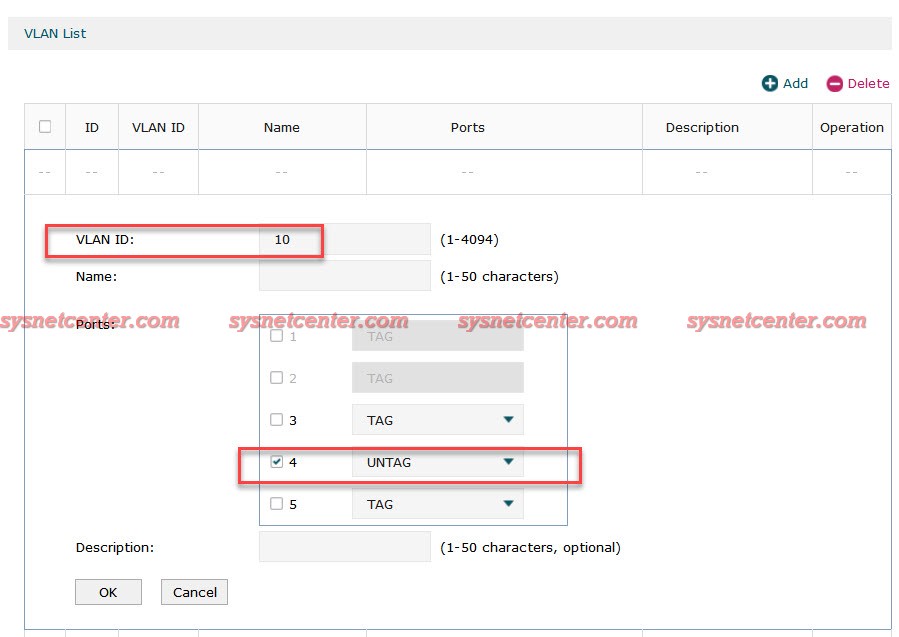

กรณีต้องการทำ Inter-VLAN ให้ Click [Add] แล้วกำหนด VLAN ที่ต้องการ

(admin ผู้ดูแลระบบ ควรมีความเข้าใจพื้นฐานด้าน VLAN)

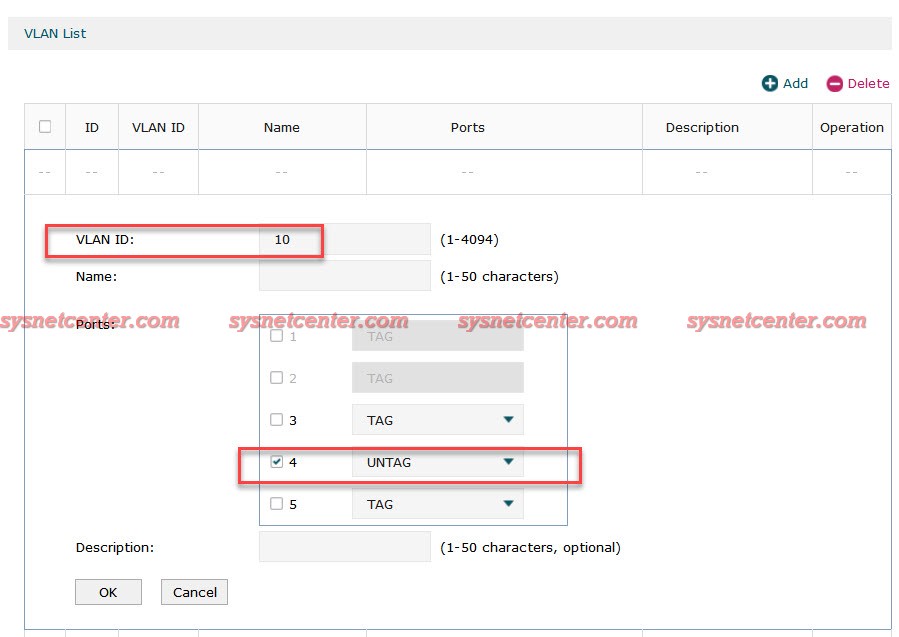

เลือก Port TAG/UNTAG จากตัวอย่าง ให้ Port 4 เป็น Port Access VLAN 10

เรียบร้อยครับ

ในกรณีที่ไม่ได้ใช้ร่วมกับ Omada Controller ครับ เป็น Mode Standalone

ตัวอย่าง ต้องการทำ Loadbalance 2WAN

WAN1: เชื่อมต่อ Internet แบบ PPPoE

WAN2: เชื่อมต่อ Internet แบบ DHCP Client

1. เชื่อมต่อ PC ผ่านสาย Lan เข้ากับ Port LAN ของ ER7206

2. เข้าหน้า GUI ผ่าน Browser

Default IP: 192.168.0.1

Username/Password: ให้กำหนด Username และ Password

3. Menu Network --> WAN --> Tab WAN Mode

Click Enable WAN และ WAN/LAN1

Click [Save]

Tab WAN

Connection Type: PPPoE

Username/Password: PPPoE Account ที่ได้จาก ISP

Click [Save]

ถ้า Config Modem เป็น Bridge และ Username/Password ถูกต้อง จะได้หมายเลข IP Address จาก ISP แสดงที่ด้านขวามือ

Tab WAN/LAN1

Connection Type: Dynamic IP

Click [Save]

4. กรณีต้องการเปลี่ยนหมายเลข IP Address ของ TP-Link Router

Menu Network --> LAN --> Tab LAN --> Click [Edit] ที่ Network List ID1

ทำการแก้ไข IP/Subnet Mask และ DHCP Server ตามที่ต้องการ

Click [OK] ในขั้นตอนนี้ Router จะทำการ Reboot เสร็จแล้วให้ Login ใหม่ด้วย IP Address ที่แก้ไขใหม่

กรณีต้องการทำ Inter-VLAN ให้ Click [Add] แล้วกำหนด VLAN ที่ต้องการ

(admin ผู้ดูแลระบบ ควรมีความเข้าใจพื้นฐานด้าน VLAN)

เลือก Port TAG/UNTAG จากตัวอย่าง ให้ Port 4 เป็น Port Access VLAN 10

เรียบร้อยครับ

#39

อุปกรณ์ Ubiquiti (ยูบิ-คิวตี้) / สอบถามครับ ผมลืม User/ Passwor...

กระทู้ล่าสุด โดย pattan0013 - วันที่ 21 กันยายน 2022, 09:34:45สวัสดีครับ ผมมีคำถามเกี่ยวกับ ผมลืม User/ Password login เข้า ตัว Unifi AC Pro ครับ ไม่ทราบว่ามีวิธีอย่างไรบ้างครับ?? นอกจากการ reset ที่ตัว Unifi

ขอบคุณครับ

ขอบคุณครับ

#40

อุปกรณ์ Ruijie / Reyee (รุยเจี๋ย / รียี้) / คู่มือการ Config VLAN Virtuali...

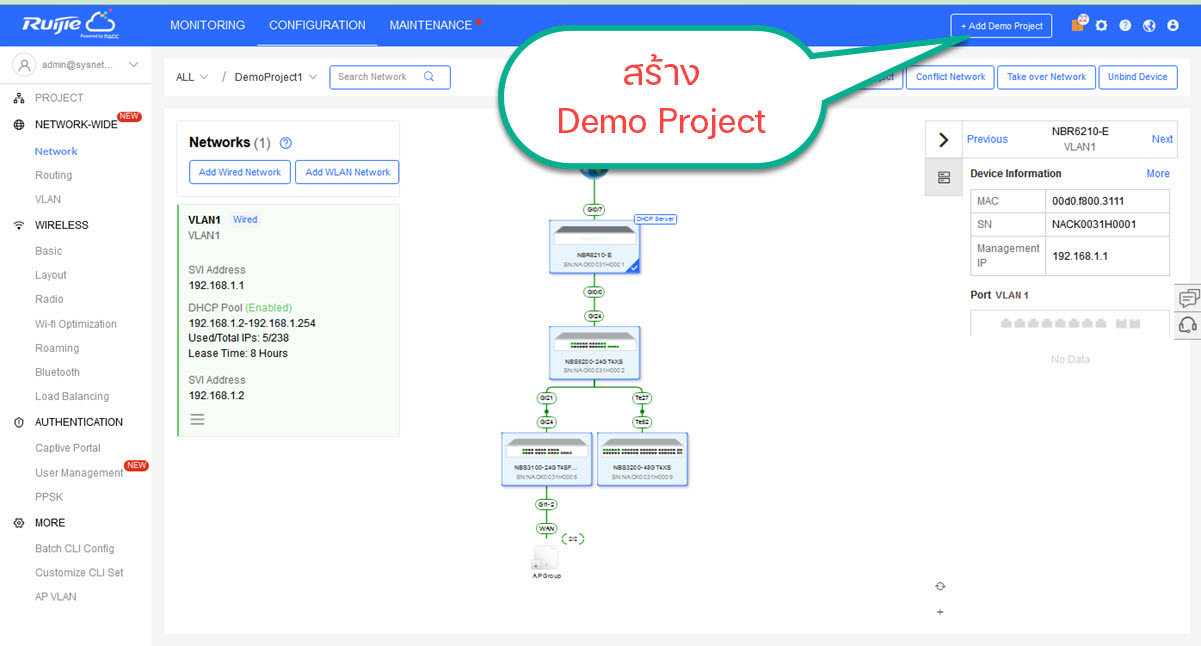

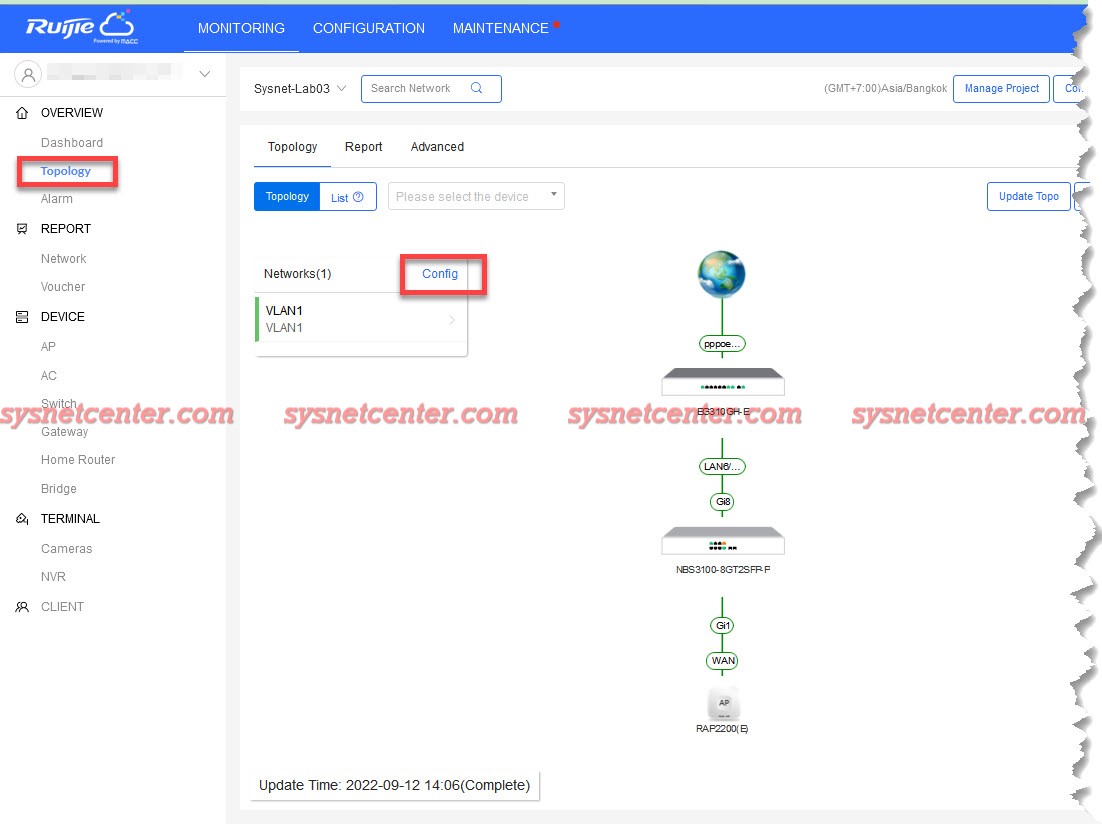

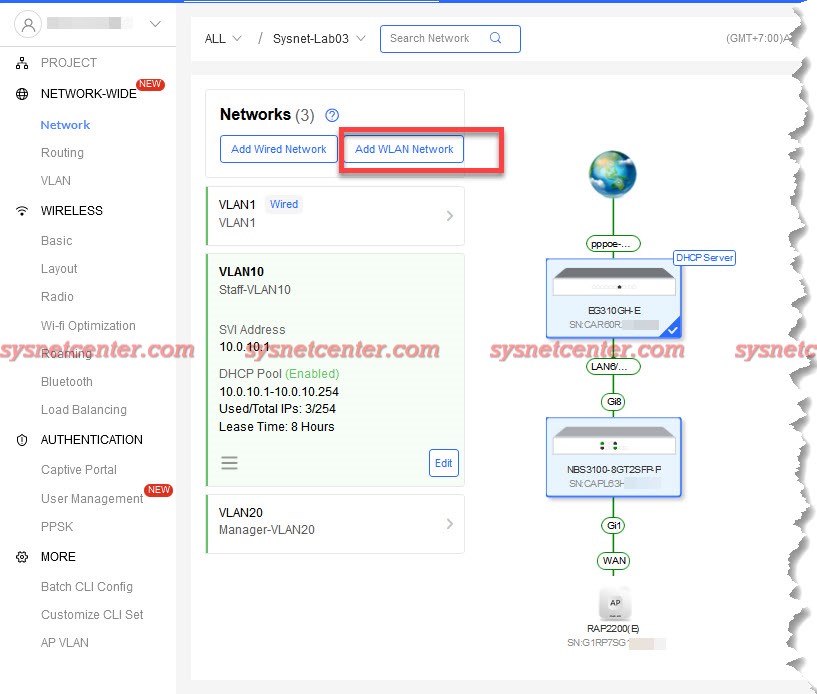

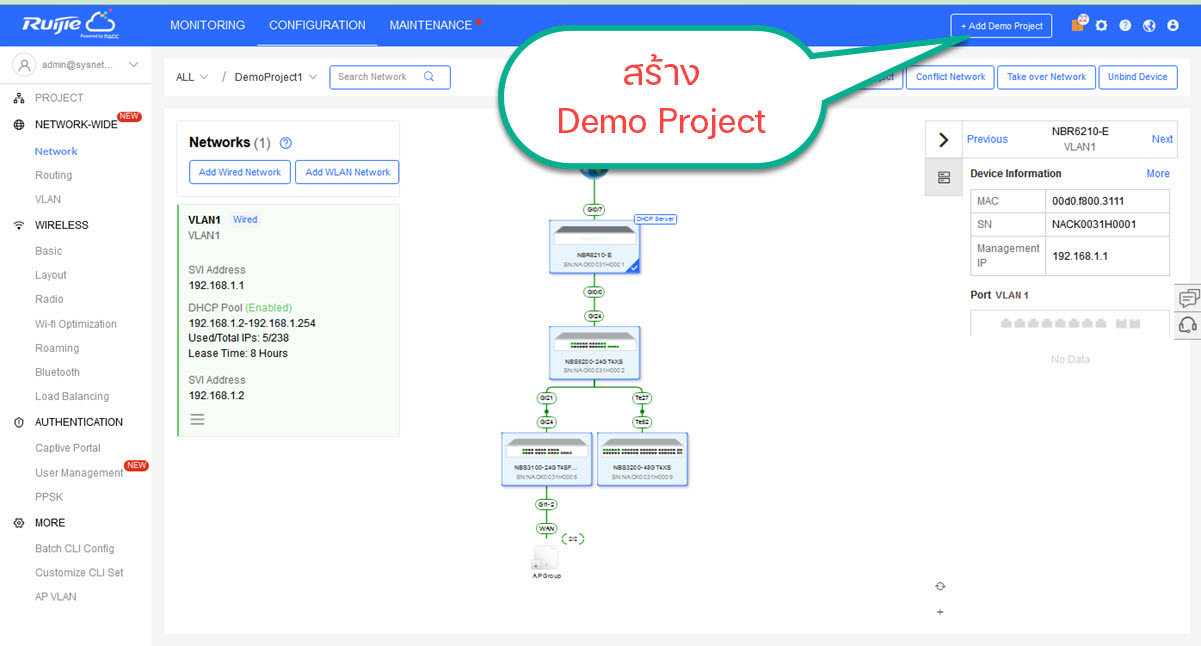

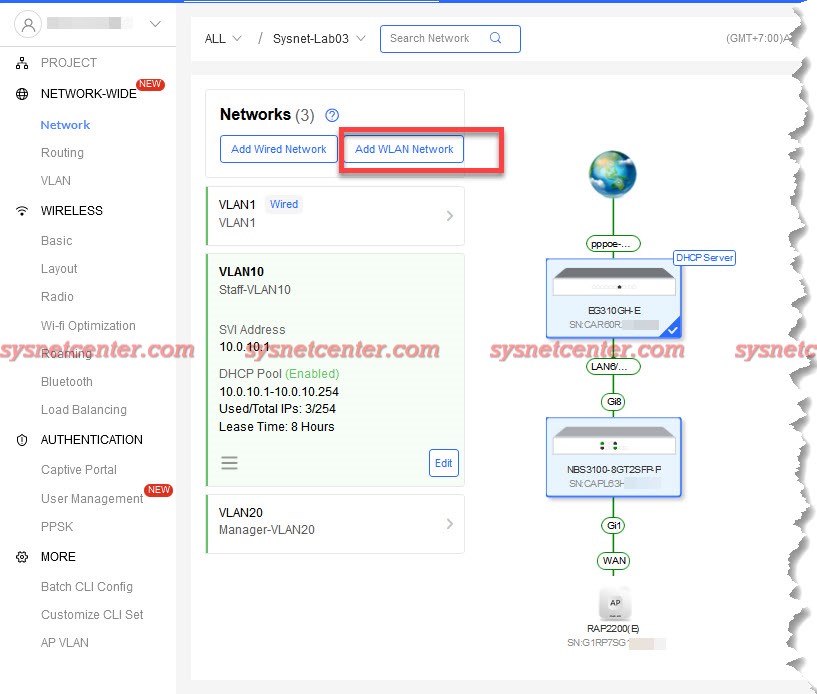

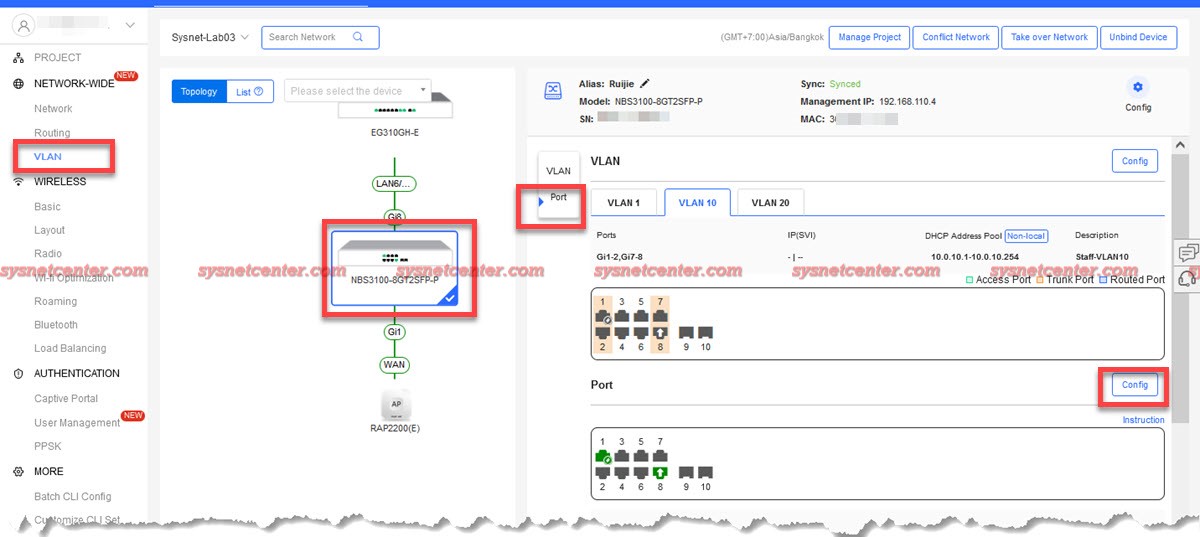

กระทู้ล่าสุด โดย yod - วันที่ 12 กันยายน 2022, 16:45:48คู่มือการ Config VLAN Virtualization บน Ruijie Cloud

ใน Ruijie Cloud Version 3.9 มีการ Update ในส่วนของการสร้าง VLAN ให้กับอุปกรณ์ Reyee ครับ เรียกว่า VLAN Virtualization

จากปกติที่ต้อง Set ทีละอุปกรณ์ ไม่ว่าจะเป็นการสร้าง Network VLAN ในตัว Gateway แล้วสร้าง VLAN บนตัว Network Switch กำหนด Port Trunk, Port Access ต้องทำทีละตัว ถ้ามีหลายๆตัวก็อาจจะพลาดได้ รวมถึงทำ Multi-SSID VLAN Tagging ก็ต้องกำหนด WIFI ทำการ Map กับ VLAN ID ที่สร้างไว้

VLAN Virtualization ใน Ruijie Cloud จะเป็น Wizard ให้เราสร้าง VLAN แบบง่ายๆเลย ทำตามขั้นตอนเสร็จก็จะ Delivery ค่า VLAN ที่ Config ให้กับอุปกรณ์ Reyee ในระบบเราให้เอง โดยไม่ต้องมา Config ทีละตัว

*** VLAN Virtualization ใน Version ล่าสุดจะรองรับเฉพาะอุปกรณ์ Reyee ครับ ***

ถ้าต้องการที่จะลองทดสอบ โดยที่ยังไม่มีอุปกรณ์จริง ตอนนี้ทาง Ruijie มี Virtual Demo ให้ลองทดสอบครับ

ตัวอย่างทางร้านทดสอบกับอุปกรณ์จริง

- Reyee Gateway RG-EG310GH-E

- Reyee Managed POE Gigabit Switch RG-NBS3100-8GT2SFP-P

- Reyee Access Point RG-RAP2200(E)

โจทย์

ต้องการทำ VLAN (Router on a stick)

VLAN 1 (Managed VLAN)

IP : 192.168.110.1/24

VLAN 10 (Staff VLAN)

IP: 10.0.10.1/24

VLAN 20 (Manager VLAN)

IP: 10.0.20.1/24

ทำ Multi-SSID VLAN Tagging

SSID: WIFI-Staff (VLAN 10)

SSID: WIFI-Manager (VLAN 20)

ทำ Untaged Switch Port

Port 3: VLAN 10

Port 4: VLAN 20

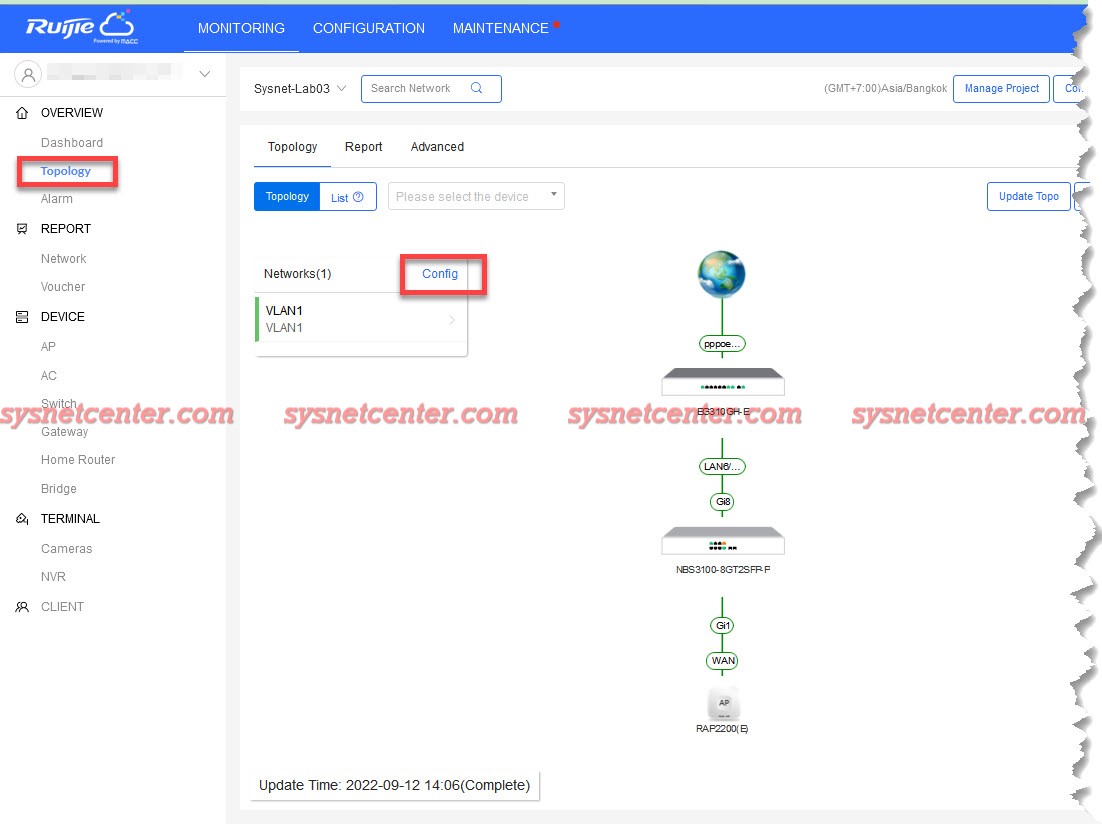

1. Add อุปกรณ์ขึ้น Ruijie Cloud

Menu Monitoring --> Topology --> Click [Config]

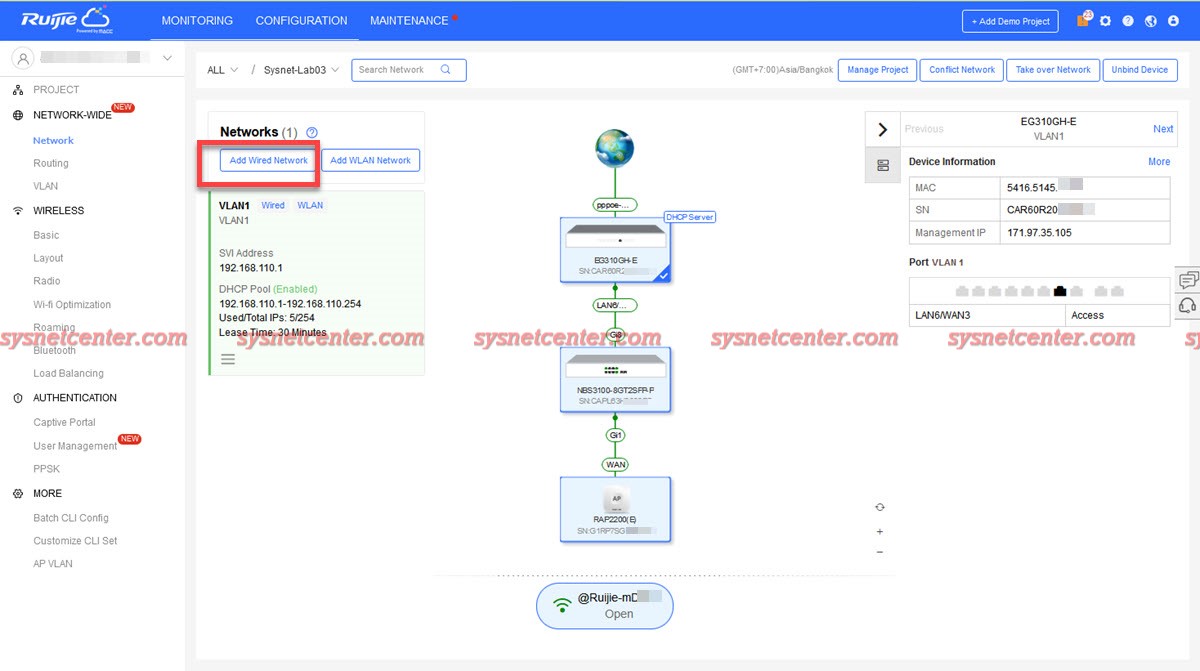

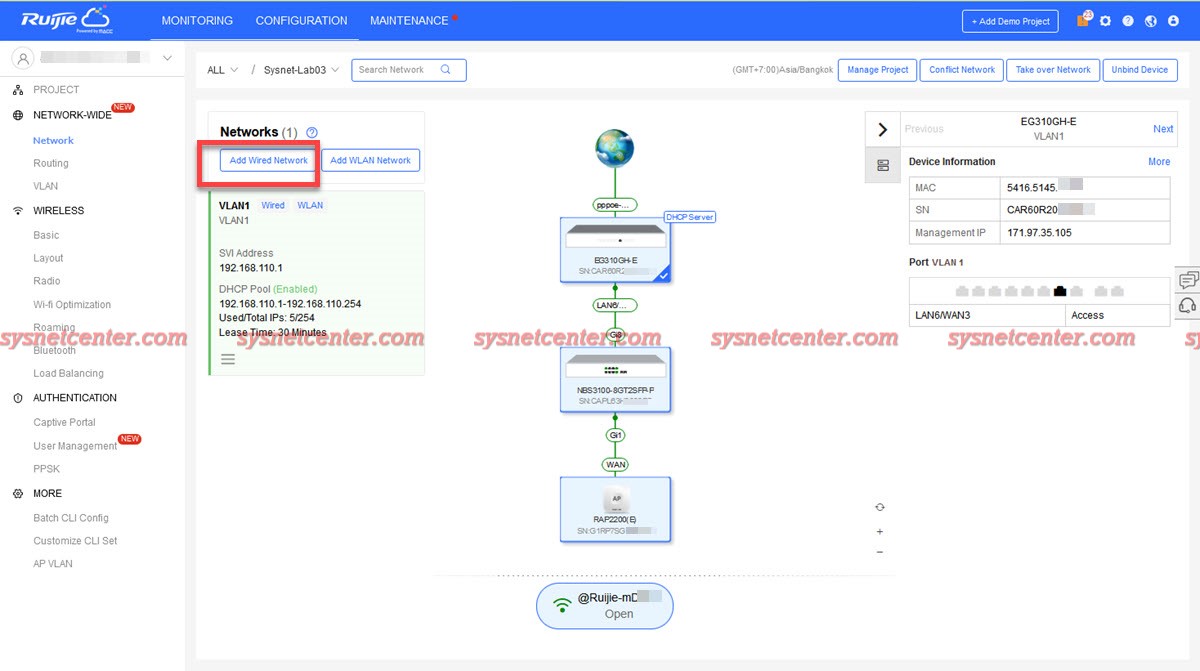

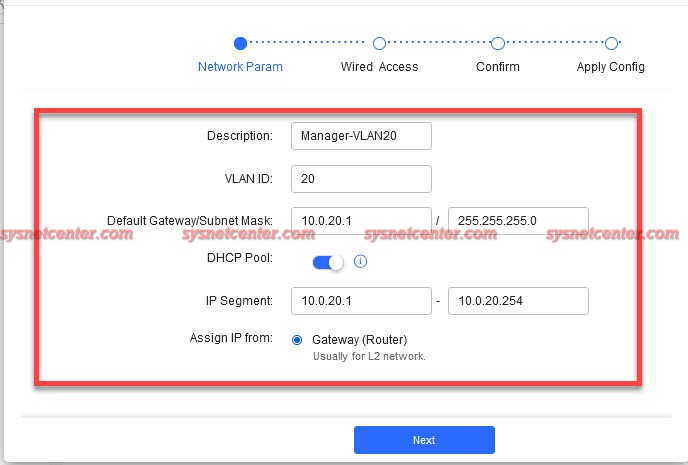

2. สร้าง Network VLAN

Click [Add Wired Network]

หน้า Wizard กำหนด VLAN ID, IP Network, DHCP

VLAN ID: 10

Default Gateway/ Subnet Mask: 10.0.10.1/255.255.255.0

DHCP Pool: Enable

IP Segment: DHCP Range

Click [Next]

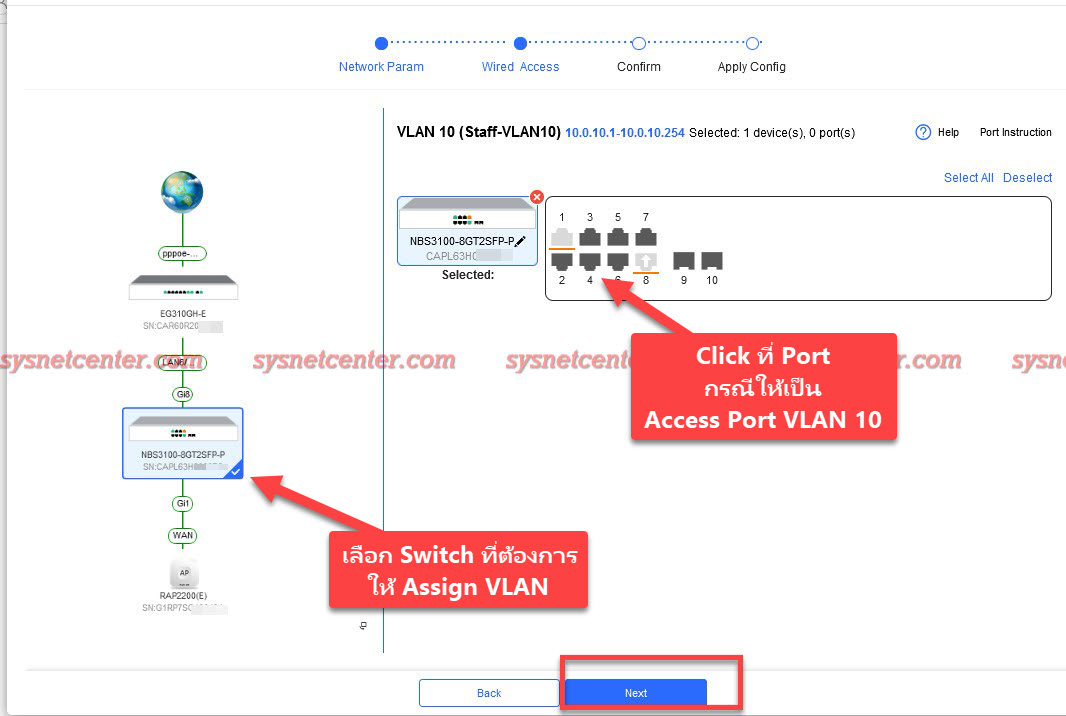

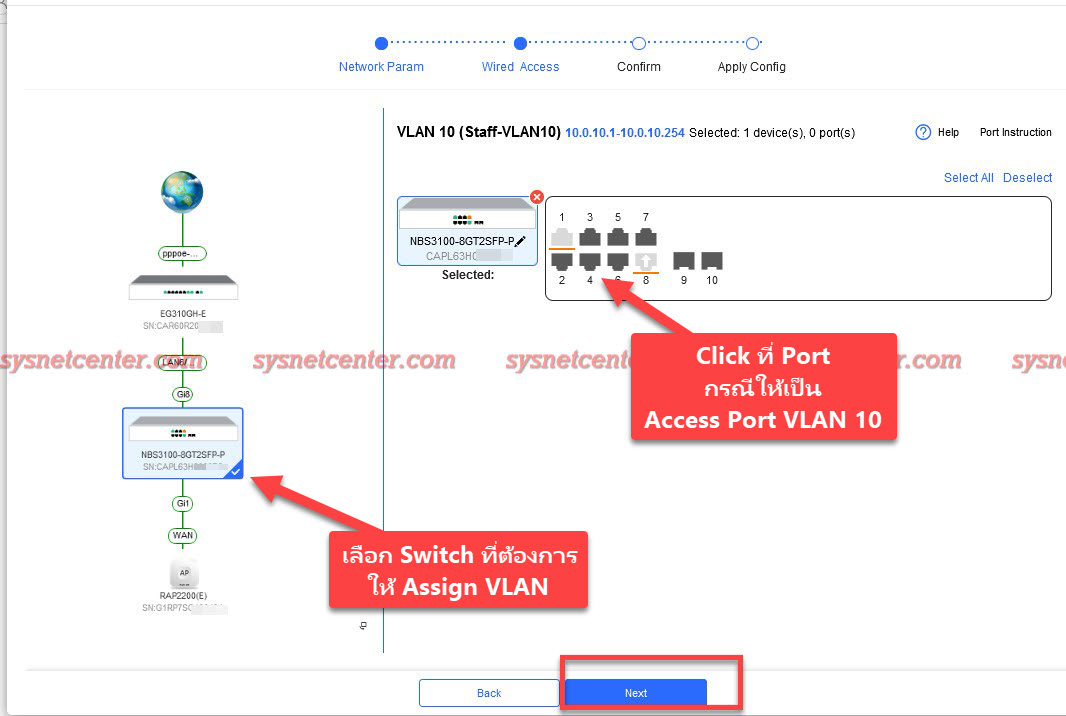

เลือก Network Switch

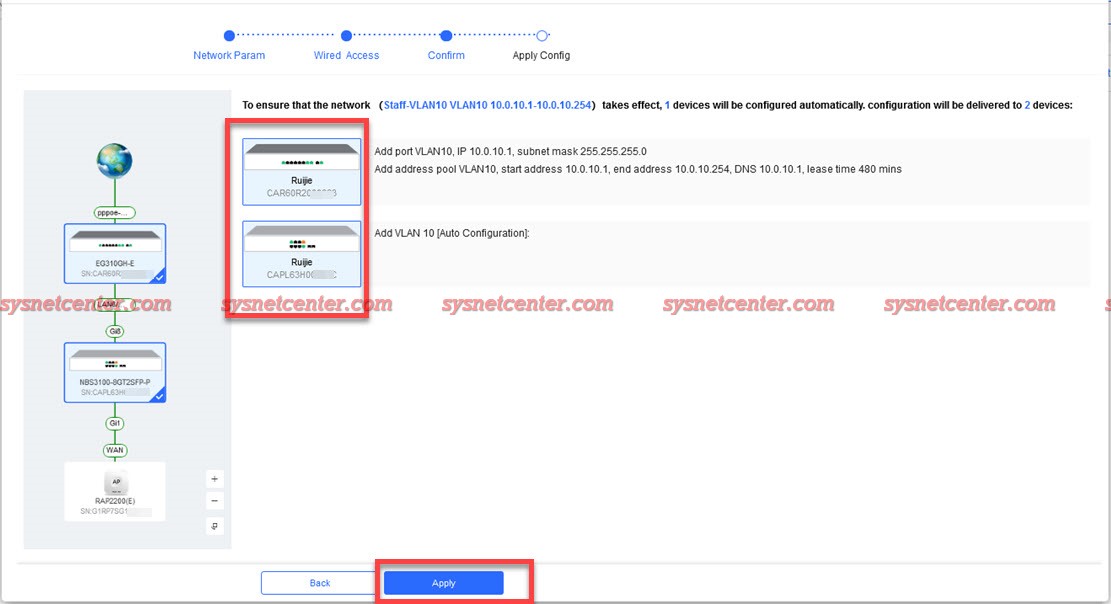

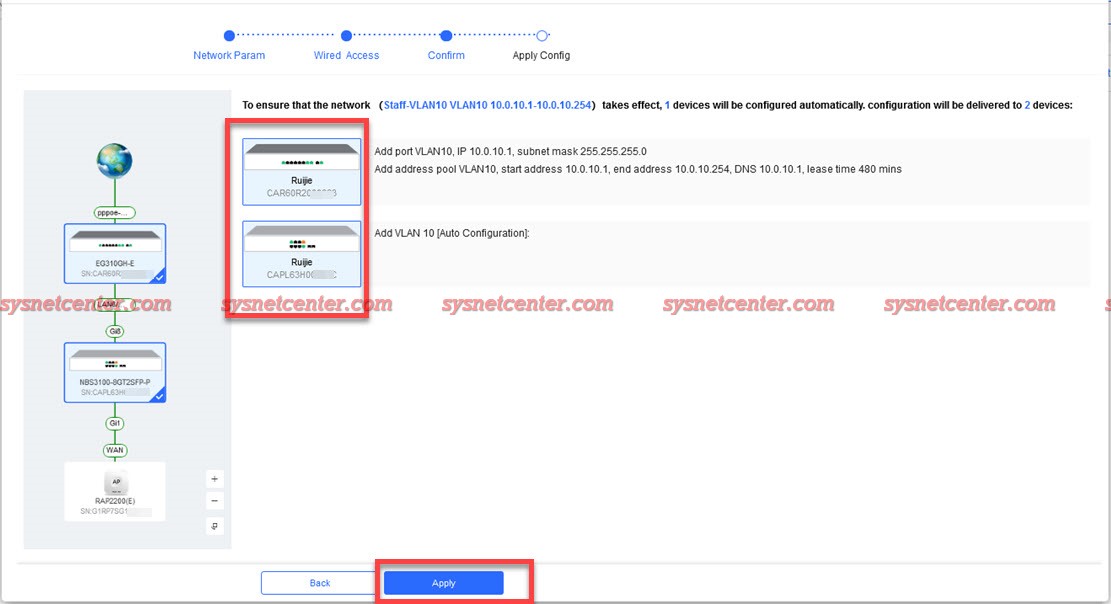

ตรวจสอบรายละเอียด จะมีการสร้าง VLAN Network, VLAN ที่ Switch

Click [Apply]

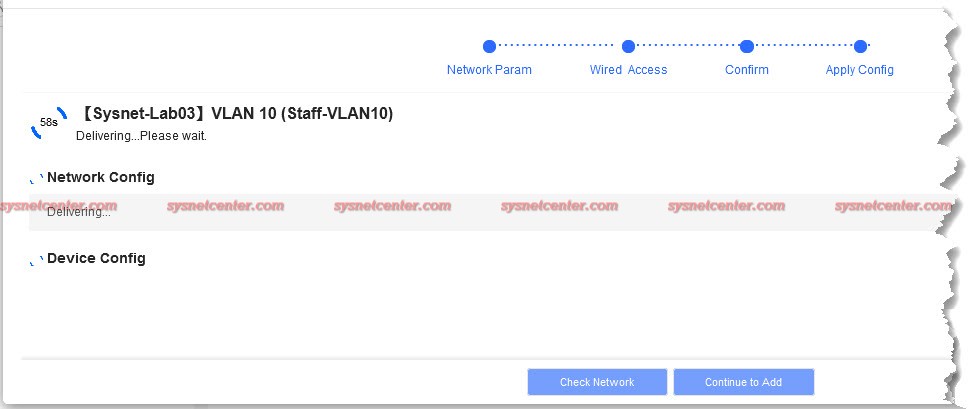

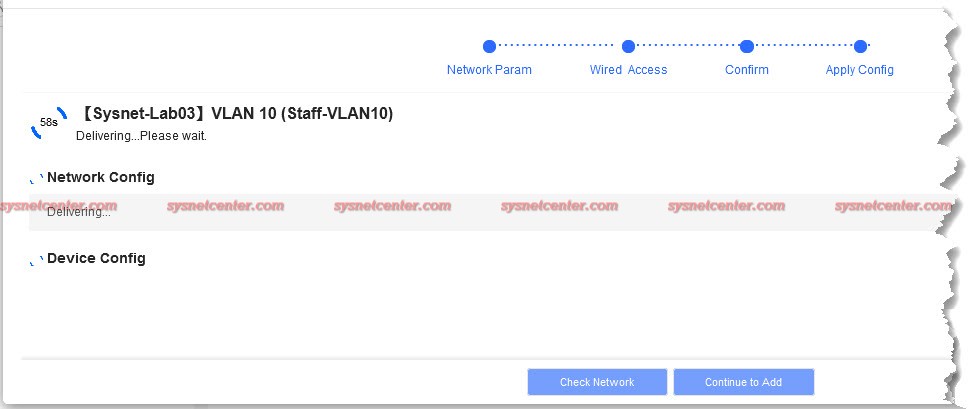

รอ Delivery ประมาณ 1 นาที

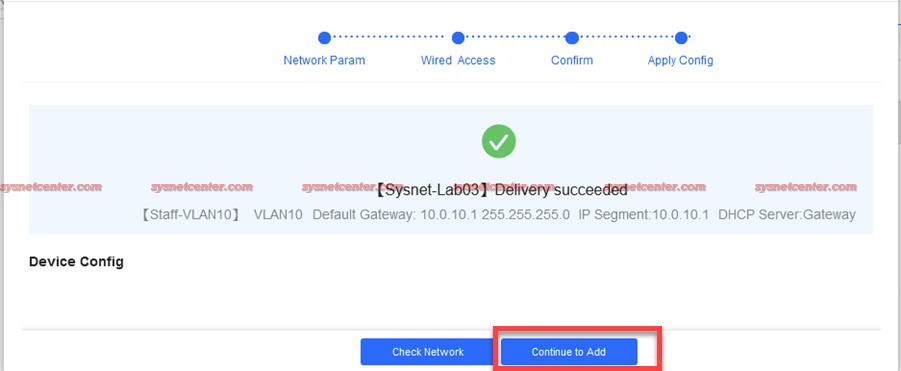

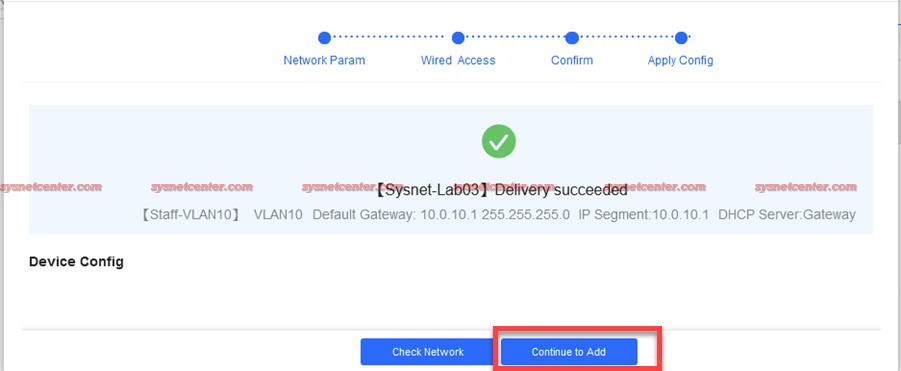

เสร็จไป 1 VLAN สร้าง VLAN 20 ต่อ

Click [Continue to Add]

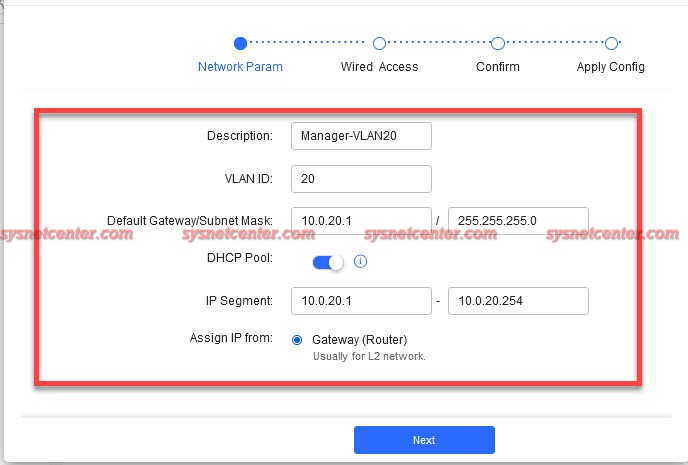

สร้าง VLAN 20

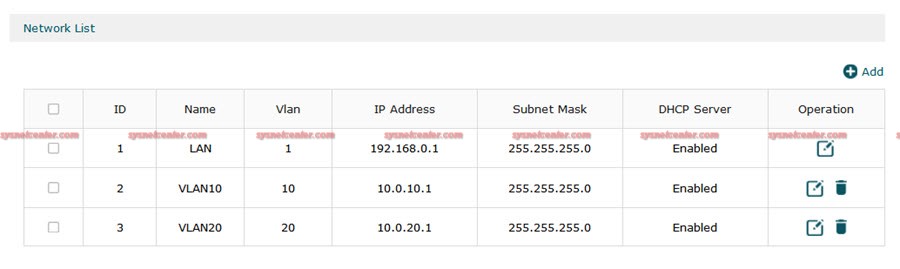

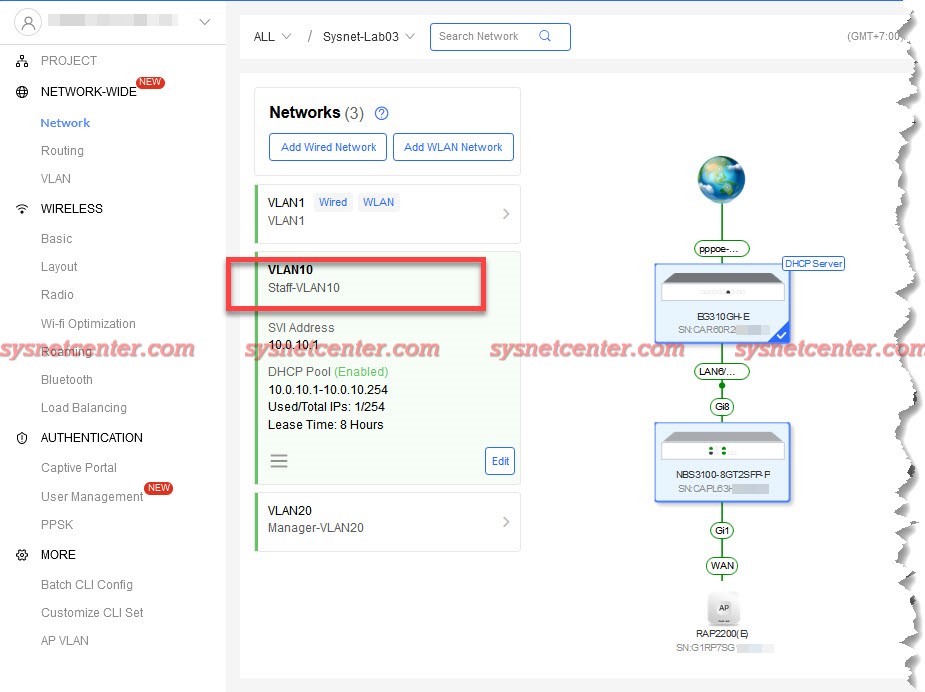

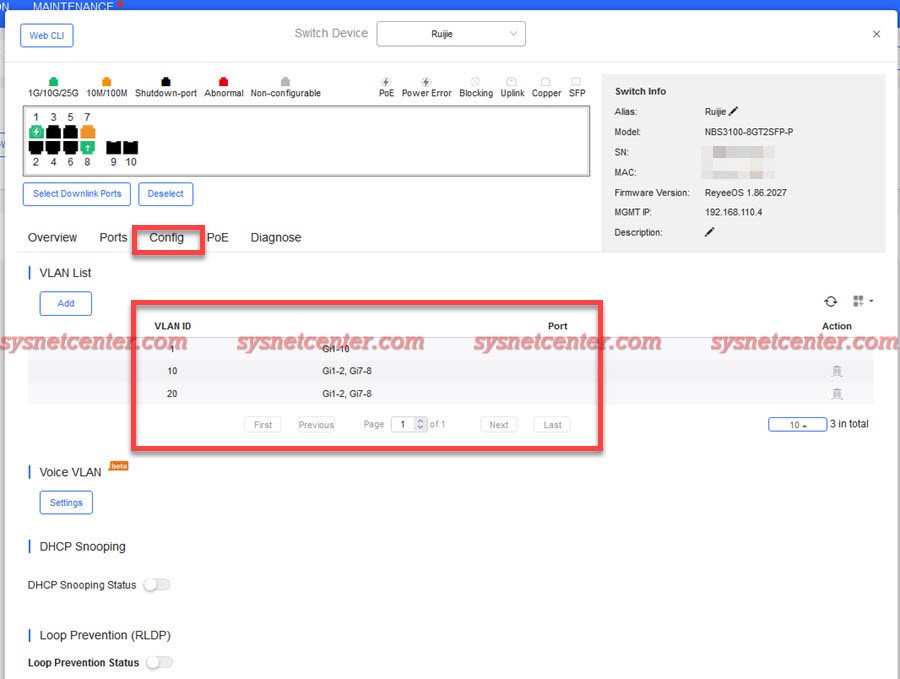

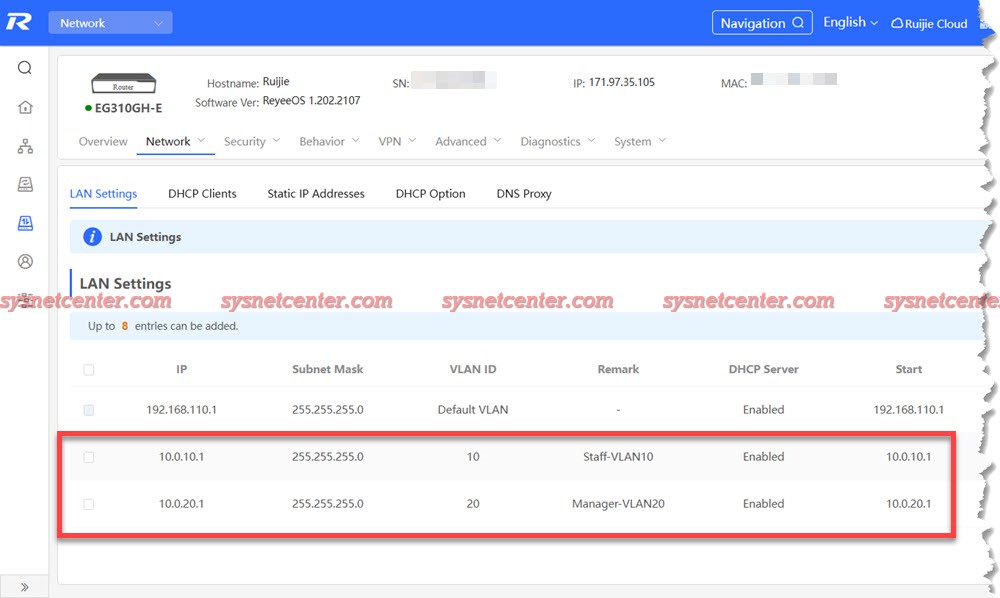

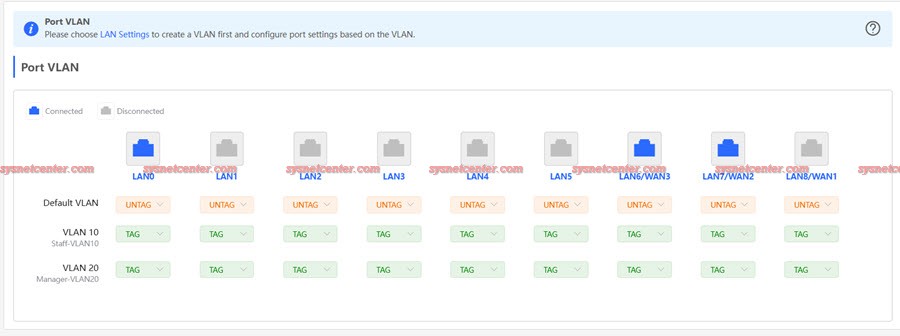

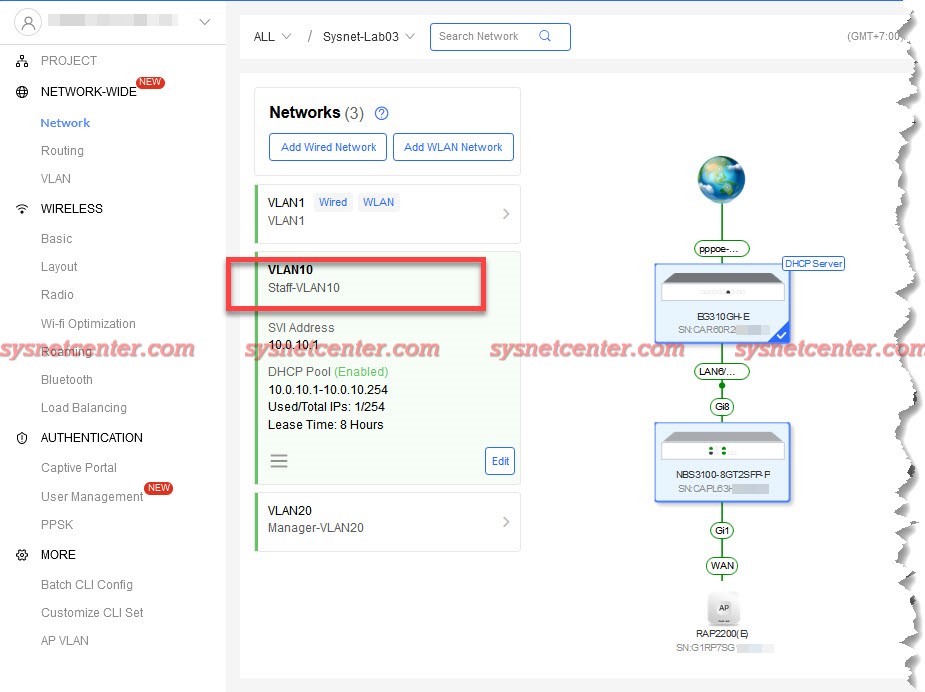

เรียบร้อยครับ ตรวจสอบค่า Config ที่ Menu Configuration --> Network

มี VLAN 10 และ VLAN 20 ที่อุปกรณ์ Reyee Gateway

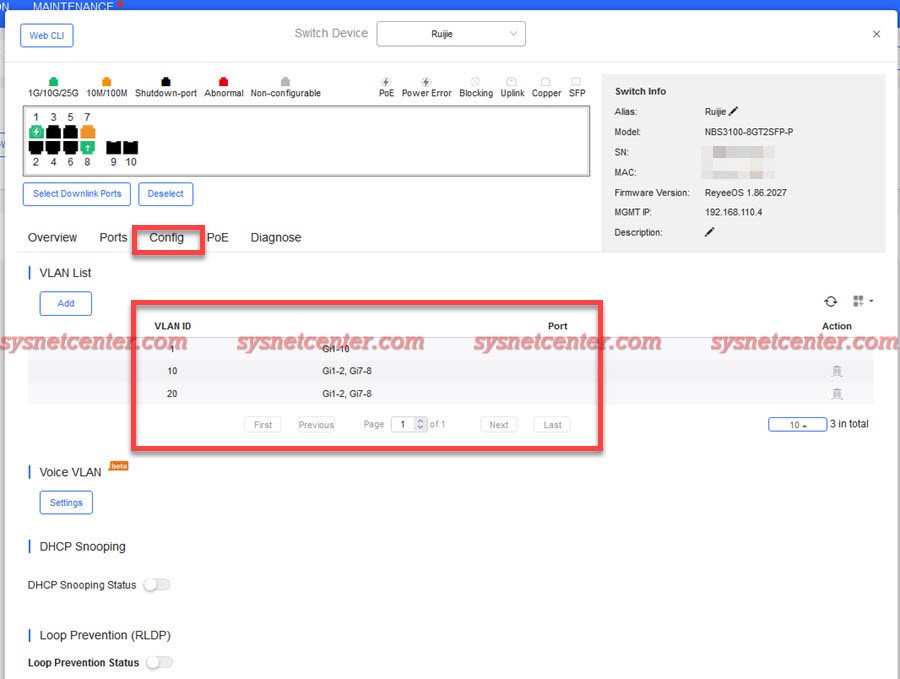

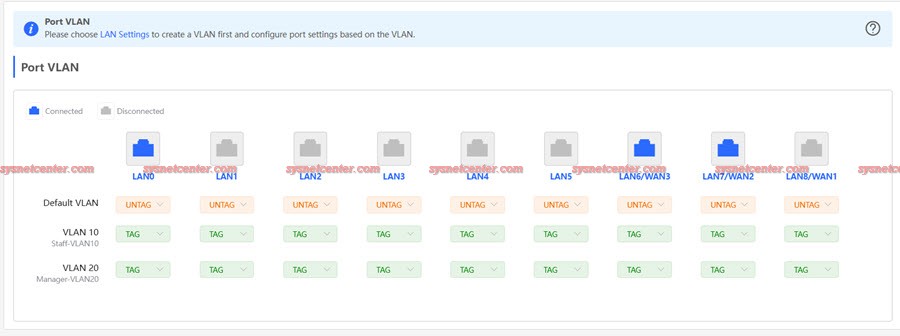

เข้าไปที่ตัว Network Switch (Click ที่ Serial Number ของ Switch) จะมี VLAN ID ขึ้นมา และ Port Trunk ก็จะถูกกำหนดให้จาก Ruijie Cloud

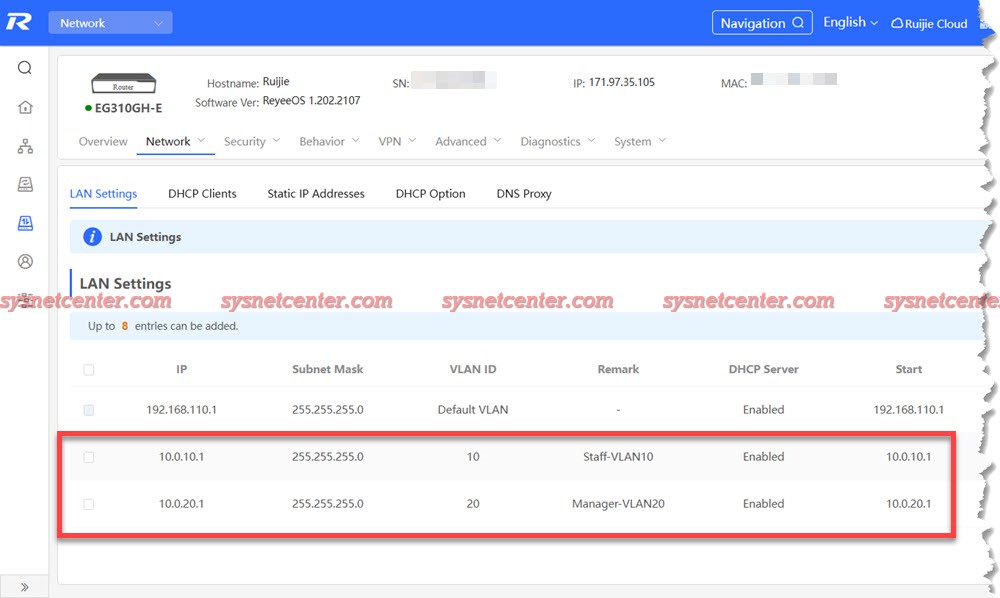

เข้าไปที่หน้า GUI ของ Reyee Gateway ก็จะมีการสร้าง VLAN ให้เช่นกันครับ

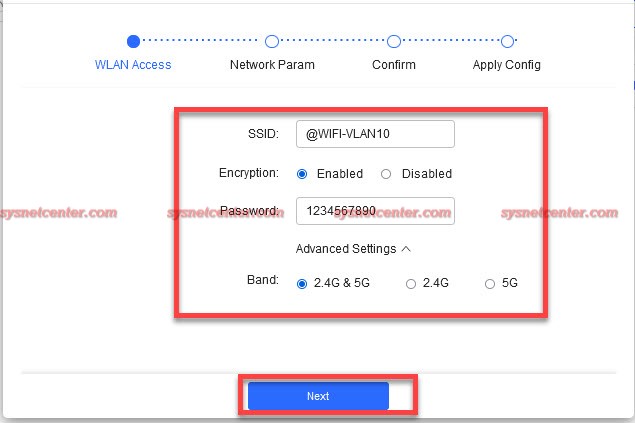

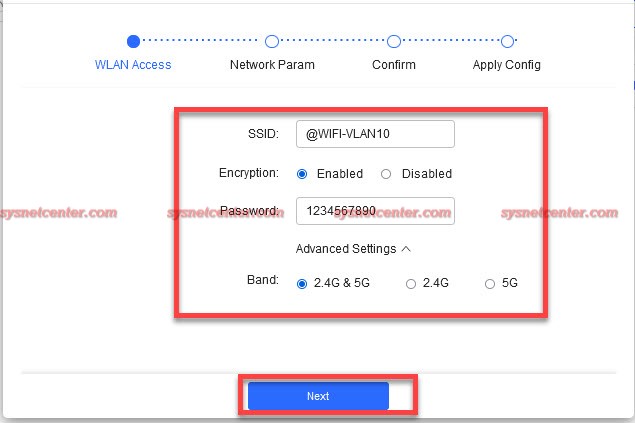

2. สร้าง Multi-SSID VLAN Tagging

SSID: WIFI-Staff (VLAN 10)

SSID: WIFI-Manager (VLAN 20)

Menu Configuration --> Network

Click [Add WLAN Network]

SSID: ชื่อสัญญาณ WIFI ที่เป็น VLAN 10

Encryption: กำหนดรหัส WIFI

Band: 2.4G/5G

Click [Select] เพื่อเลือก VLAN ID

Click [Apply]

เสร็จไป 1 SSID

Click [Continue to Add] เพื่อเพิ่มอีก SSID ที่เป็น VLAN 20 ครับ

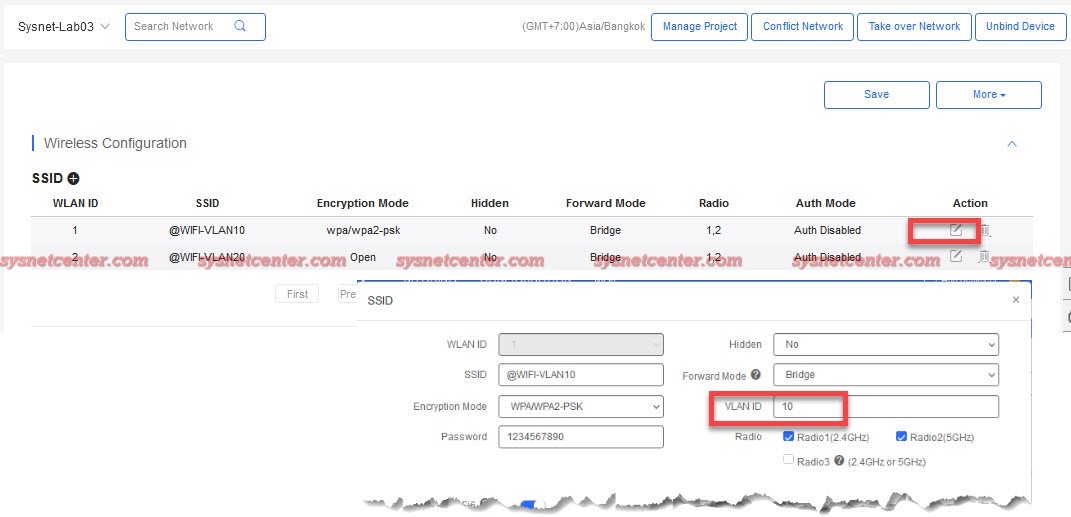

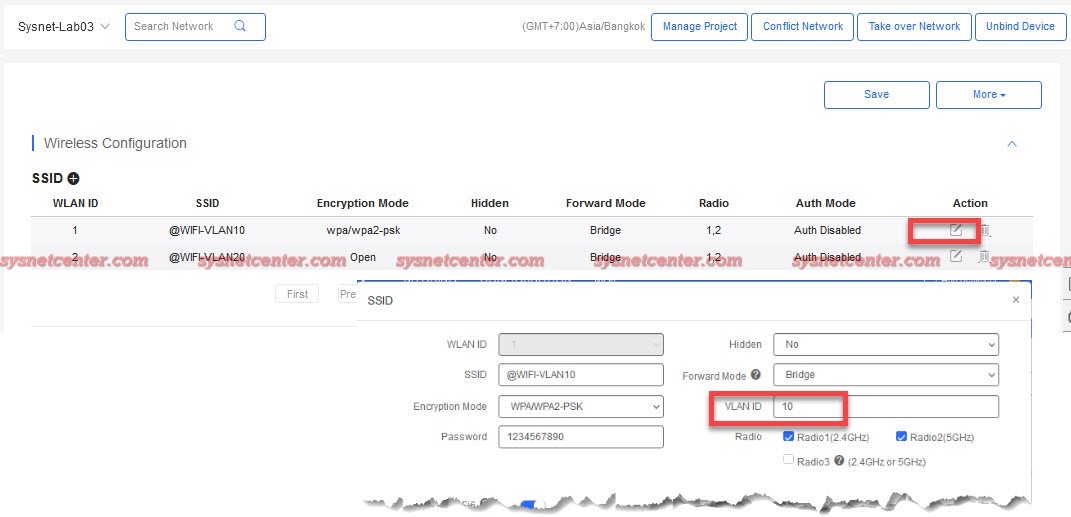

ตรวจสอบความถูกต้อง

Menu Configuration --> Basic --> Wireless มีการกำหนด VLAN ID ให้แต่ SSID เรียบร้อย

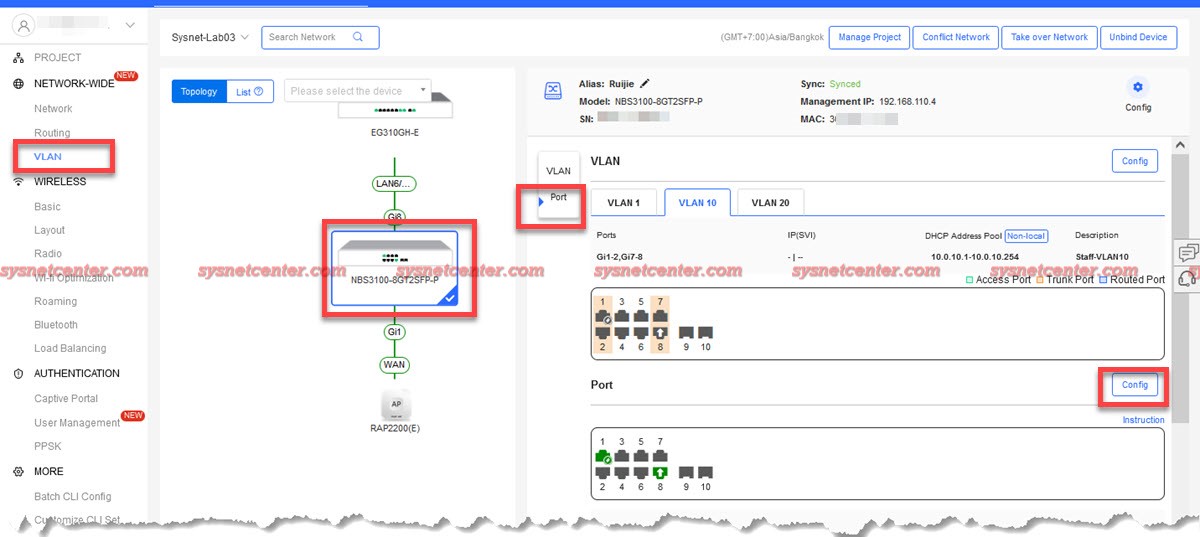

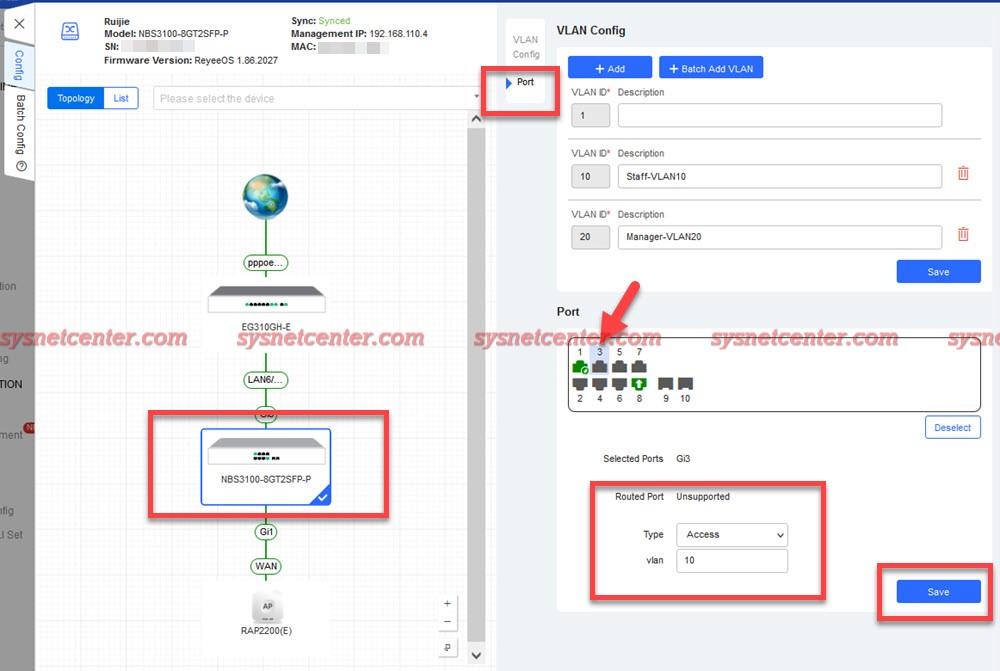

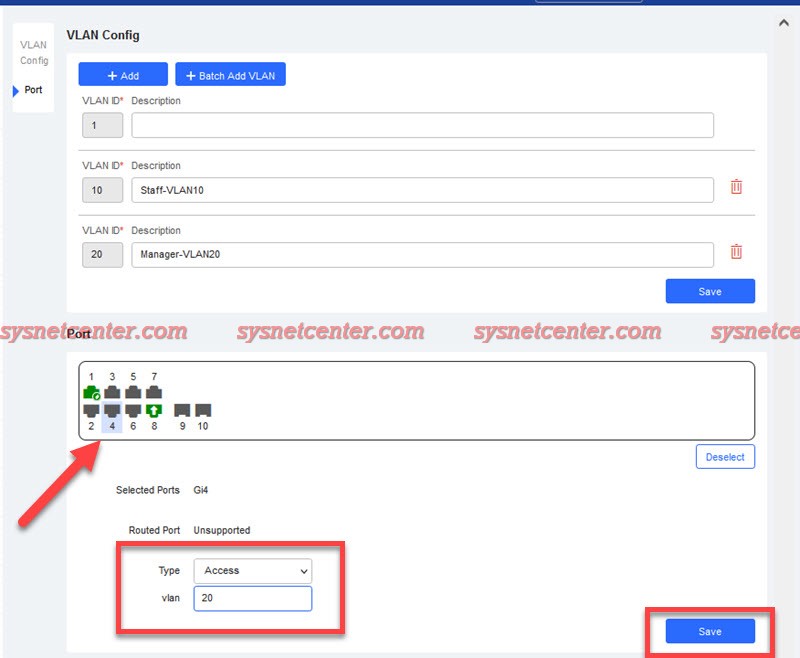

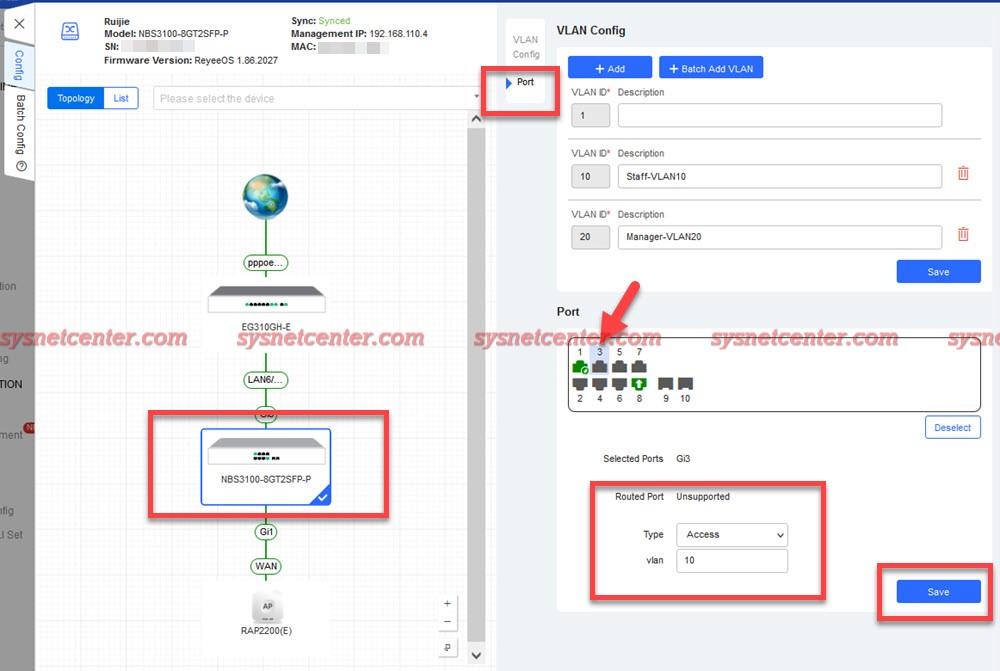

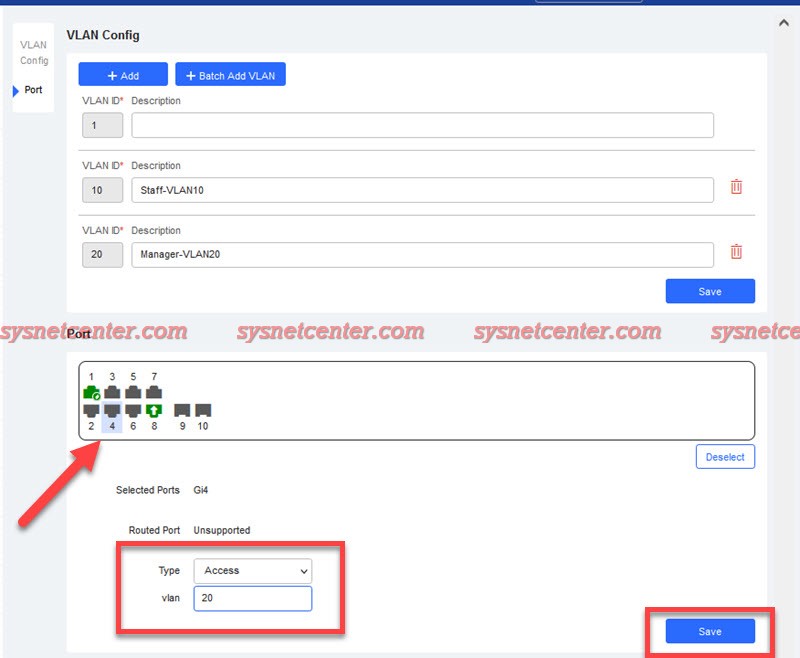

3. ทำ Untaged Switch Port (กำหนด Access Port)

Port 3: VLAN 10

Port 4: VLAN 20

Menu Configuration --> Network-Wide --> VLAN --> Click [เลือก Switch] --> Port --> Click [Config]

Click Port หมายเลข 3

Type: Access

VLAN: 10

Click [Save]

ทำ Port 4 ต่อ เป็น Access VLAN 40

ตรวจสอบความถูกต้อง

Menu Configuration --> Network-Wide --> VLAN --> Click เลือก Switch --> Port

Set VLAN ผ่าน VLAN Visualization มันง่ายจริงๆครับ แต่สำหรับผู้ดูแลระบบก็ควรจะเข้าใจพื้นฐานหลักการ VLAN เผื่อในกรณีที่ต้องแก้ปัญหาไว้ด้วยนะครับ

ใน Ruijie Cloud Version 3.9 มีการ Update ในส่วนของการสร้าง VLAN ให้กับอุปกรณ์ Reyee ครับ เรียกว่า VLAN Virtualization

จากปกติที่ต้อง Set ทีละอุปกรณ์ ไม่ว่าจะเป็นการสร้าง Network VLAN ในตัว Gateway แล้วสร้าง VLAN บนตัว Network Switch กำหนด Port Trunk, Port Access ต้องทำทีละตัว ถ้ามีหลายๆตัวก็อาจจะพลาดได้ รวมถึงทำ Multi-SSID VLAN Tagging ก็ต้องกำหนด WIFI ทำการ Map กับ VLAN ID ที่สร้างไว้

VLAN Virtualization ใน Ruijie Cloud จะเป็น Wizard ให้เราสร้าง VLAN แบบง่ายๆเลย ทำตามขั้นตอนเสร็จก็จะ Delivery ค่า VLAN ที่ Config ให้กับอุปกรณ์ Reyee ในระบบเราให้เอง โดยไม่ต้องมา Config ทีละตัว

*** VLAN Virtualization ใน Version ล่าสุดจะรองรับเฉพาะอุปกรณ์ Reyee ครับ ***

ถ้าต้องการที่จะลองทดสอบ โดยที่ยังไม่มีอุปกรณ์จริง ตอนนี้ทาง Ruijie มี Virtual Demo ให้ลองทดสอบครับ

ตัวอย่างทางร้านทดสอบกับอุปกรณ์จริง

- Reyee Gateway RG-EG310GH-E

- Reyee Managed POE Gigabit Switch RG-NBS3100-8GT2SFP-P

- Reyee Access Point RG-RAP2200(E)

โจทย์

ต้องการทำ VLAN (Router on a stick)

VLAN 1 (Managed VLAN)

IP : 192.168.110.1/24

VLAN 10 (Staff VLAN)

IP: 10.0.10.1/24

VLAN 20 (Manager VLAN)

IP: 10.0.20.1/24

ทำ Multi-SSID VLAN Tagging

SSID: WIFI-Staff (VLAN 10)

SSID: WIFI-Manager (VLAN 20)

ทำ Untaged Switch Port

Port 3: VLAN 10

Port 4: VLAN 20

1. Add อุปกรณ์ขึ้น Ruijie Cloud

Menu Monitoring --> Topology --> Click [Config]

2. สร้าง Network VLAN

Click [Add Wired Network]

หน้า Wizard กำหนด VLAN ID, IP Network, DHCP

VLAN ID: 10

Default Gateway/ Subnet Mask: 10.0.10.1/255.255.255.0

DHCP Pool: Enable

IP Segment: DHCP Range

Click [Next]

เลือก Network Switch

ตรวจสอบรายละเอียด จะมีการสร้าง VLAN Network, VLAN ที่ Switch

Click [Apply]

รอ Delivery ประมาณ 1 นาที

เสร็จไป 1 VLAN สร้าง VLAN 20 ต่อ

Click [Continue to Add]

สร้าง VLAN 20

เรียบร้อยครับ ตรวจสอบค่า Config ที่ Menu Configuration --> Network

มี VLAN 10 และ VLAN 20 ที่อุปกรณ์ Reyee Gateway

เข้าไปที่ตัว Network Switch (Click ที่ Serial Number ของ Switch) จะมี VLAN ID ขึ้นมา และ Port Trunk ก็จะถูกกำหนดให้จาก Ruijie Cloud

เข้าไปที่หน้า GUI ของ Reyee Gateway ก็จะมีการสร้าง VLAN ให้เช่นกันครับ

2. สร้าง Multi-SSID VLAN Tagging

SSID: WIFI-Staff (VLAN 10)

SSID: WIFI-Manager (VLAN 20)

Menu Configuration --> Network

Click [Add WLAN Network]

SSID: ชื่อสัญญาณ WIFI ที่เป็น VLAN 10

Encryption: กำหนดรหัส WIFI

Band: 2.4G/5G

Click [Select] เพื่อเลือก VLAN ID

Click [Apply]

เสร็จไป 1 SSID

Click [Continue to Add] เพื่อเพิ่มอีก SSID ที่เป็น VLAN 20 ครับ

ตรวจสอบความถูกต้อง

Menu Configuration --> Basic --> Wireless มีการกำหนด VLAN ID ให้แต่ SSID เรียบร้อย

3. ทำ Untaged Switch Port (กำหนด Access Port)

Port 3: VLAN 10

Port 4: VLAN 20

Menu Configuration --> Network-Wide --> VLAN --> Click [เลือก Switch] --> Port --> Click [Config]

Click Port หมายเลข 3

Type: Access

VLAN: 10

Click [Save]

ทำ Port 4 ต่อ เป็น Access VLAN 40

ตรวจสอบความถูกต้อง

Menu Configuration --> Network-Wide --> VLAN --> Click เลือก Switch --> Port

Set VLAN ผ่าน VLAN Visualization มันง่ายจริงๆครับ แต่สำหรับผู้ดูแลระบบก็ควรจะเข้าใจพื้นฐานหลักการ VLAN เผื่อในกรณีที่ต้องแก้ปัญหาไว้ด้วยนะครับ

- SMF 2.1.4 © 2023, Simple Machines | Sitemap

- ช่วยเหลือ

- Theme by SMCreative