กระทู้ล่าสุด

กระทู้ล่าสุด

#11

อุปกรณ์ TP-LINK / คู่มือการ Config WireGuard VPN...

กระทู้ล่าสุด โดย yod - วันที่ 28 กรกฎาคม 2023, 10:41:43คู่มือการ Config WireGuard VPN บน TP-Link Router

อุปกรณ์ TP-Link Router Omada Series ได้รองรับ WireGuard VPN แล้วนะครับ

*** กรณีต้องการติดตั้ง VPN เพื่อเชื่อมต่อเข้ามาในสำนักงาน จะมีรายละเอียดพอสมควร รบกวนอ่านในหัวข้อนี้กันก่อนครับ ต้องการเชื่อมเครือข่าย Network ระหว่างสำนักงานด้วย VPN

ข้อดีของ WireGuard VPN ***

Protocol WireGuard VPN

ข้อดี

- เร็ว ค่า VPN Throughput จะสูงกว่าพวก VPN Protocol รุ่นเก่าๆเช่น L2TP, PPTP

- กรณีทีทำ VPN แบบ Client To Site หรือ Client Remote เข้ามาในสำนักงาน ฝั่ง Client ที่อยู่ Network ปลายทางแล้ววงเดียวกัน จะ Remote เข้ามาพร้อมๆกันได้หลายเครื่อง

- สามารถเปลี่ยน Port สำหรับเชื่อมต่อ VPN เข้ามาได้

ข้อเสีย

- Config จะยากซักหน่อย

- ต้องติดตั้ง Software WireGuard เพิ่ม

ตัวอย่างการ Config WireGuard VPN ในหัวข้อนี้จะทำผ่าน TP-Link Controller ครับ ส่วน TP-Link Router จะเป็นรุ่น TP-LINK ER707-M2 Omada Multi-Gigabit VPN Router, 6 WAN Internet

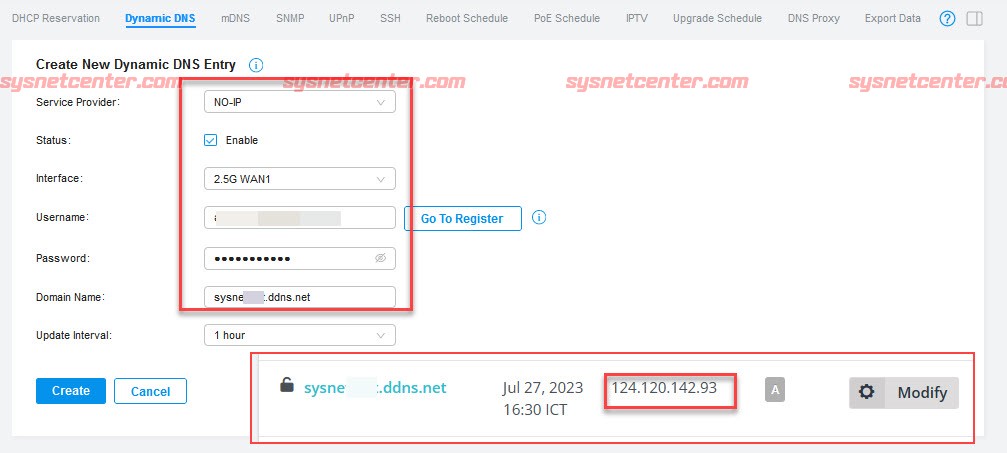

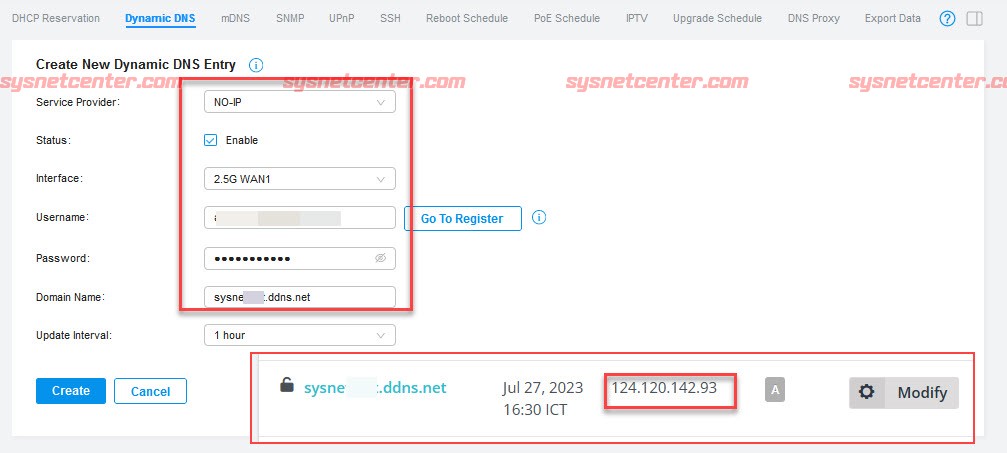

Config ให้ TPLink Router ออก Internet และทำการ Config Dynamic DNS โดยจะใช้ Service ของ No-IP

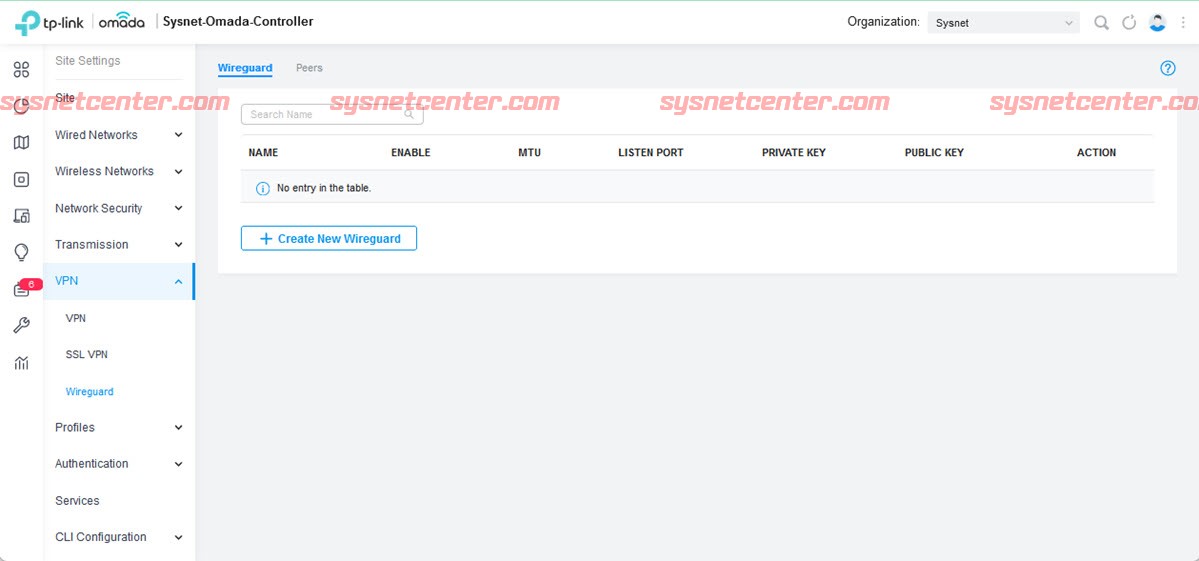

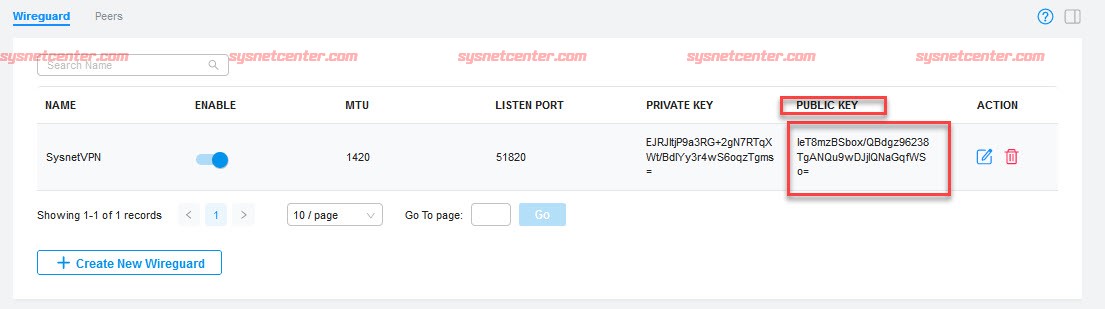

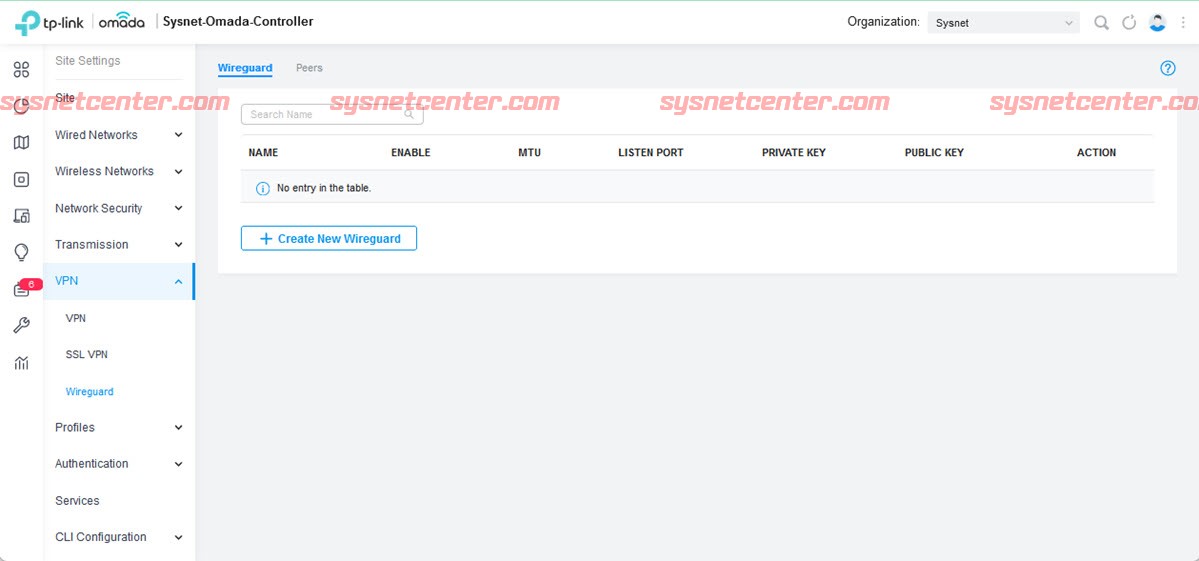

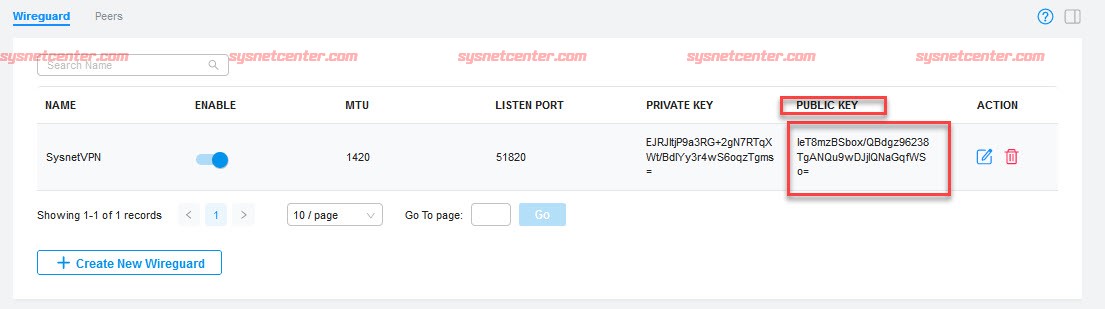

1. สร้าง WireGuard Interface

Login เข้า TP-Link Controller

Menu VPN --> WireGuard --> Click [Create New WireGuard]

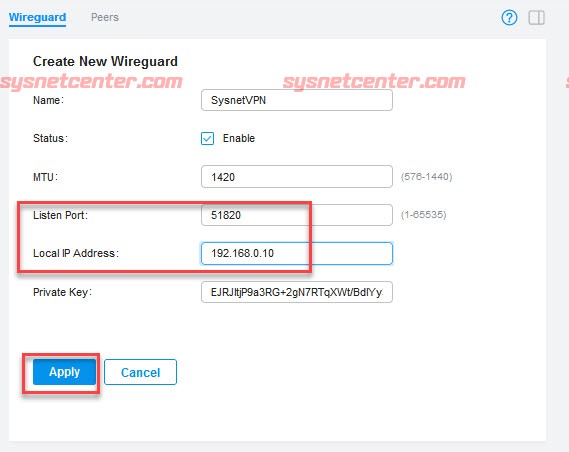

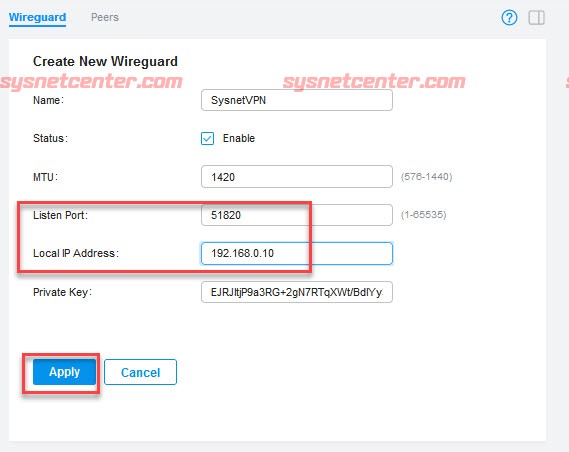

Create New WireGuard

Name: กำหนดชื่อ

Status: Enable

MTU: 1420 (Default)

Listen Port: 51820 (Default)

Local IP Address: หมายเลข IP ของ Interface WireGuard (ควรเป็น IP วงเดียวกันกับ TP-Link Router)

Click [Apply]

*** ทำการ Copy Public Key ใส่ไว้ใน Notepad จะเป็น Public Key ในส่วน Peer ที่จะใส่ใน Software WireGuard

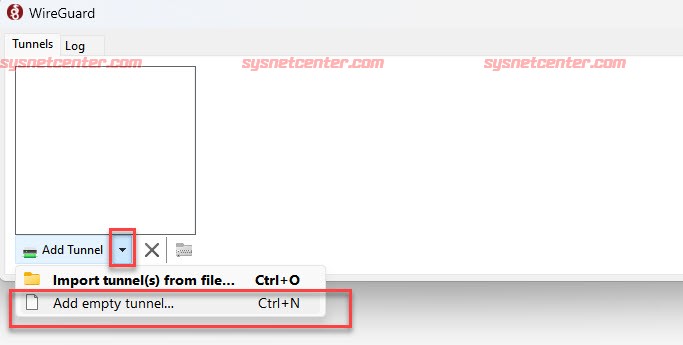

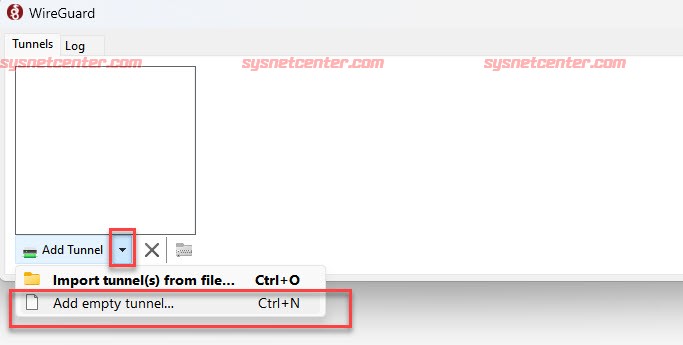

2. ติดตั้ง Software WireGuard

Download Software WireGuard https://www.wireguard.com/install/ แล้วทำการติดตั้งให้เรียบร้อย ในตัวอย่างนี้จะใช้บน Windows นะครับ

Software WireGuard --> Click [Add Tunnels] --> Add empty tunnel

*** ทำการ Copy Public Key ใส่ไว้ใน Notepad จะเป็น Public Key ในส่วน Interface ที่จะใส่ใน Software WireGuard

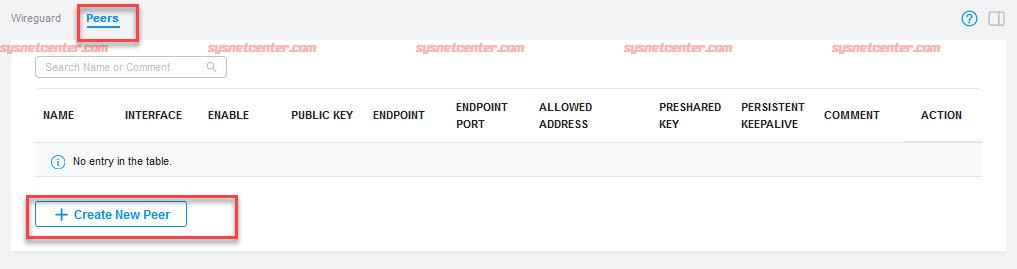

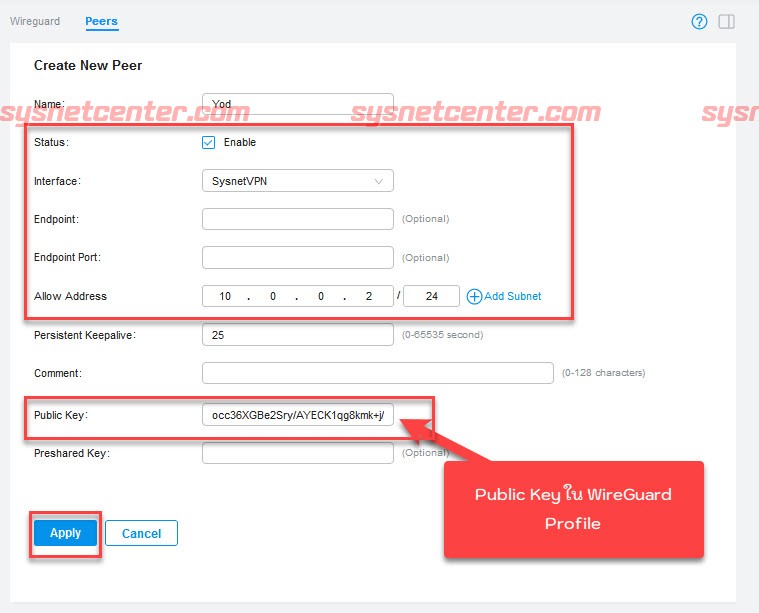

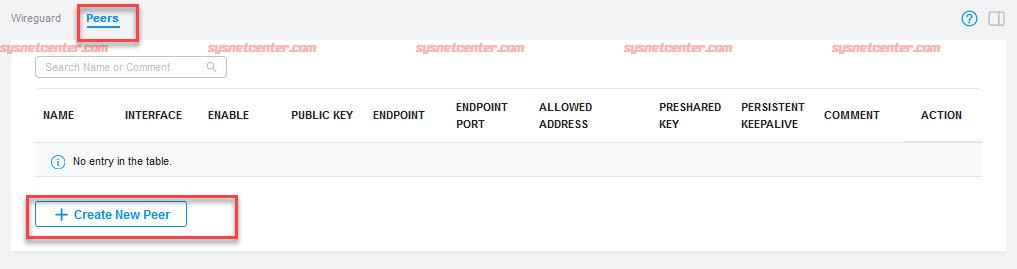

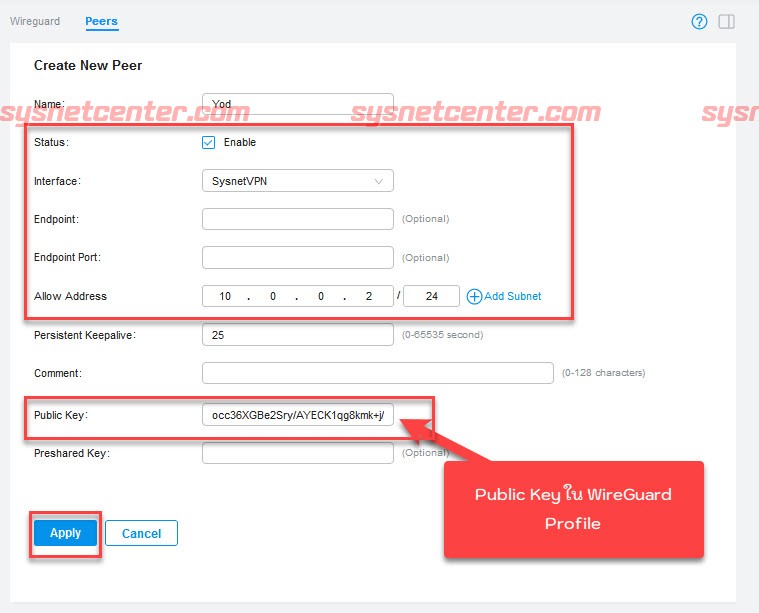

3. สร้าง Peers

TP-Link Router --> Menu VPN --> WireGuard --> Tab Peers --> Click [Create New Peer]

Name: ชื่อ Peer

Status: Enable

Interface: ชื่อ Interface ที่สร้างไว้ในข้อ 1

Allow Address: กำหนดหมายเลข IP

Public Key: นำ Public Key ที่ได้จากข้อ 2 มาใส่

Click [Apply]

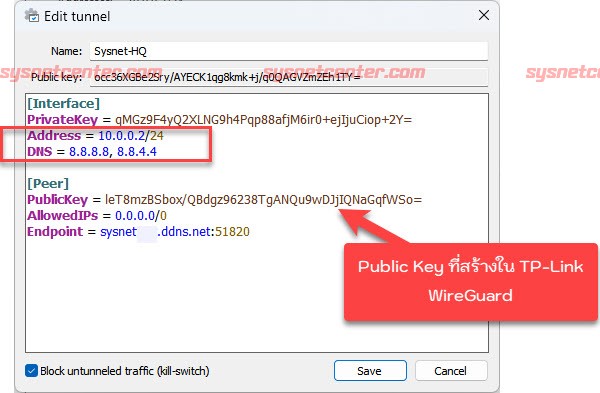

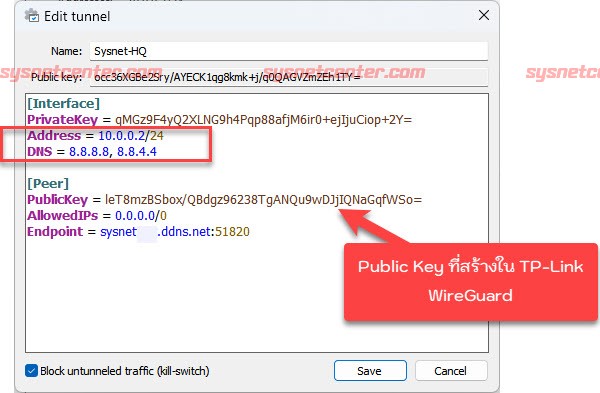

4. แก้ไข Tunnel Config ของ Software WireGuard

Format ของ Config จะประมาณนี้ครับ

รายละเอียดตามนี้ครับ

PrivateKey: ค่า Drafault ที่ Software WireGuard สร้างขึ้นมา ไม่ต้องแก้ไข

Address: Allow Address จากข้อ 3

DNS = 8.8.8.8, 8.8.4.4

PublicKey: Public Key จากข้อ 1

AllowedIPs = 0.0.0.0/0

Endpoint = IP WAN ของ TP-Link Router หรือ Dynamic DNS:Listen Port จากข้อ 1

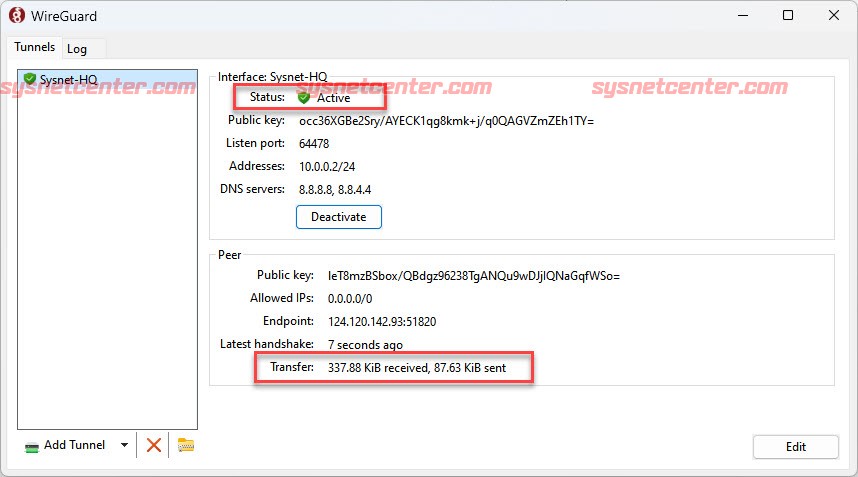

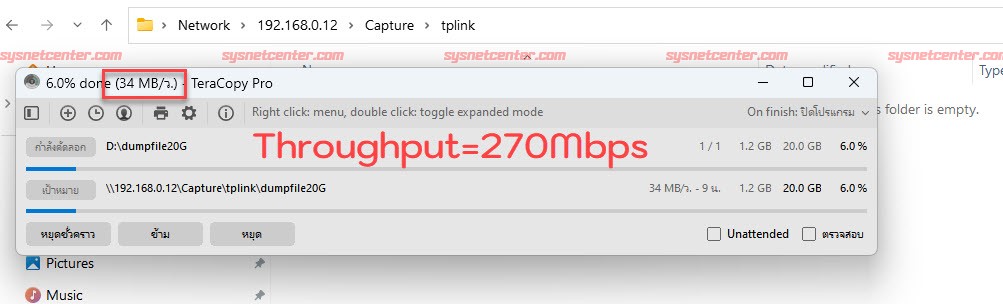

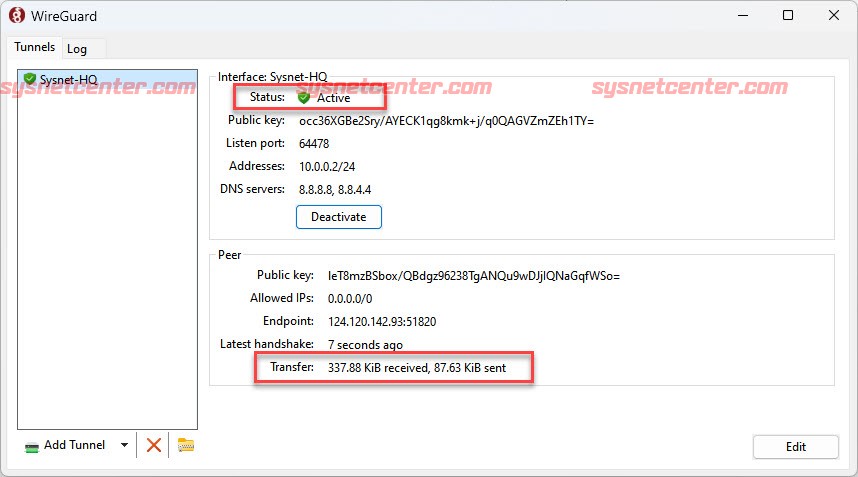

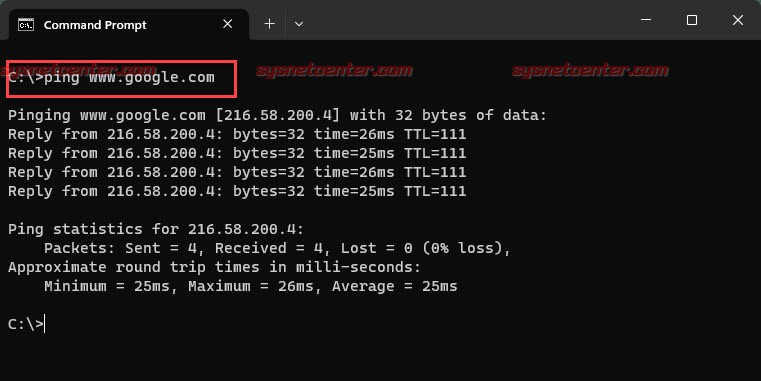

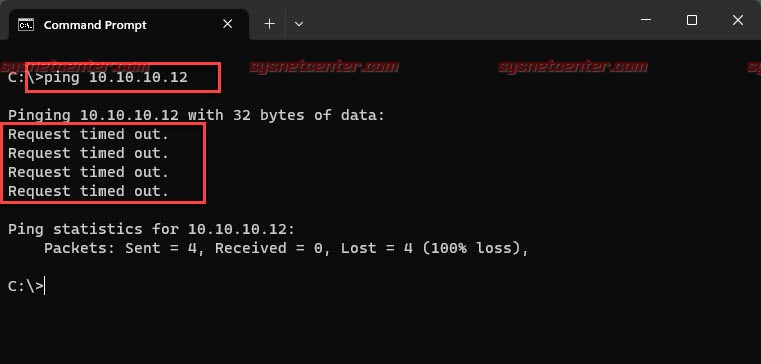

ทดสอบ

Click [Activate] ถ้า Config ถูกต้อง จะมี Data Trnasfer

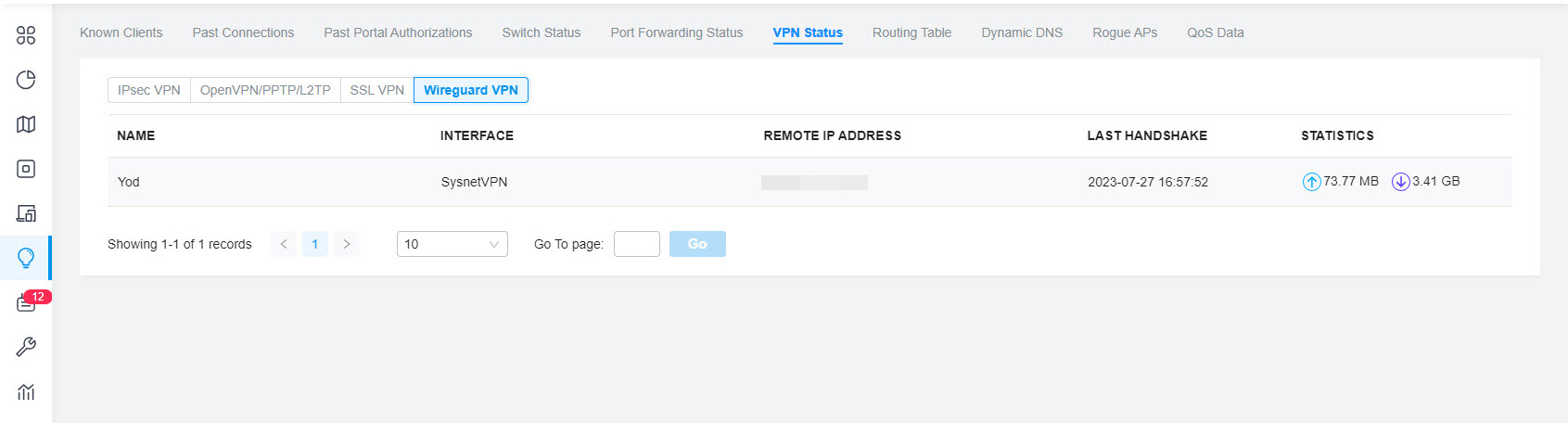

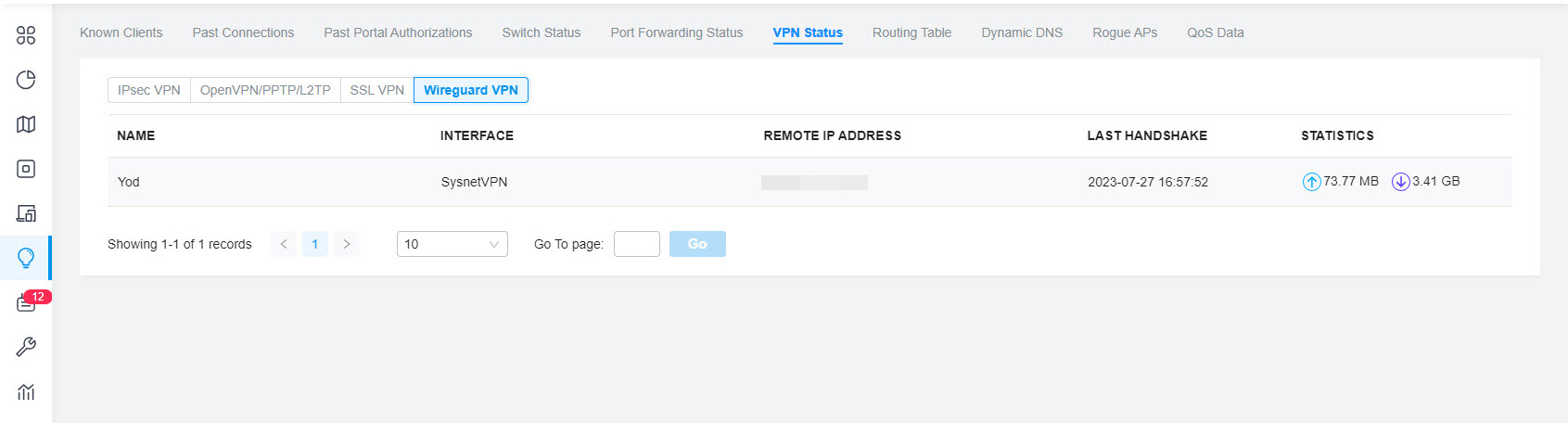

ตรวจสอบ Status ได้ที่ Menu Insign

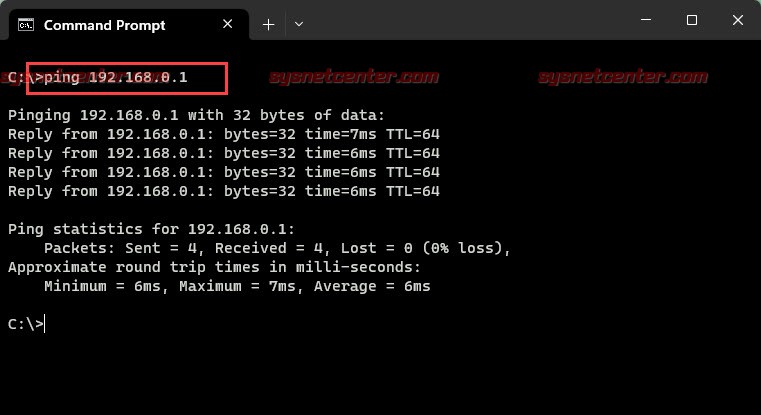

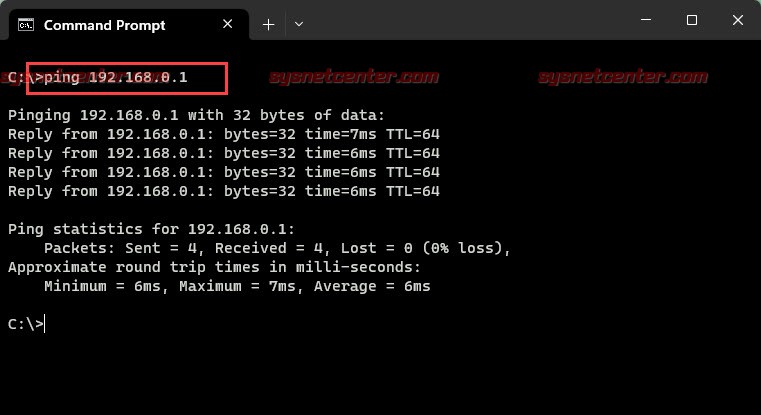

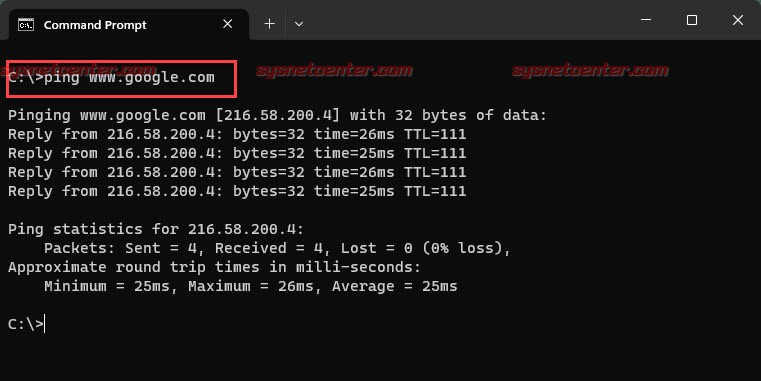

ทดลอง Ping ไปยังเครื่องที่อยู่ในสำนักงาน

ถ้า Ping ไม่ได้ อาจจะ Config ไม่ถูกต้อง หรือ ติด Firewall บน Windows

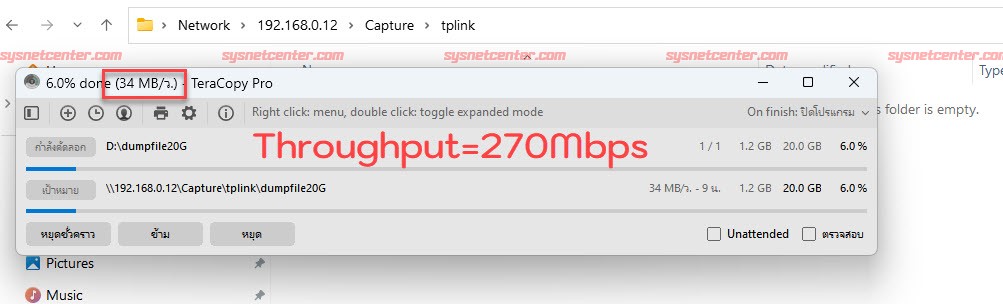

ลอง Transfer File จะได้ Throughput สูงกว่า VPN แบบ L2TP เกือบ 3 เท่า

เรียบร้อยครับ

อุปกรณ์ TP-Link Router Omada Series ได้รองรับ WireGuard VPN แล้วนะครับ

*** กรณีต้องการติดตั้ง VPN เพื่อเชื่อมต่อเข้ามาในสำนักงาน จะมีรายละเอียดพอสมควร รบกวนอ่านในหัวข้อนี้กันก่อนครับ ต้องการเชื่อมเครือข่าย Network ระหว่างสำนักงานด้วย VPN

ข้อดีของ WireGuard VPN ***

Protocol WireGuard VPN

ข้อดี

- เร็ว ค่า VPN Throughput จะสูงกว่าพวก VPN Protocol รุ่นเก่าๆเช่น L2TP, PPTP

- กรณีทีทำ VPN แบบ Client To Site หรือ Client Remote เข้ามาในสำนักงาน ฝั่ง Client ที่อยู่ Network ปลายทางแล้ววงเดียวกัน จะ Remote เข้ามาพร้อมๆกันได้หลายเครื่อง

- สามารถเปลี่ยน Port สำหรับเชื่อมต่อ VPN เข้ามาได้

ข้อเสีย

- Config จะยากซักหน่อย

- ต้องติดตั้ง Software WireGuard เพิ่ม

ตัวอย่างการ Config WireGuard VPN ในหัวข้อนี้จะทำผ่าน TP-Link Controller ครับ ส่วน TP-Link Router จะเป็นรุ่น TP-LINK ER707-M2 Omada Multi-Gigabit VPN Router, 6 WAN Internet

Config ให้ TPLink Router ออก Internet และทำการ Config Dynamic DNS โดยจะใช้ Service ของ No-IP

1. สร้าง WireGuard Interface

Login เข้า TP-Link Controller

Menu VPN --> WireGuard --> Click [Create New WireGuard]

Create New WireGuard

Name: กำหนดชื่อ

Status: Enable

MTU: 1420 (Default)

Listen Port: 51820 (Default)

Local IP Address: หมายเลข IP ของ Interface WireGuard (ควรเป็น IP วงเดียวกันกับ TP-Link Router)

Click [Apply]

*** ทำการ Copy Public Key ใส่ไว้ใน Notepad จะเป็น Public Key ในส่วน Peer ที่จะใส่ใน Software WireGuard

2. ติดตั้ง Software WireGuard

Download Software WireGuard https://www.wireguard.com/install/ แล้วทำการติดตั้งให้เรียบร้อย ในตัวอย่างนี้จะใช้บน Windows นะครับ

Software WireGuard --> Click [Add Tunnels] --> Add empty tunnel

*** ทำการ Copy Public Key ใส่ไว้ใน Notepad จะเป็น Public Key ในส่วน Interface ที่จะใส่ใน Software WireGuard

3. สร้าง Peers

TP-Link Router --> Menu VPN --> WireGuard --> Tab Peers --> Click [Create New Peer]

Name: ชื่อ Peer

Status: Enable

Interface: ชื่อ Interface ที่สร้างไว้ในข้อ 1

Allow Address: กำหนดหมายเลข IP

Public Key: นำ Public Key ที่ได้จากข้อ 2 มาใส่

Click [Apply]

4. แก้ไข Tunnel Config ของ Software WireGuard

Format ของ Config จะประมาณนี้ครับ

[Interface]

PrivateKey = qMGz9F4yQ2XLNG9h4Pqp88afjM6ir0+ejIjuCiop+2Y=

Address = 10.0.0.2/24

DNS = 8.8.8.8, 8.8.4.4

[Peer]

PublicKey = leT8mzBSbox/QBdgz96238TgANQu9wDJjIQNaGqfWSo=

AllowedIPs = 0.0.0.0/0

Endpoint = sysnet.ddns.net:51820

รายละเอียดตามนี้ครับ

PrivateKey: ค่า Drafault ที่ Software WireGuard สร้างขึ้นมา ไม่ต้องแก้ไข

Address: Allow Address จากข้อ 3

DNS = 8.8.8.8, 8.8.4.4

PublicKey: Public Key จากข้อ 1

AllowedIPs = 0.0.0.0/0

Endpoint = IP WAN ของ TP-Link Router หรือ Dynamic DNS:Listen Port จากข้อ 1

ทดสอบ

Click [Activate] ถ้า Config ถูกต้อง จะมี Data Trnasfer

ตรวจสอบ Status ได้ที่ Menu Insign

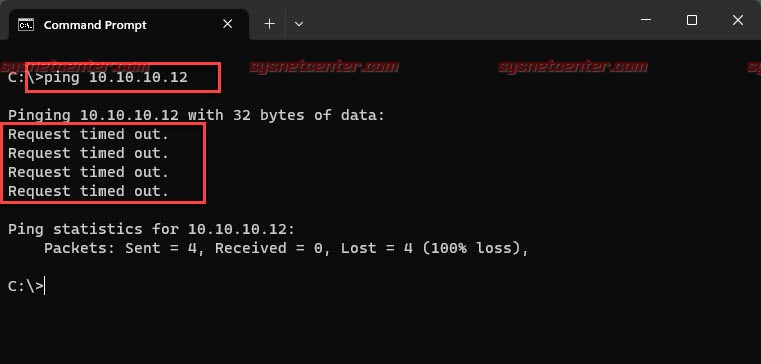

ทดลอง Ping ไปยังเครื่องที่อยู่ในสำนักงาน

ถ้า Ping ไม่ได้ อาจจะ Config ไม่ถูกต้อง หรือ ติด Firewall บน Windows

ลอง Transfer File จะได้ Throughput สูงกว่า VPN แบบ L2TP เกือบ 3 เท่า

เรียบร้อยครับ

#12

อุปกรณ์ TP-LINK / คู่มือการ Config TP-Link Omada...

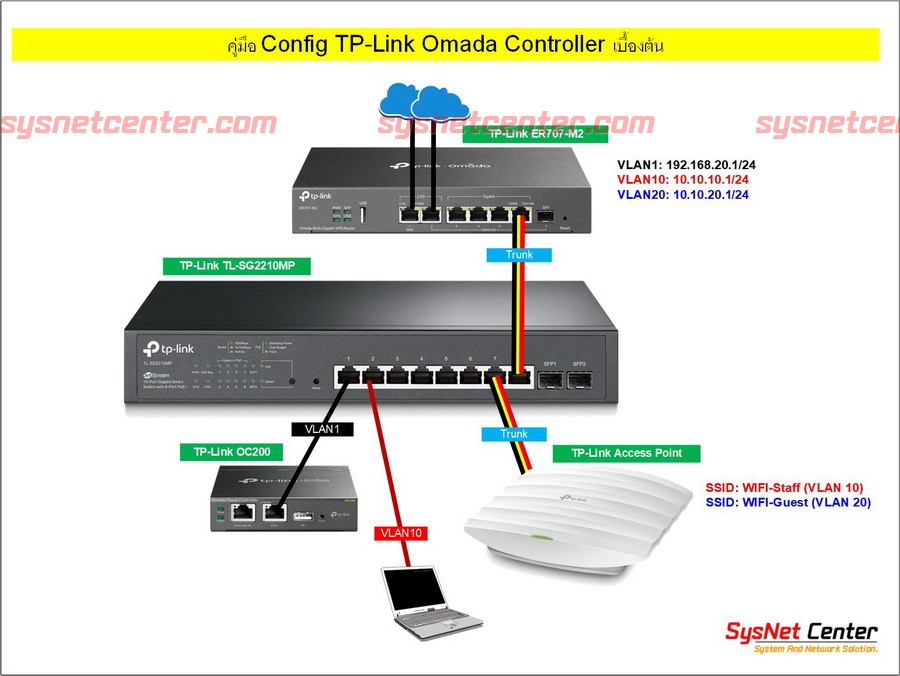

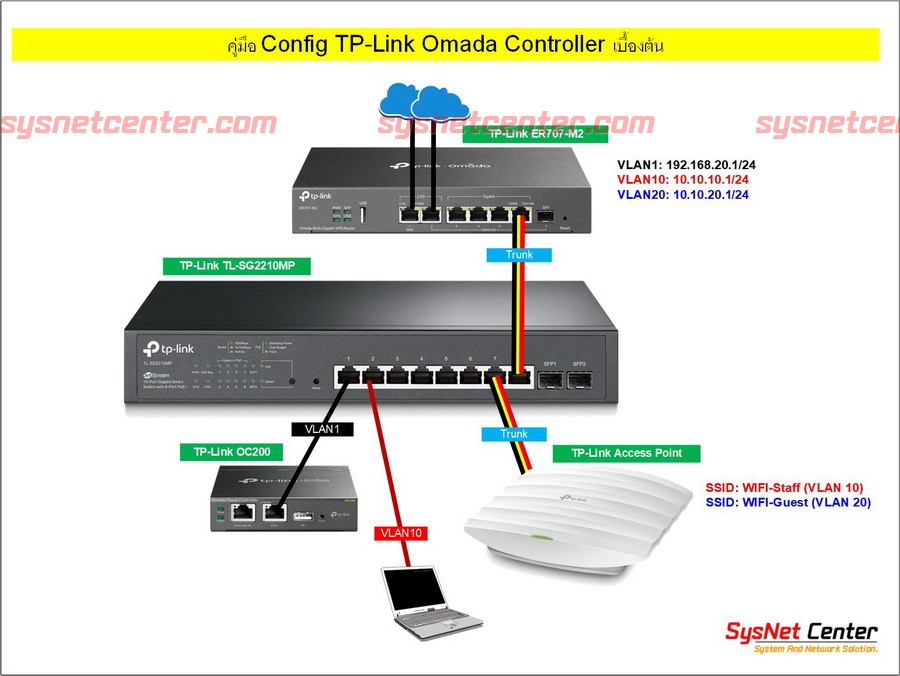

กระทู้ล่าสุด โดย yod - วันที่ 27 กรกฎาคม 2023, 12:34:25คู่มือการ Config TP-Link Omada Series

ในหัวข้อนี้จะเป็นการ Config อุปกรณ์ TP-Link ที่รองรับ Omada Controller

ตัวอย่าง ที่ใช้งานกันบ่อยๆครับ

- ทำ Loadbalance Internet 2 WAN

- ทำ VLAN

VLAN 10: 10.10.10.1/24 สำหรับ Staff

VLAN 20: 10.10.20.1/24 สำหรับ Guest

- ทำ Multi-SSID VLAN Tagging

SSID: Staff-WIFI VLAN 10

SSID: Guest-WIFI VLAN 20 มี Captive Portal ใส่ Code เพื่อเข้าใช้งาน Internet จำกัดความเร็วที่ 50Mbps

- Port 2 ของ Network Switch เชื่อมต่อกับ PC สำหรับ Staff

จะใช้อุปกรณ์ตามนี้ครับ

Gateway TP-Link ER707-M2

Controller TP-Link OC200

Network Switch TP-LINK TL-SG2210MP

Access Point TP-LINK EAP225

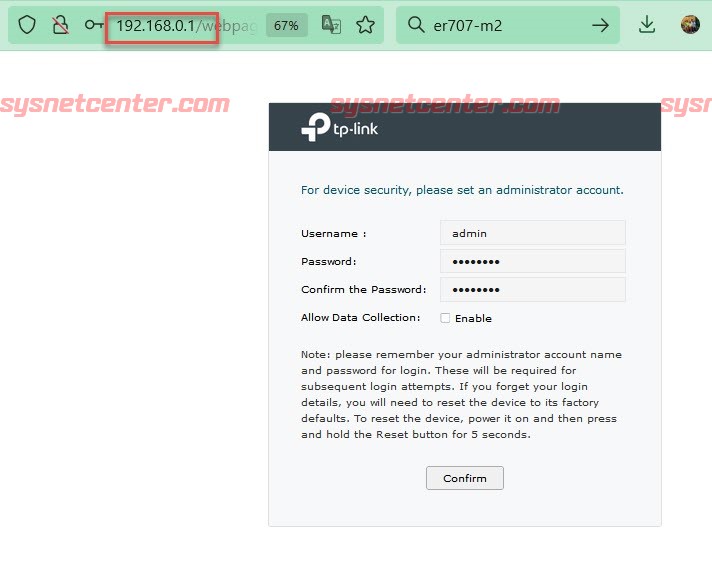

1. เชื่อมต่อสาย Lan เข้าอุปกรณ์ทั้งหมด

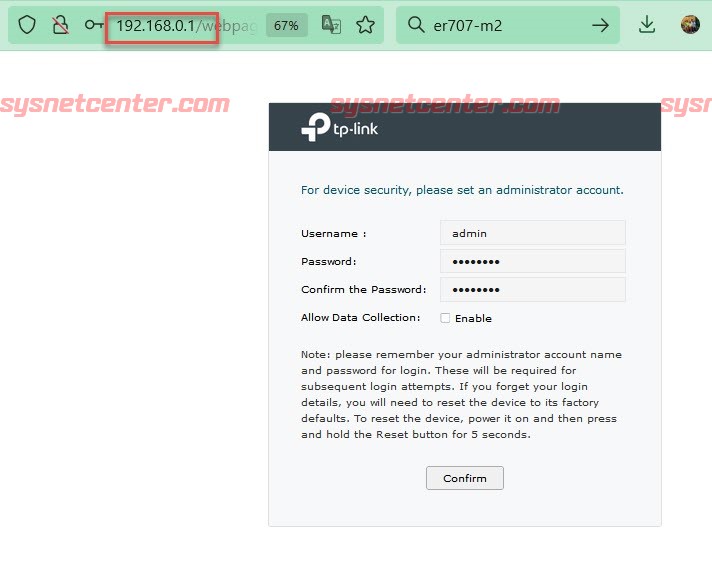

โดย Default หมายเลข IP ของ TP-Link Controller จะเป็น DHCP ให้ Login เข้า Gateway เพื่อดูว่าเป็นหมายเลข IP อะไร

Default IP: 192.168.0.1, User: admin , ส่วน Password ให้ทำการแก้ไขแล้วจดไว้ด้วยนะครับ

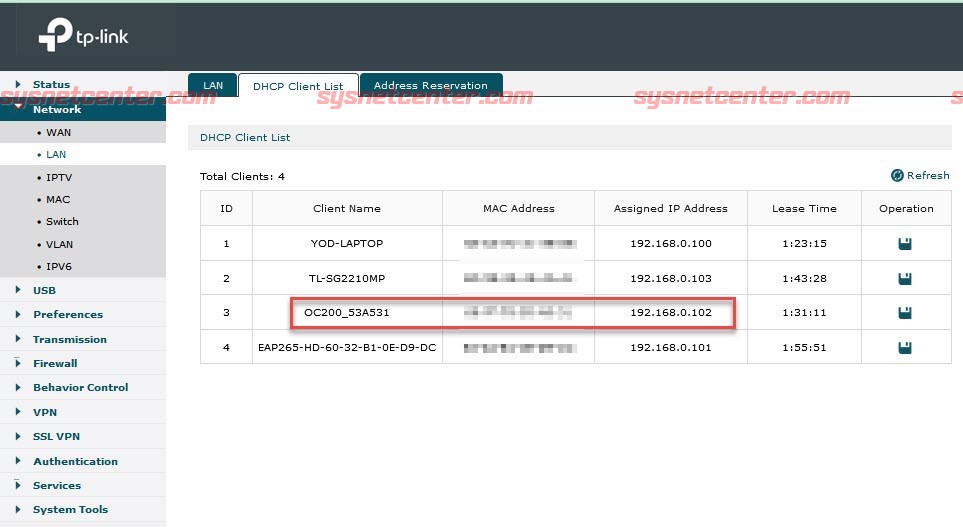

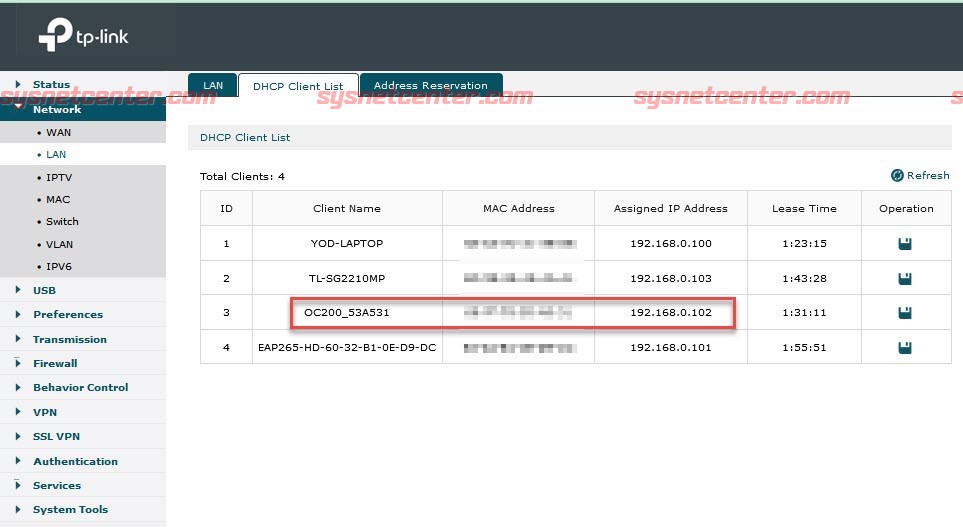

Menu Network --> LAN --> DHCP Client List จากรูปได้ IP: 192.168.0.102

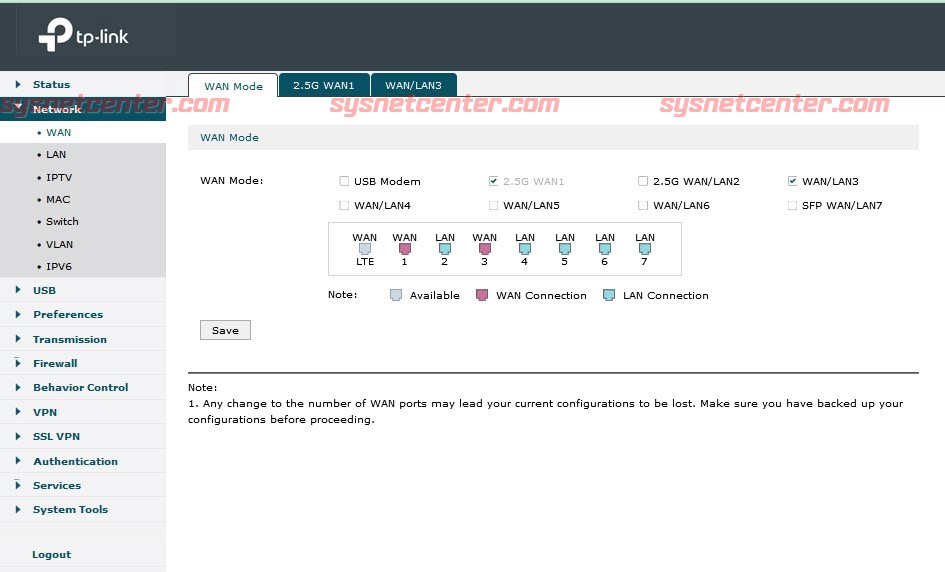

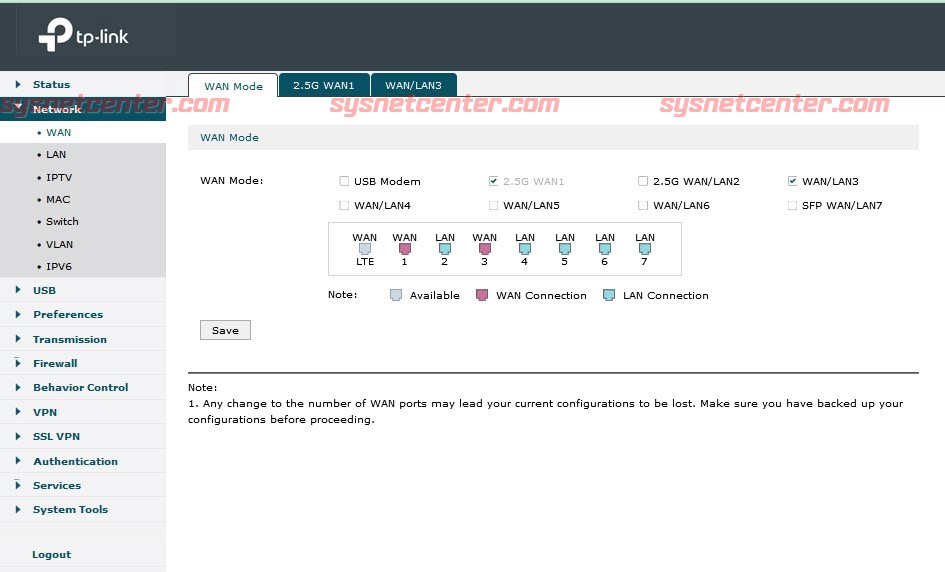

Port WAN ของ TP-Link ER707-M2

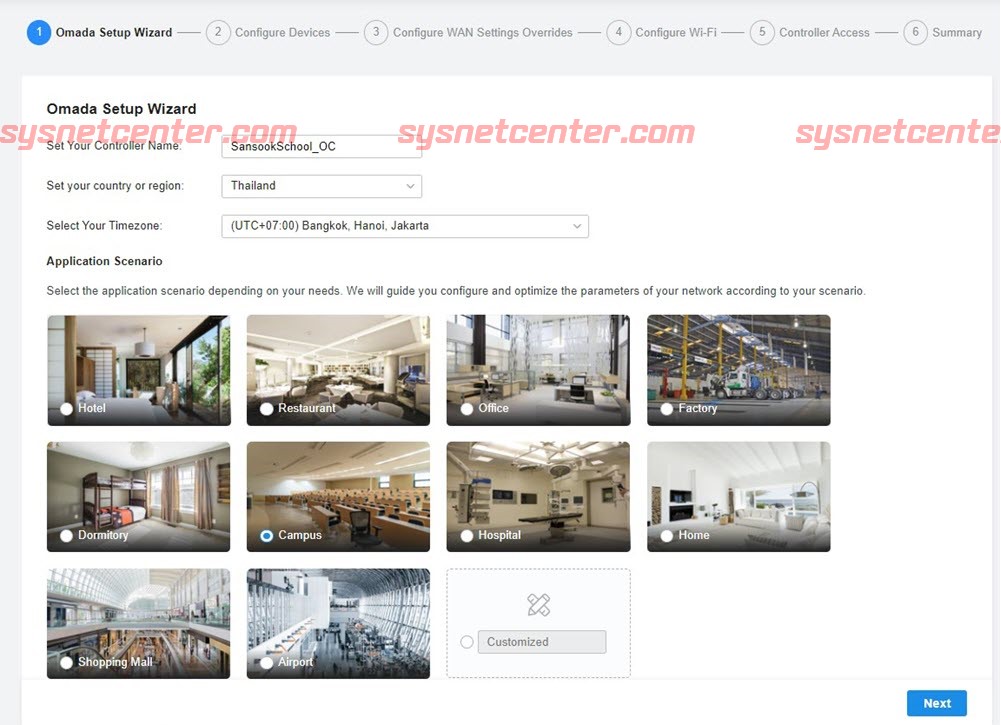

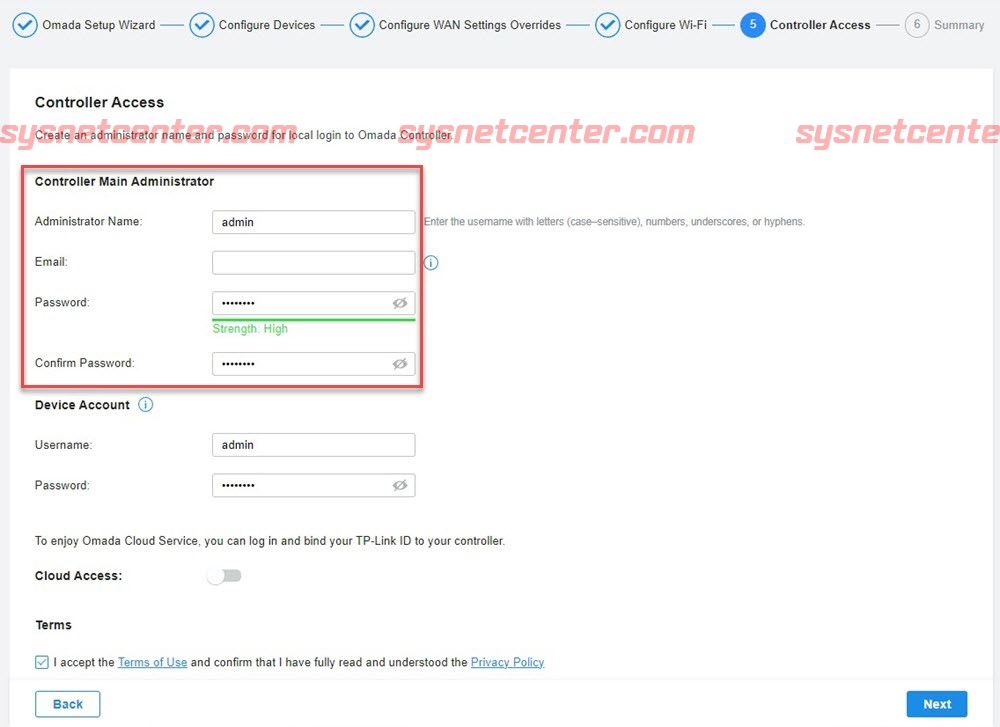

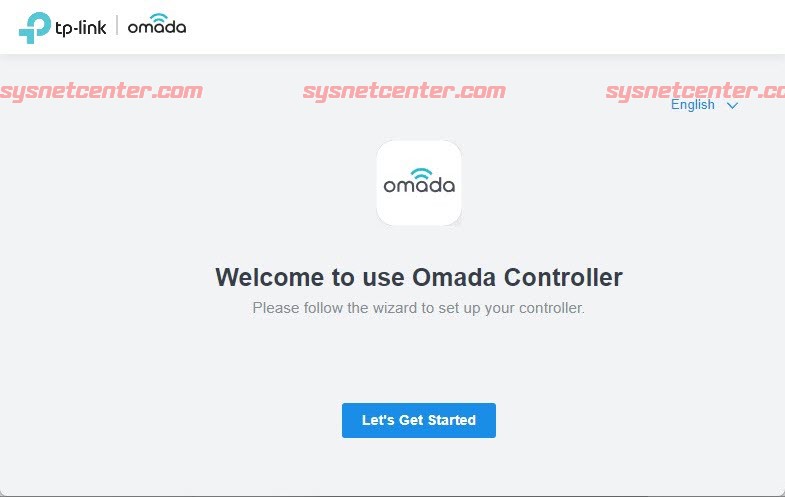

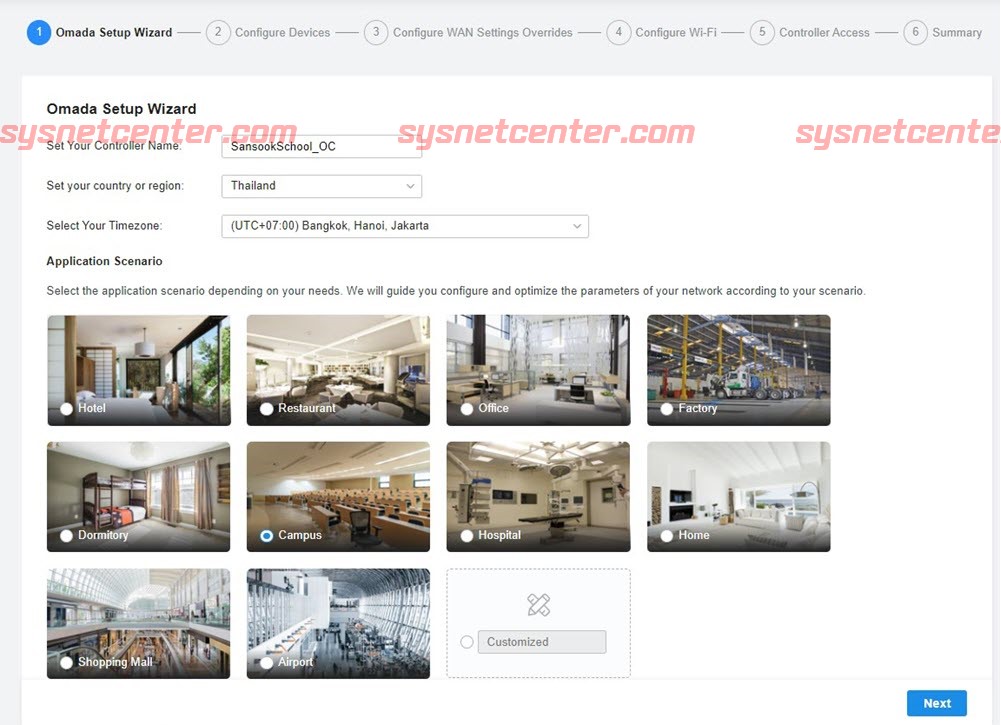

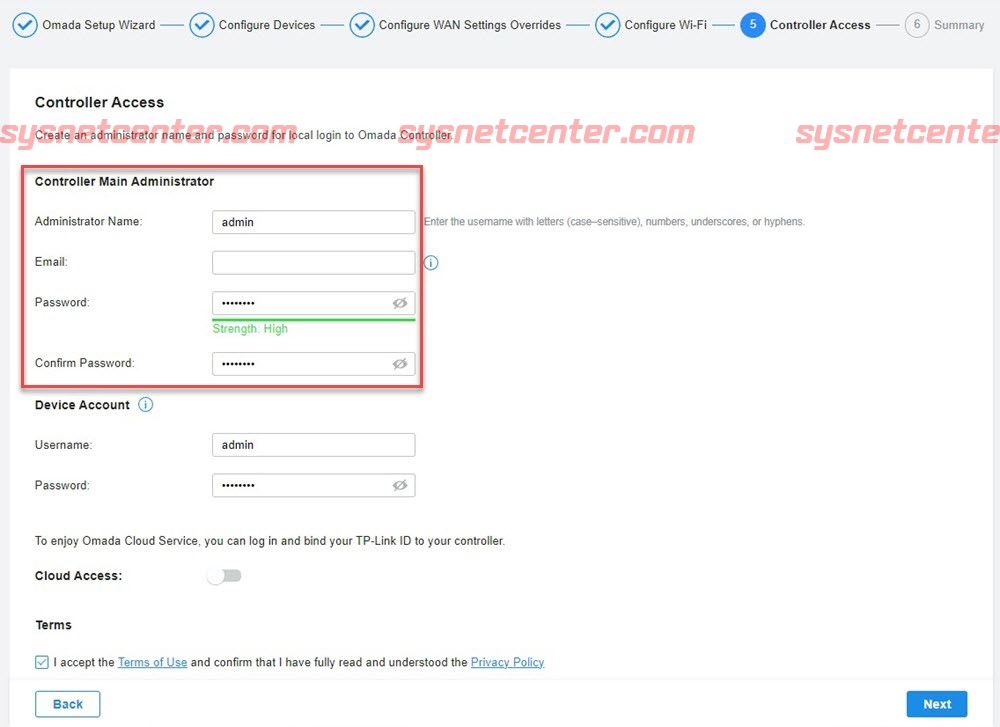

2. Initial Setup TP-Link Controller

จะเข้า Wizard บางขั้นตอนจะตัดออกนะครับ

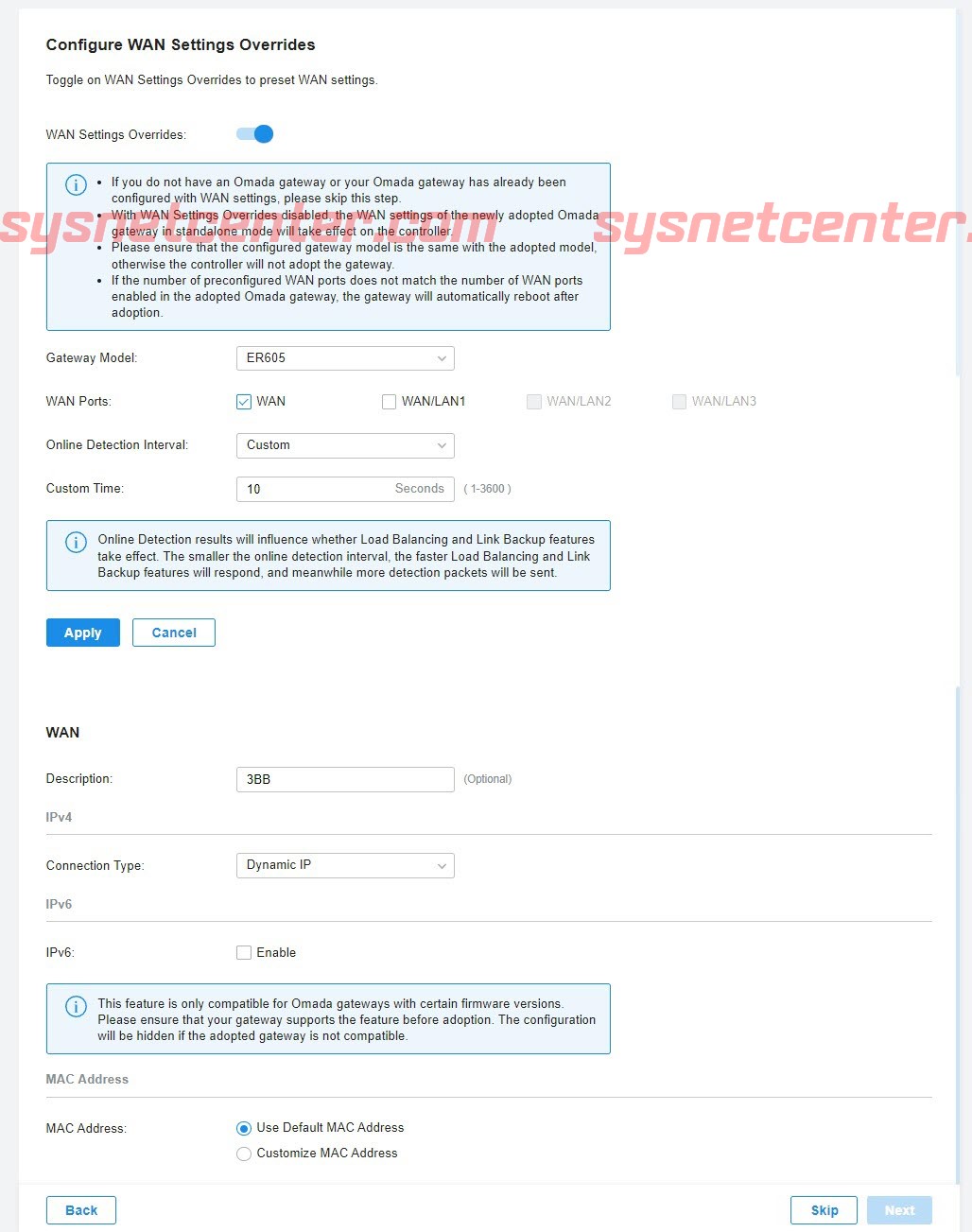

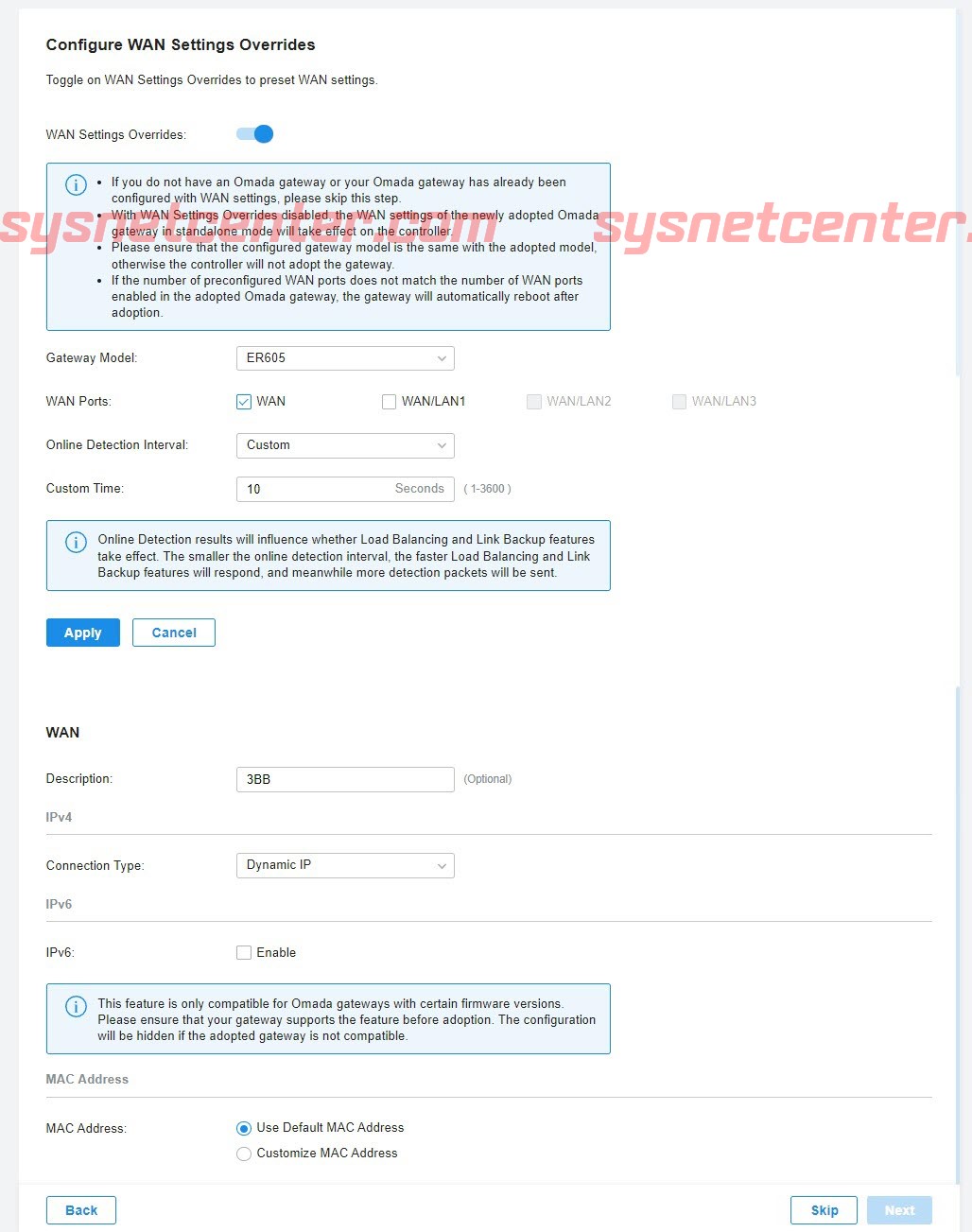

กำหนด WAN

กำหนด User/Password สำหรับ Login เข้า TP-Link Omada Controller

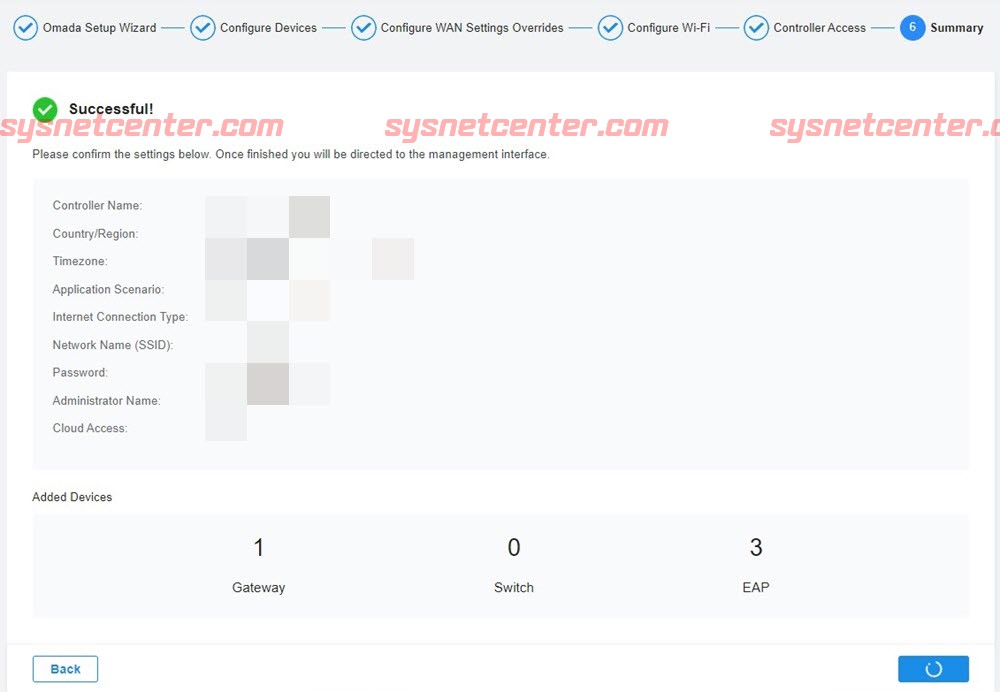

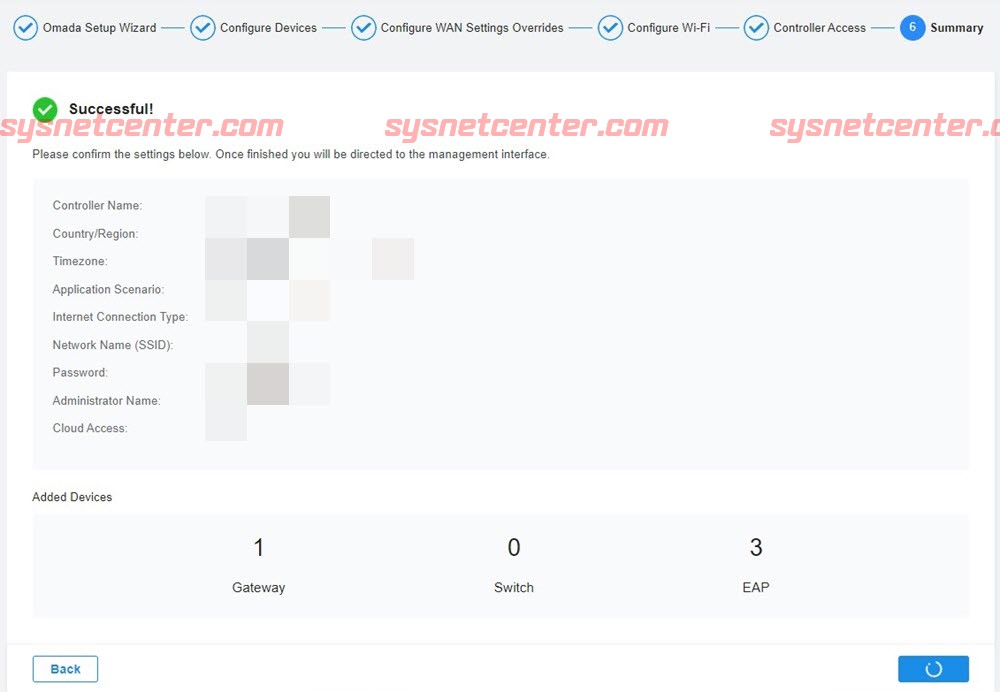

เรียบร้อยครับ

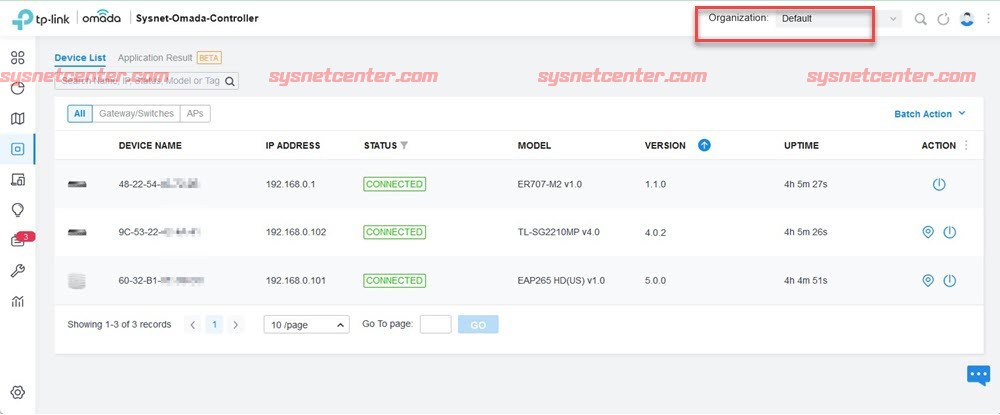

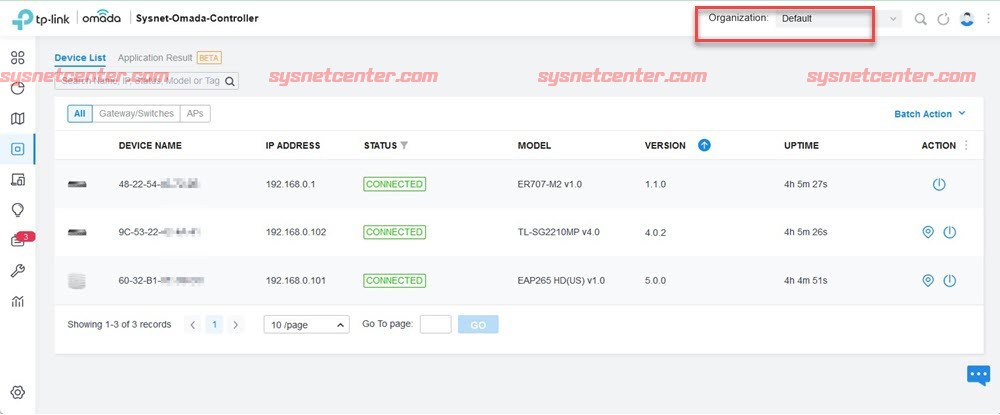

3. ถ้าไม่ติดปัญหาอะไร อุปกรณ์ TP-Link ทั้งหมด Status จะต้องขึ้น Connected แต่ถ้าขึ้น Pending ให้ Click Adopted

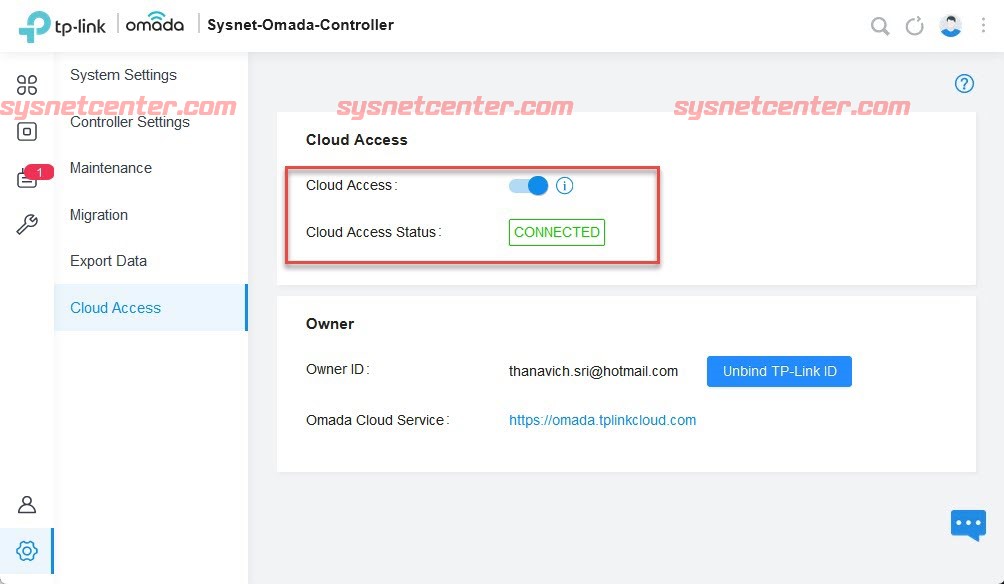

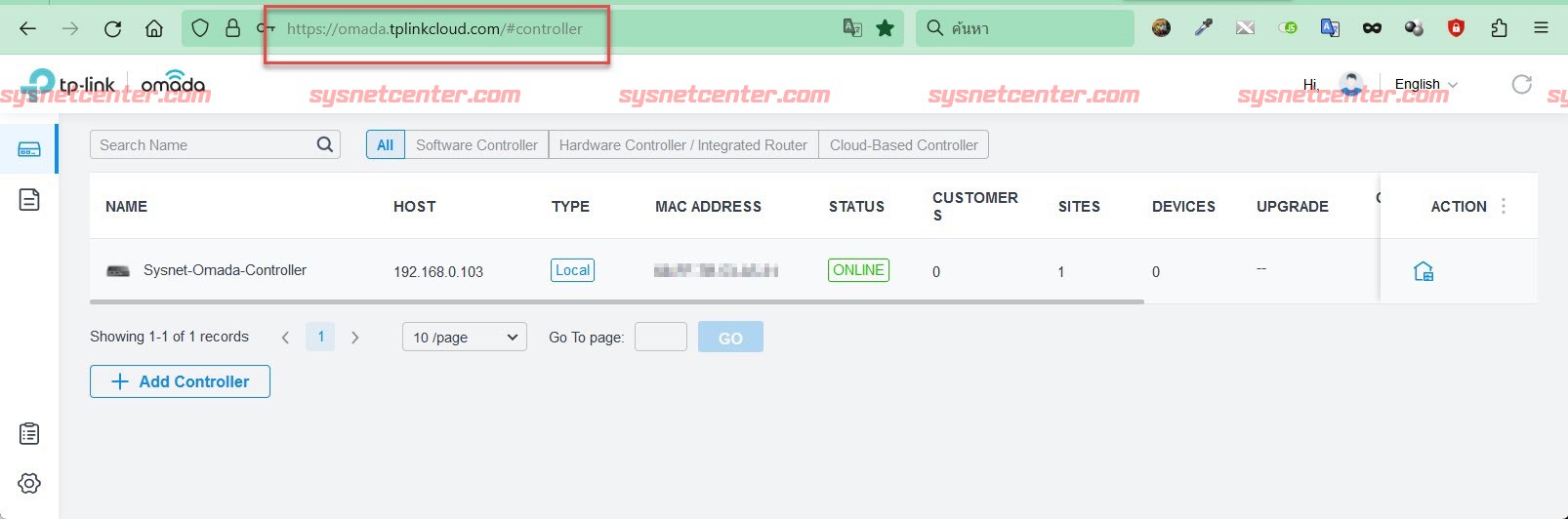

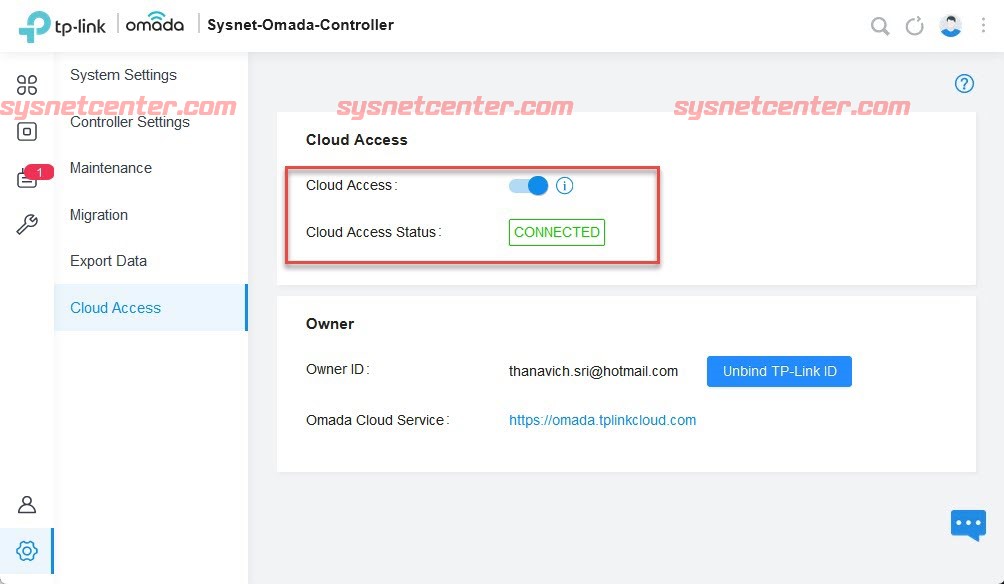

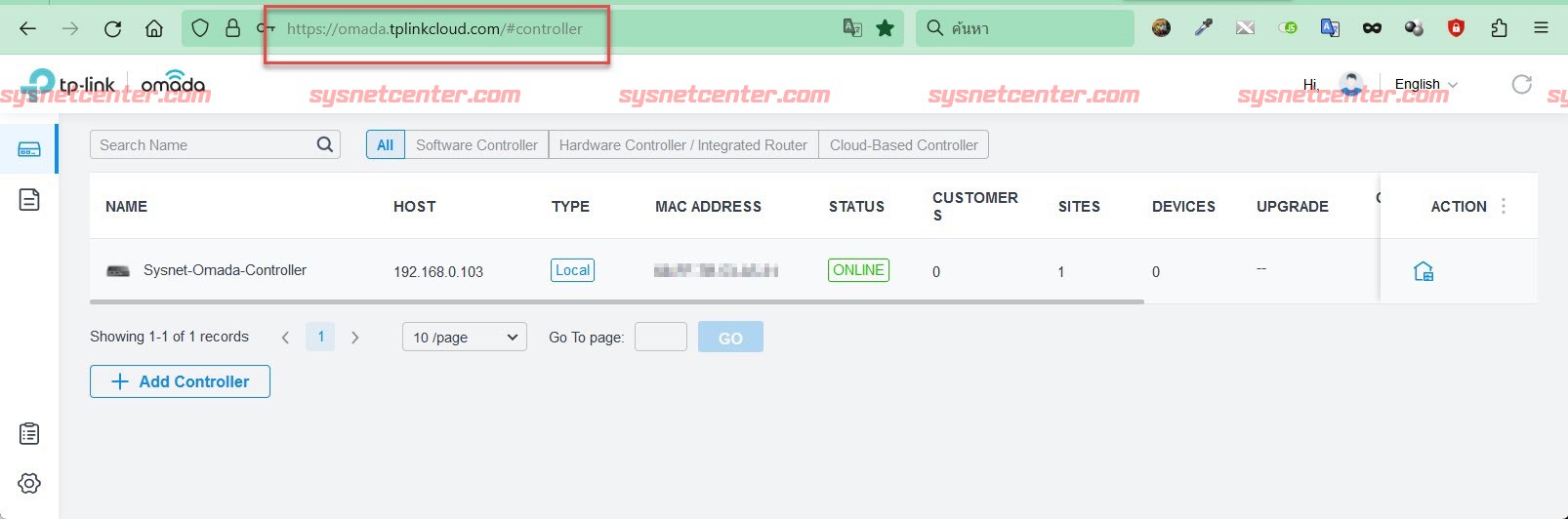

4. เชื่อมต่อ TP-Link Cloud สำหรับ Remote จากภายนอก

Menu ขวาบน Organization: Global

ให้ทำการ Register ที่ https://omada.tplinkcloud.com

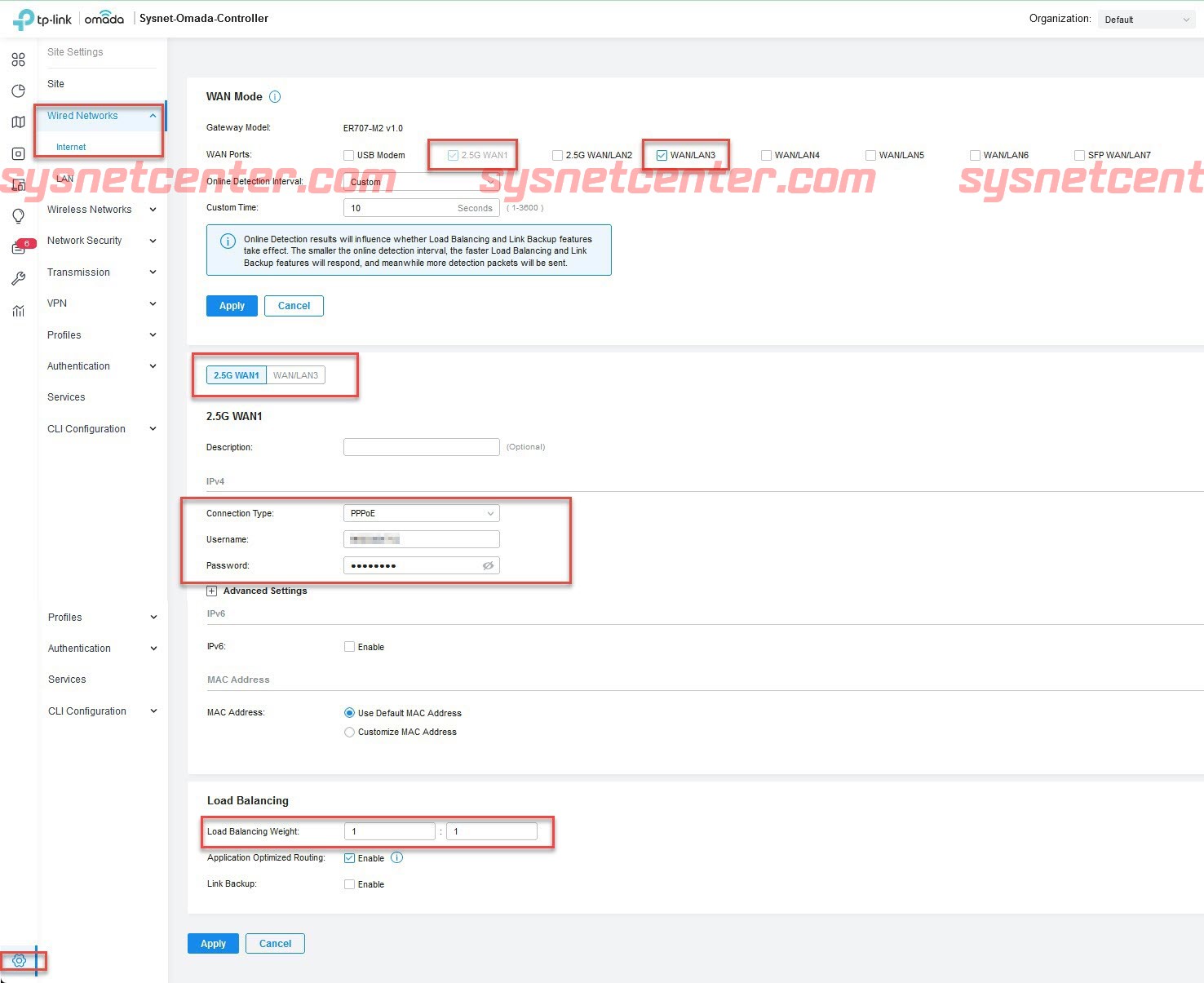

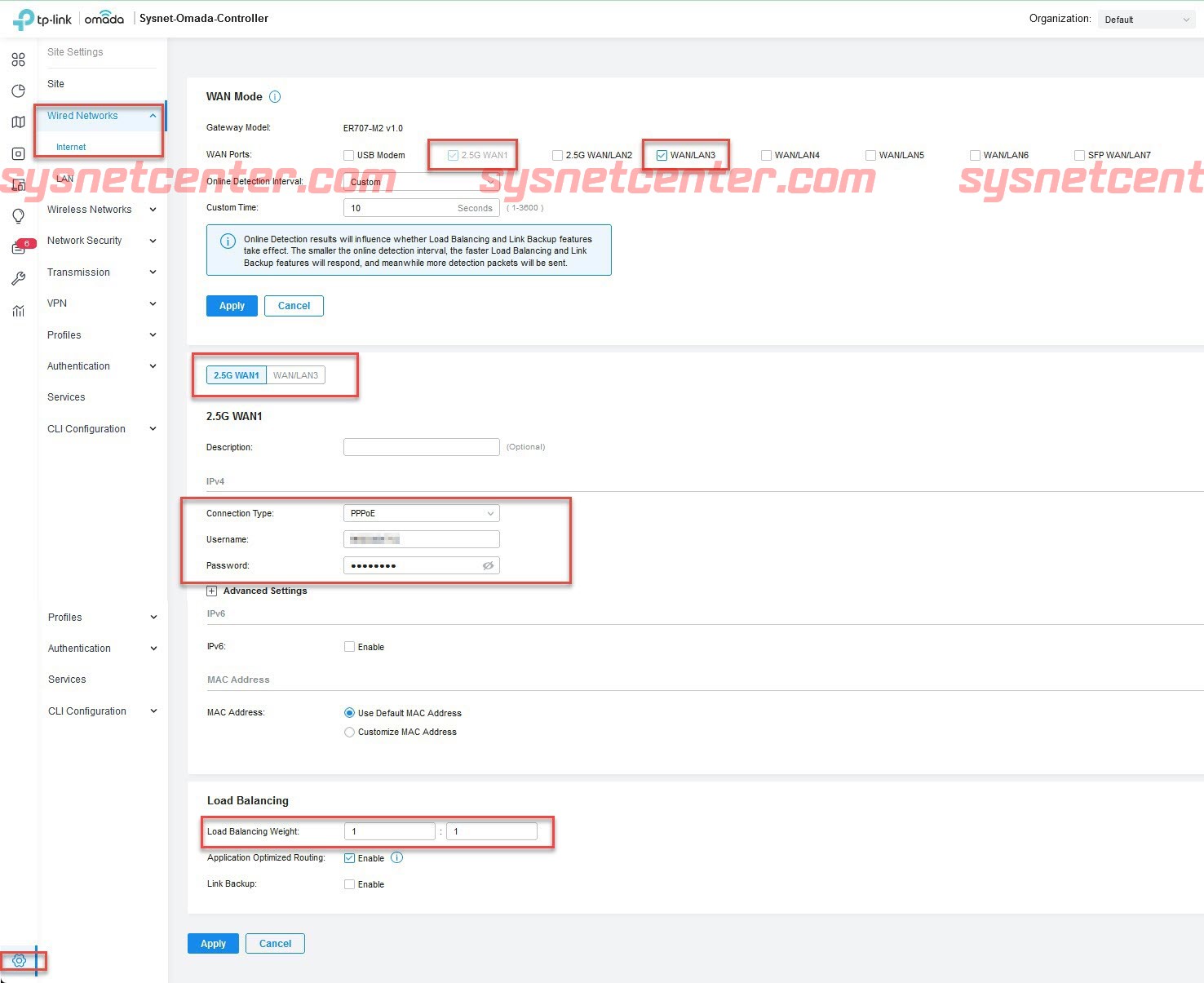

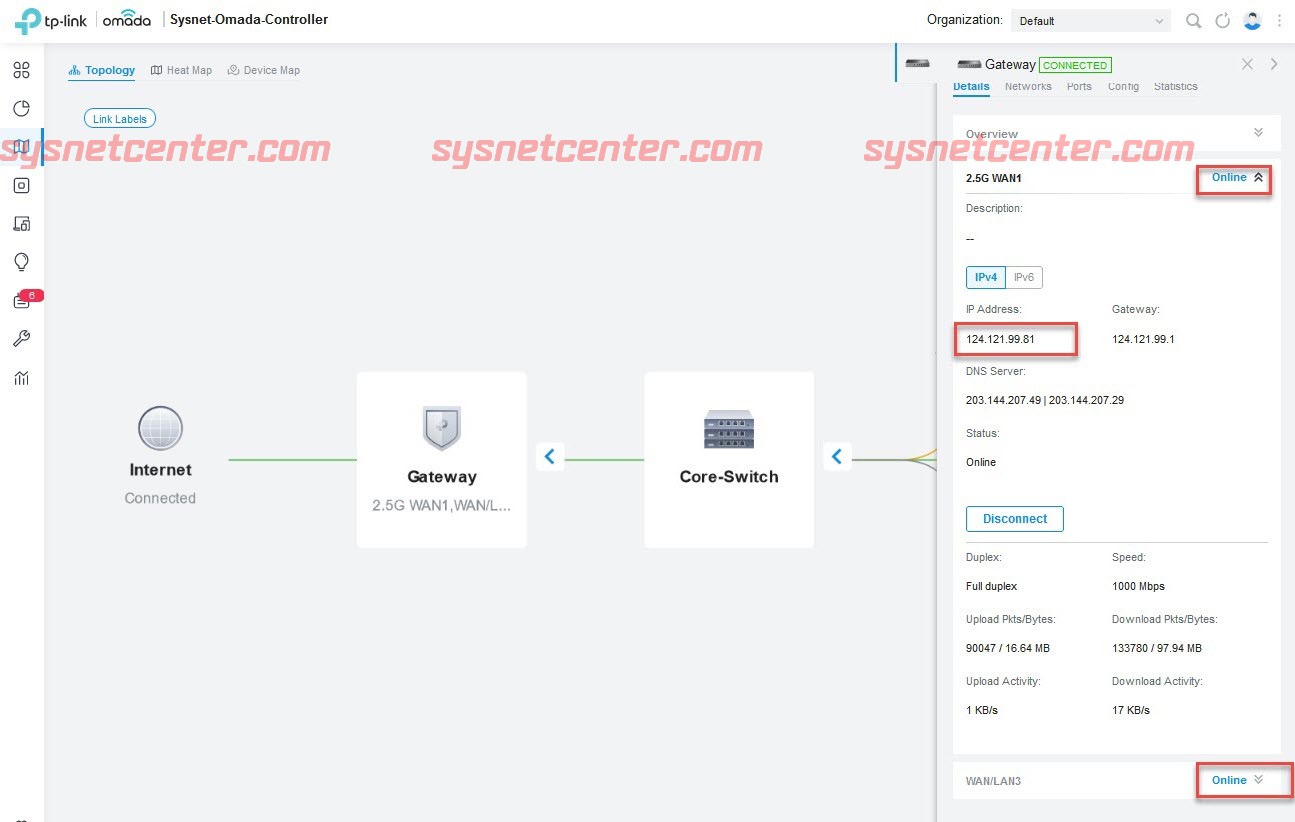

5. แก้ไขการเชื่อมต่อ Internet

เลือก Organization: Default

Menu Settings --> Wired Network --> Internet

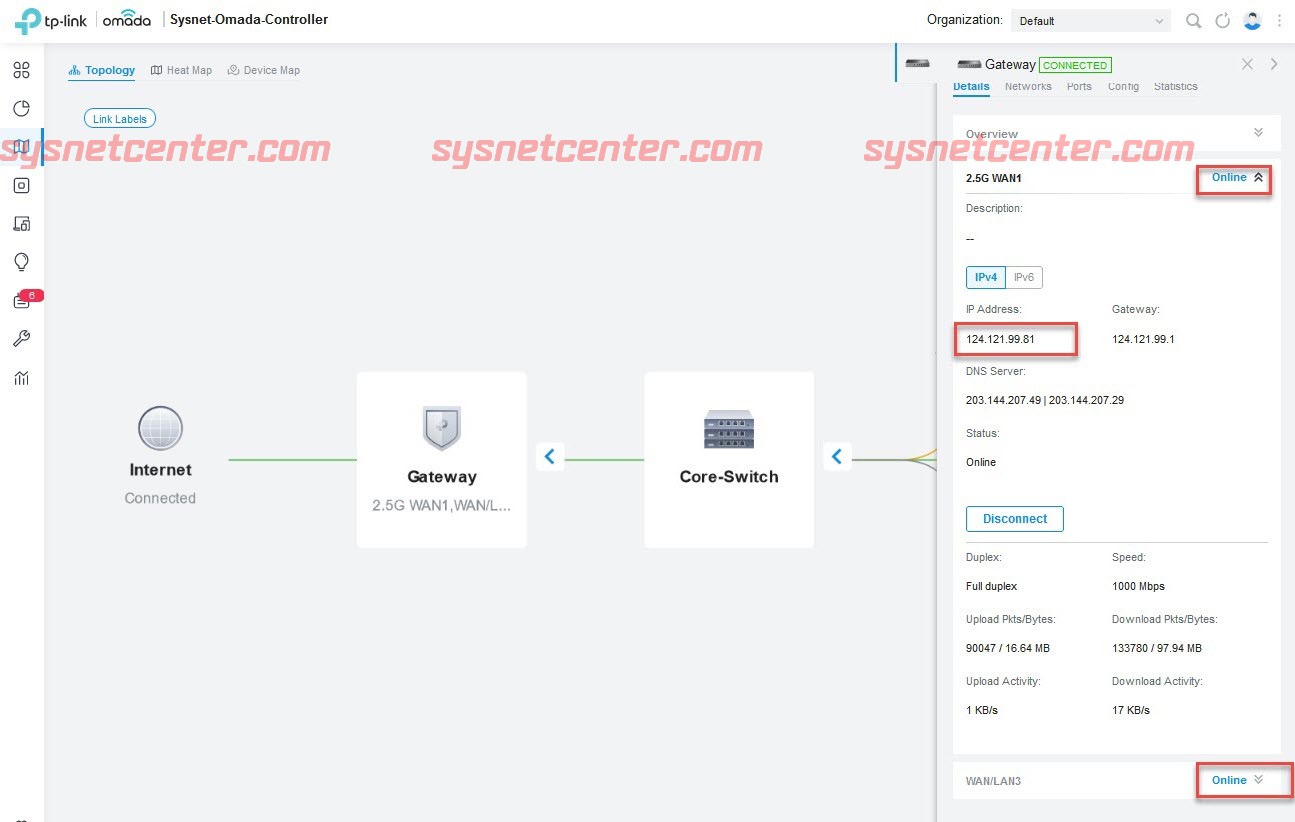

ตรวจสอบการ เชื่อมต่อ Internet

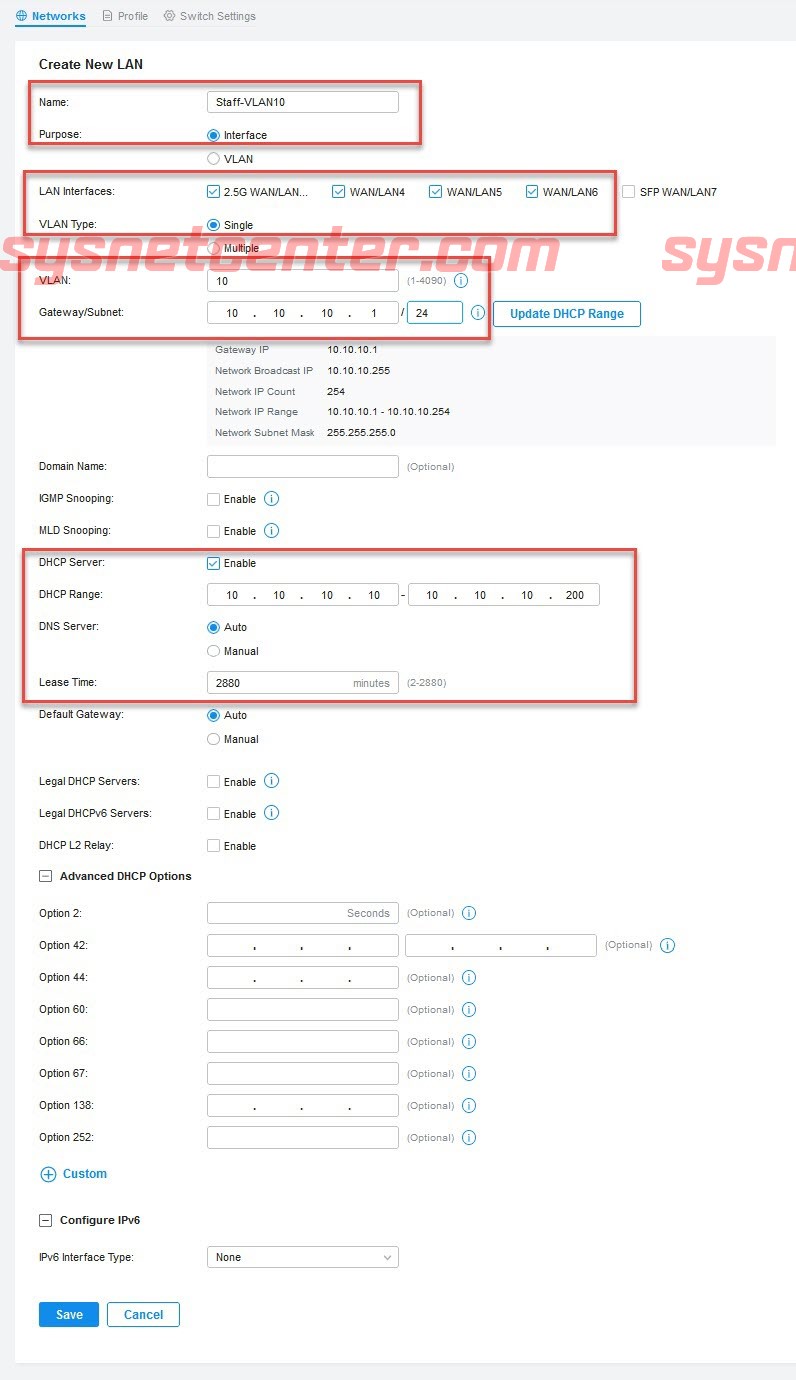

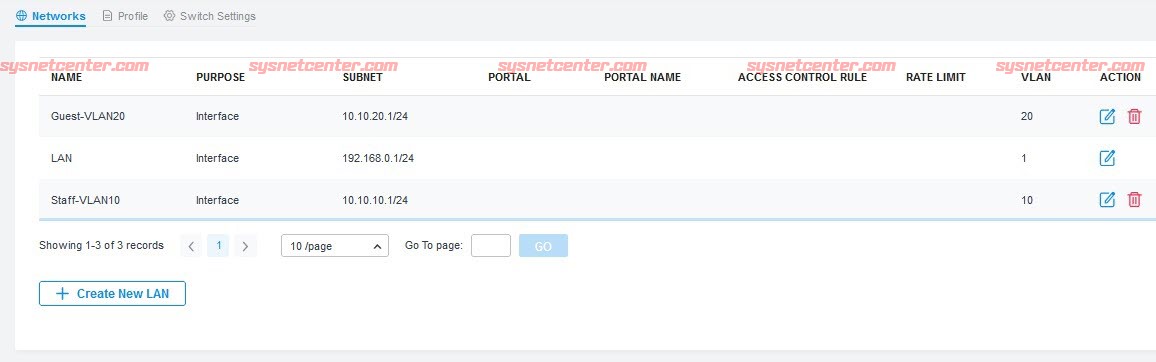

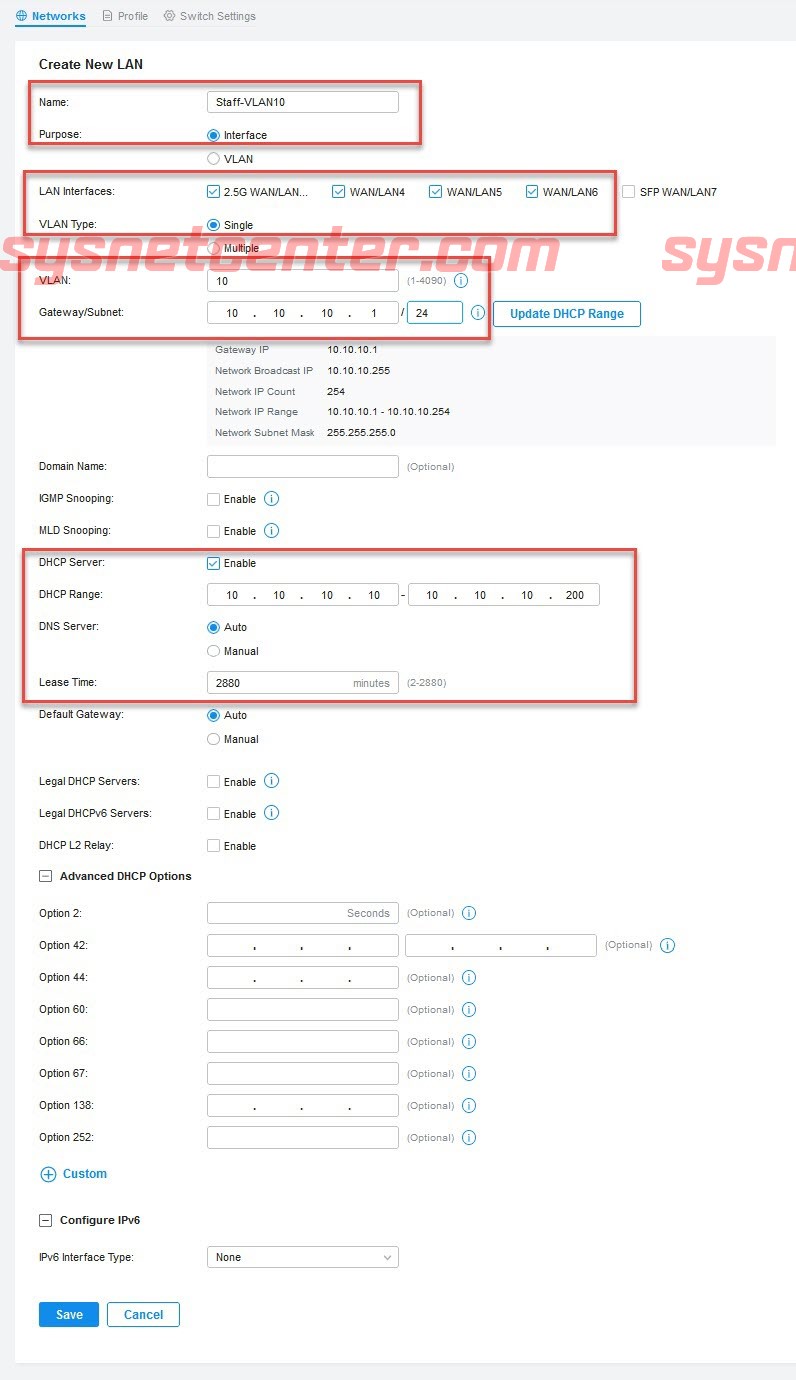

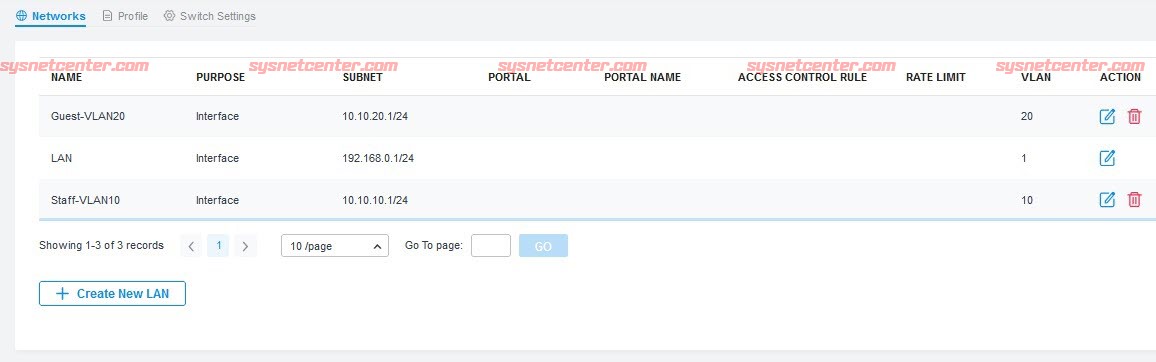

6. สร้าง VLAN

Menu Settings --> Wired Network --> LAN

สร้าง VLAN 10

Name: ชื่อ

Purpose: Interface

LAN Interface: เลือก Port Lan แนะนำเลือกทั้งหมด

VLAN Type: Single

VLAN: 10

Gateway/Subnet: 10.10.10.1/24

DHCP Server: Enable (แจก IP)

DHCP Range: 10.10.10.10-10.10.10.200

Lease Time: 2880 Minute

Default Gateway: Auto

Click [Save]

สร้าง VLAN 20

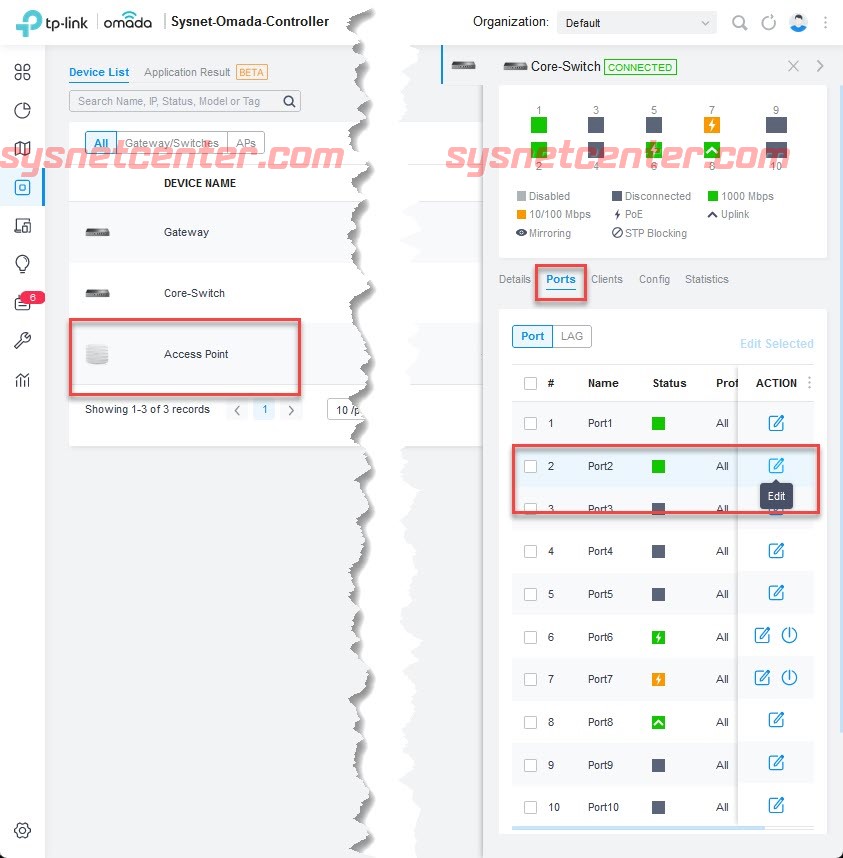

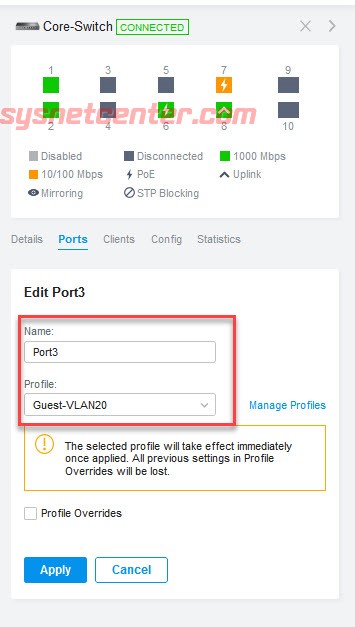

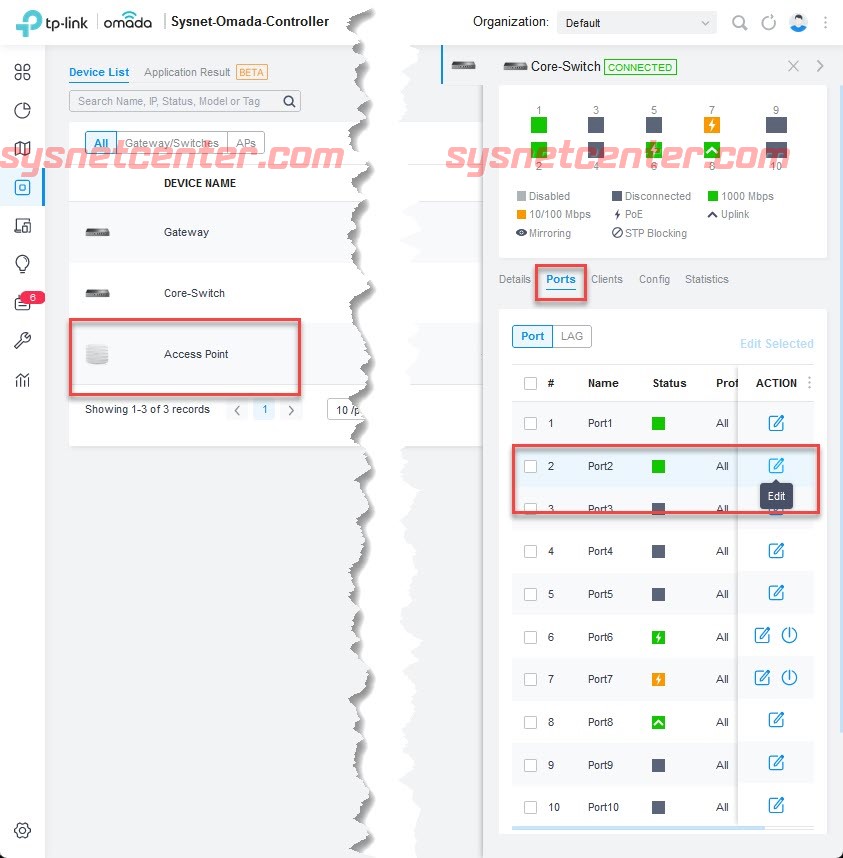

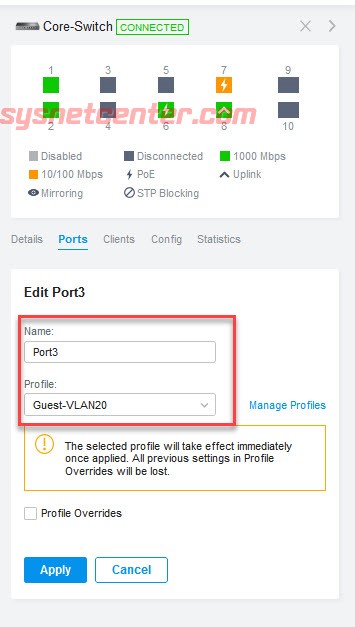

7. กำหนด Port LAN2 ของ Network Switch เป็น Access VLAN 10 เพื่อเชื่อมต่อกับ PC

โดย Default Port ของ Switch จะเป็น Trunk และ Untagged VLAN 1

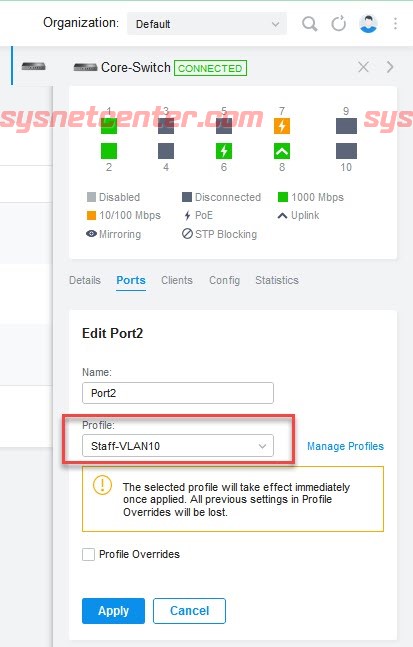

Menu Device --> Switch --> Ports --> Click Edit ที่ Port 2

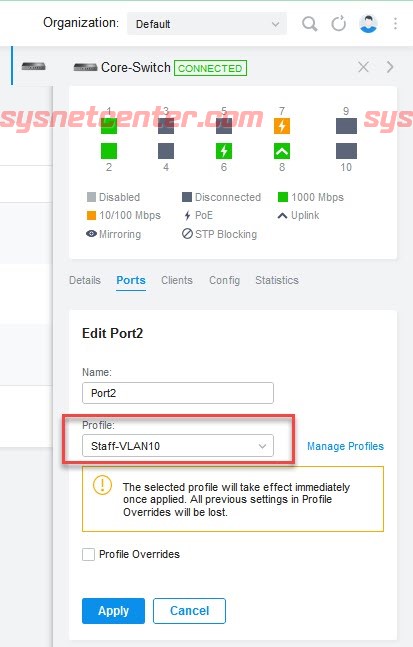

เลือก Profile: Staff-VLAN10

Click [Apply]

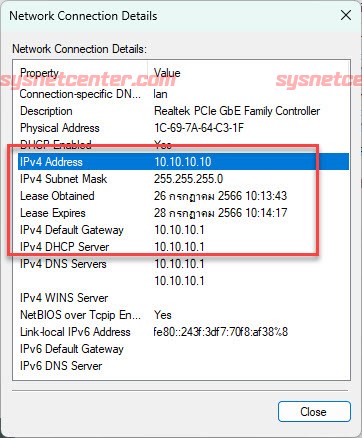

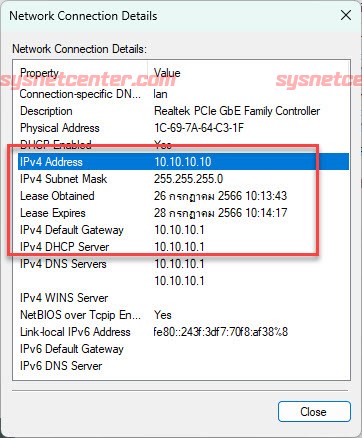

ทดสอบ

PC ต่อสาย LAN ที่ Port 2 จะต้องอยู่ในวง VLAN 10

ทดสอบออก Internet

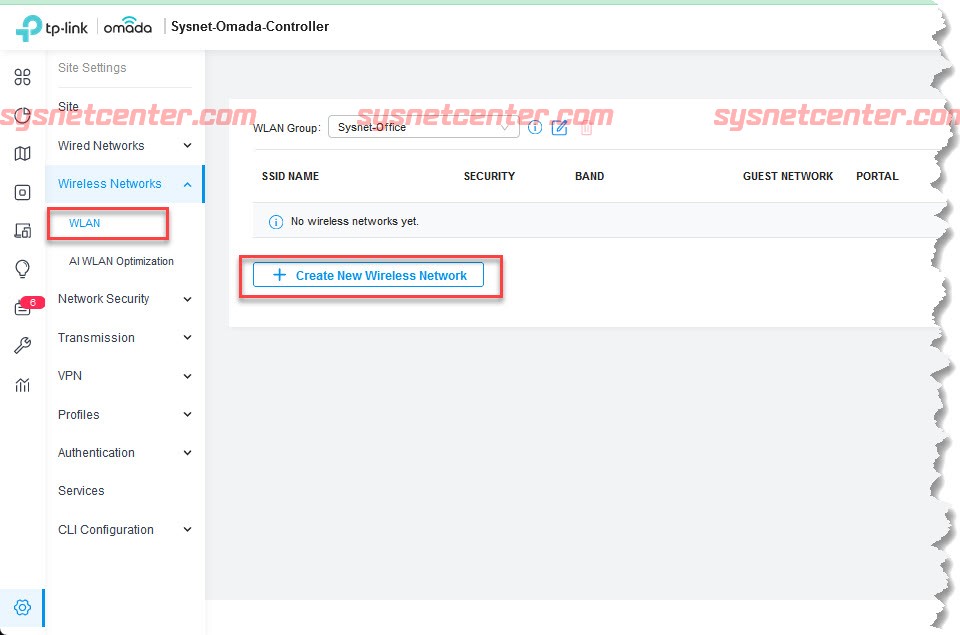

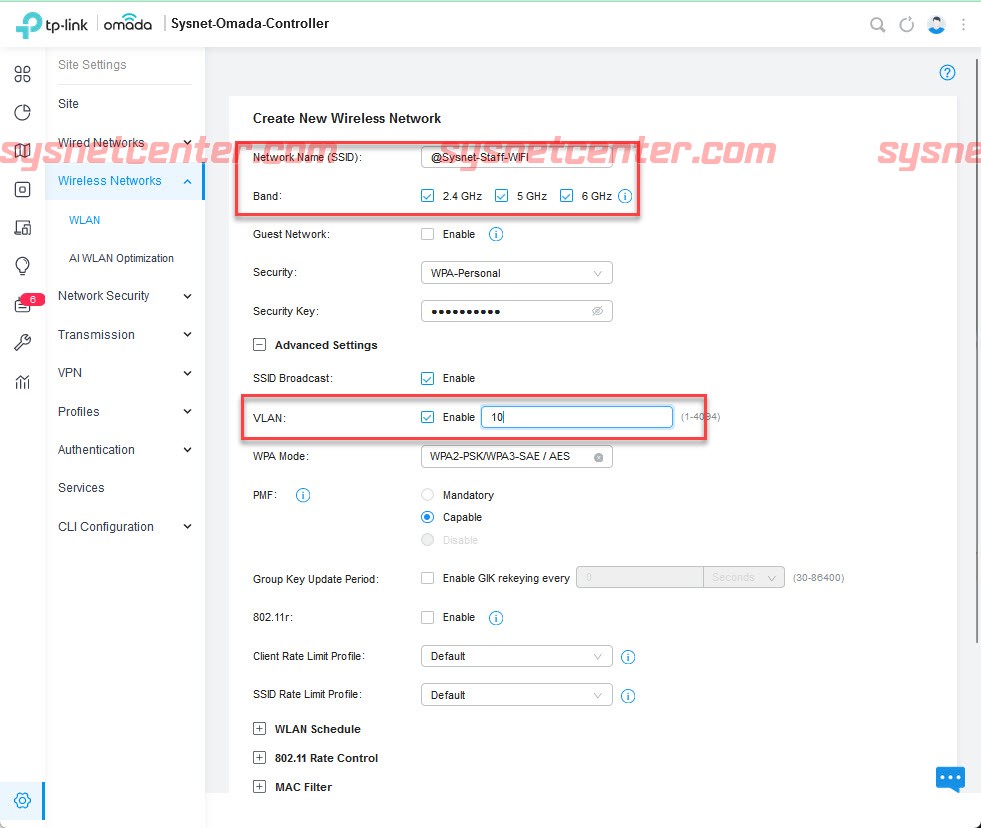

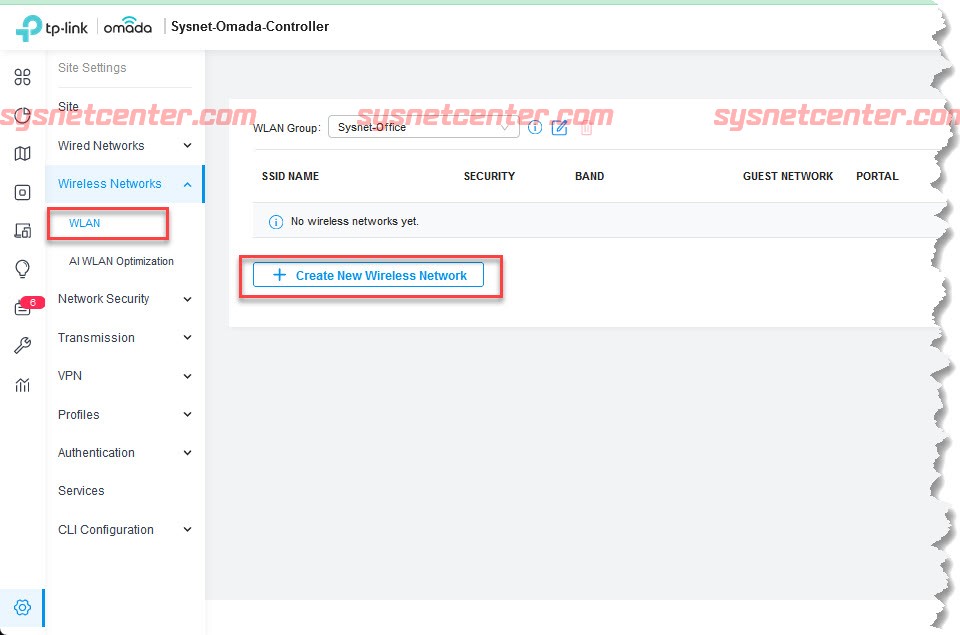

8. สร้าง Multi-SSID VLAN Tagging

Menu Wirelss Networkl --> WLAN --> Click [Create New Wireless Network]

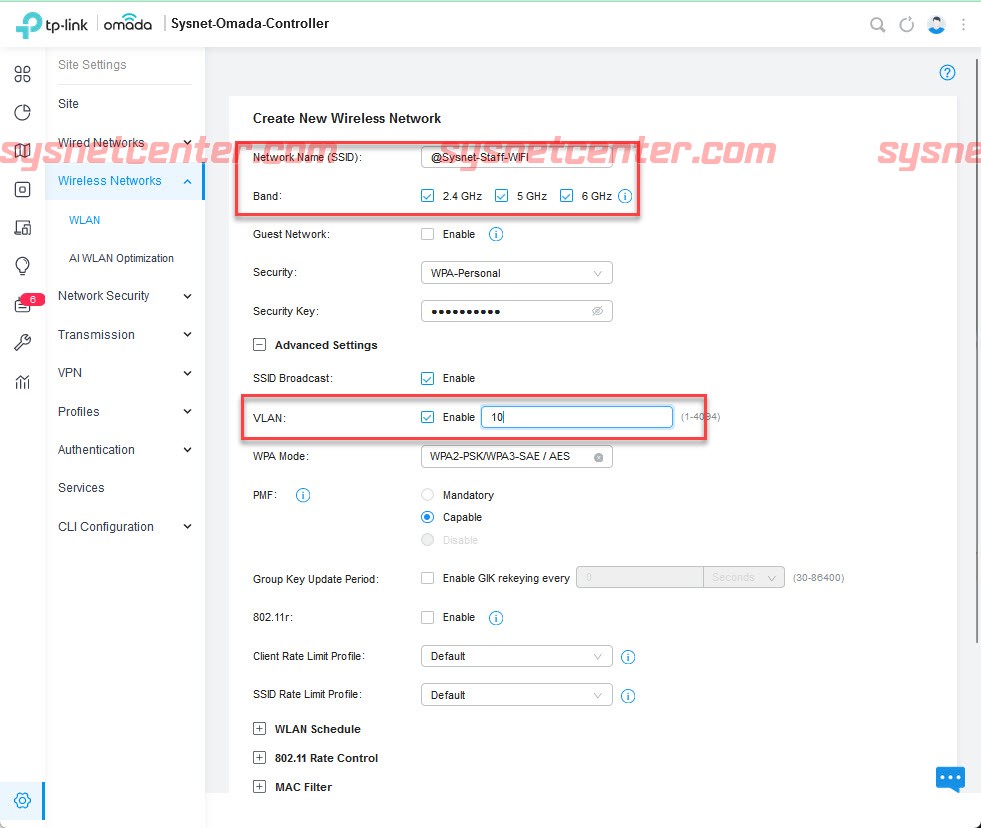

Network SSID: @Staff-WIFI

Band: Enable ทั้งหมด

Security: WPA-Personal

Security Key: รหัส WIFI

VLAN: 10

Click [Apply]

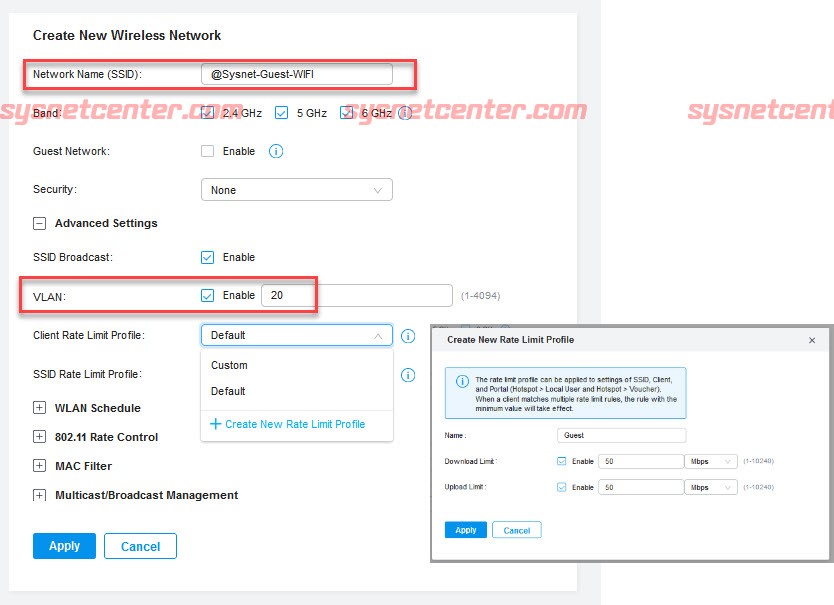

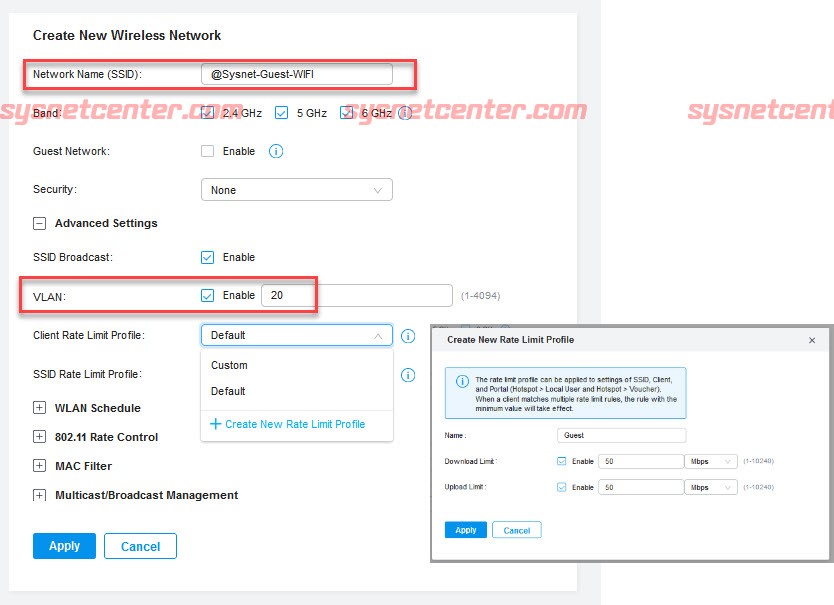

สร้างอีก SSID

Network SSID: @Guest-WIFI

Band: Enable ทั้งหมด

Security: None

VLAN: 20

Client Rate Limit Profile: กำหนดความเร็ว Internet ตัวอย่าง 50/50Mbps

Click [Apply]

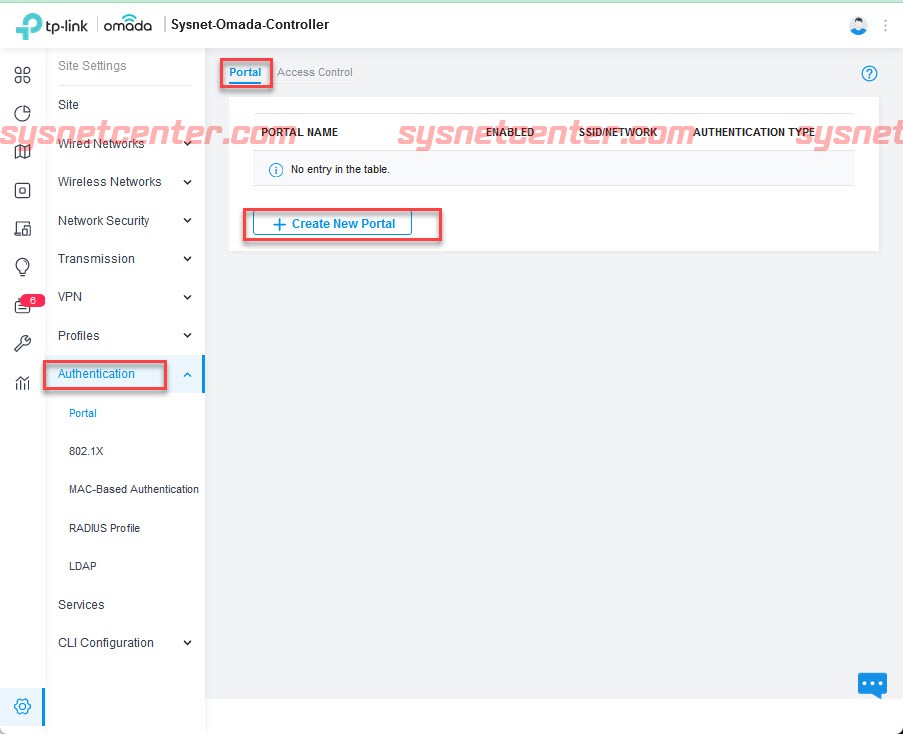

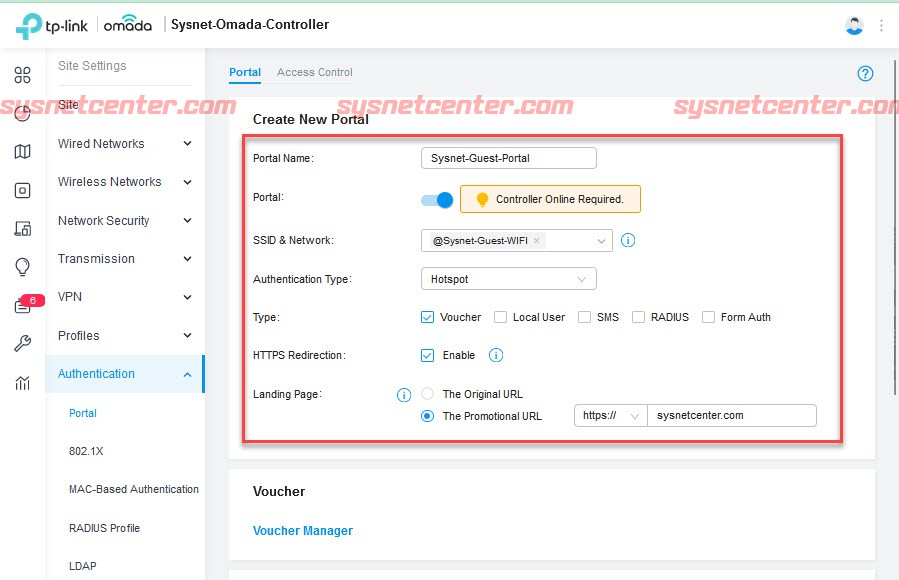

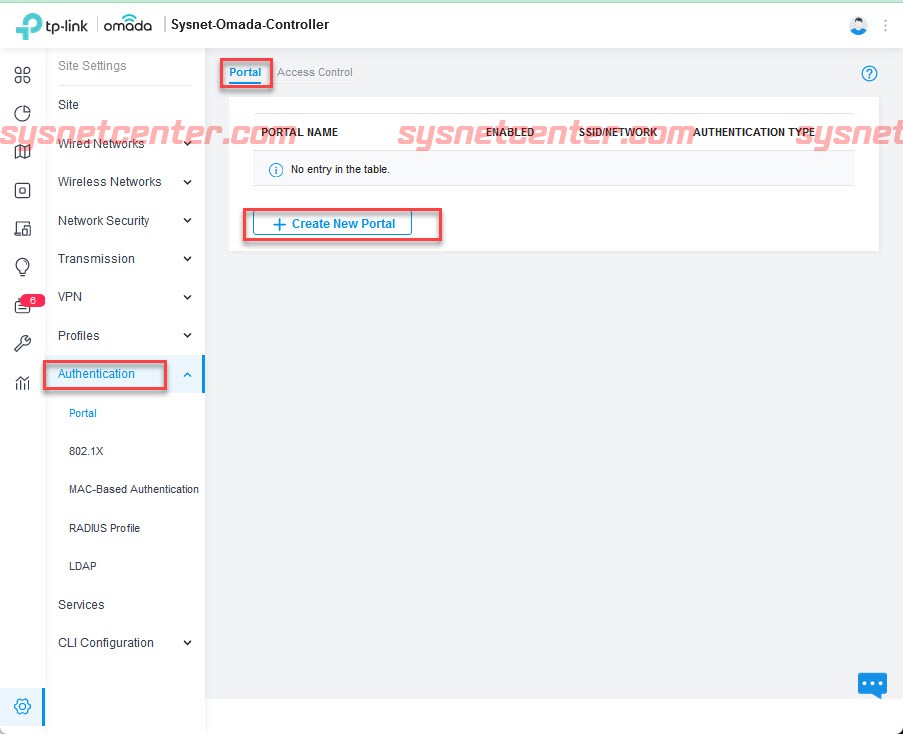

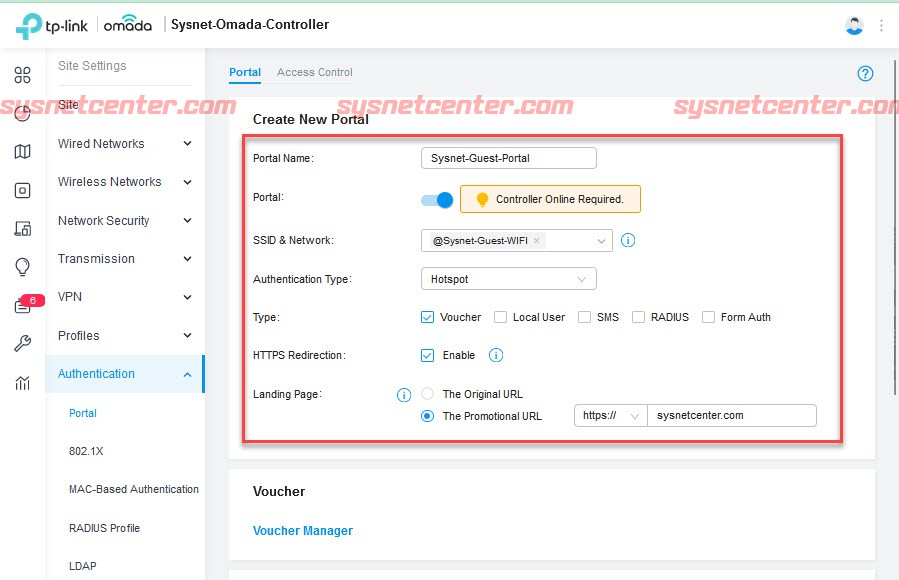

9. สร้าง Captive Portal สำหรับ Guest WIFI

Menu Authentication --> Portal --> Click [Create New Portal]

Portal Name: ชื่อ Portal

Protal: Enable

SSID & Network: เลือก SSID Guest-WIFI

Authenticate Type: Hotspot

Type: Voucher

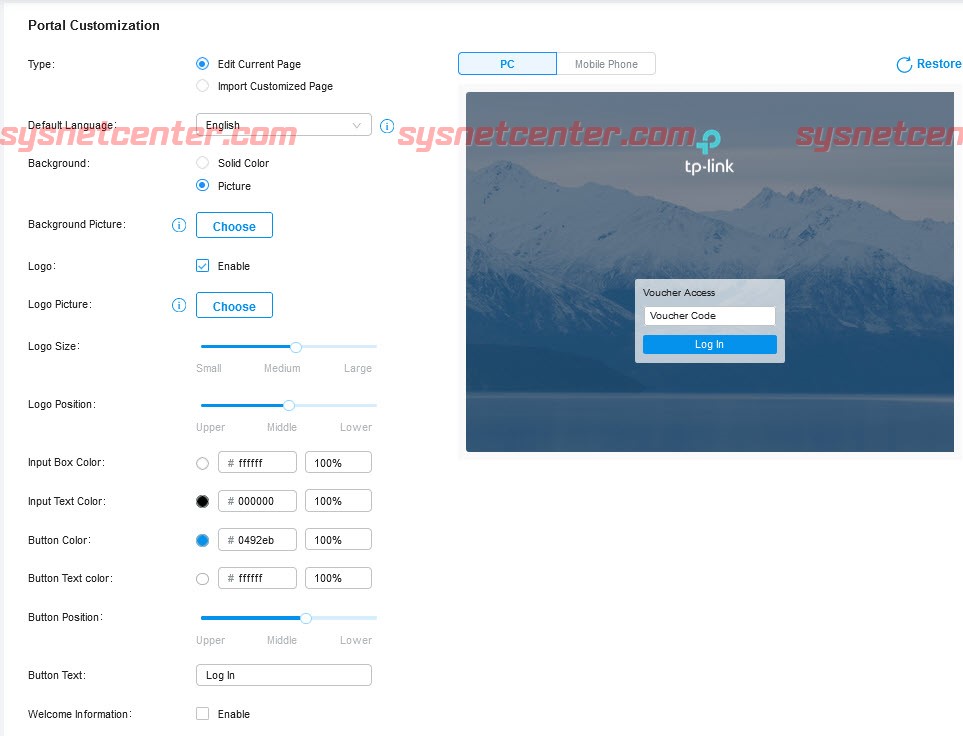

พวก Background สี ข้อความ แก้ไขได้ครับ

Click [Apply]

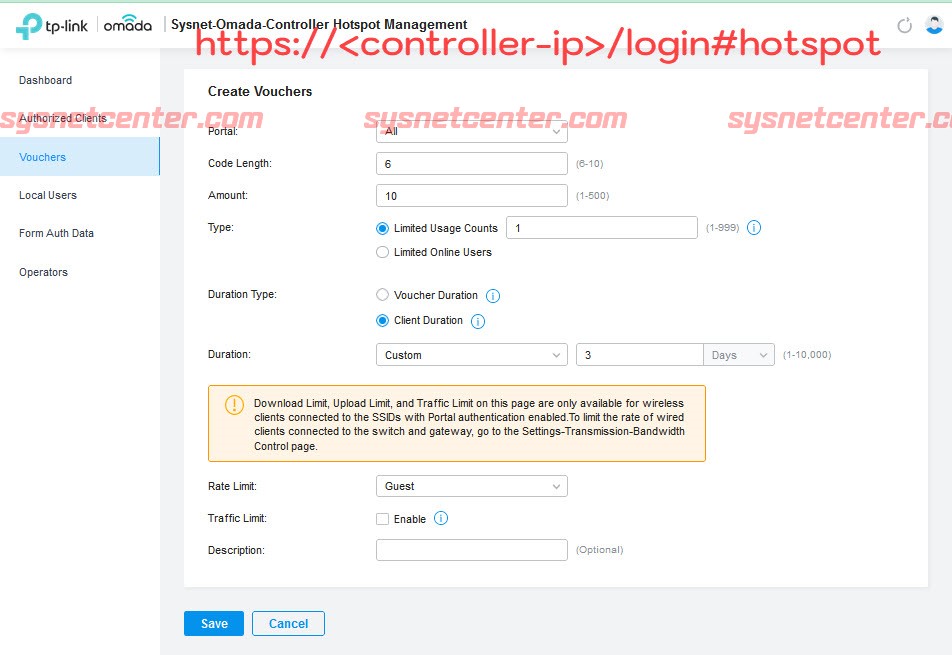

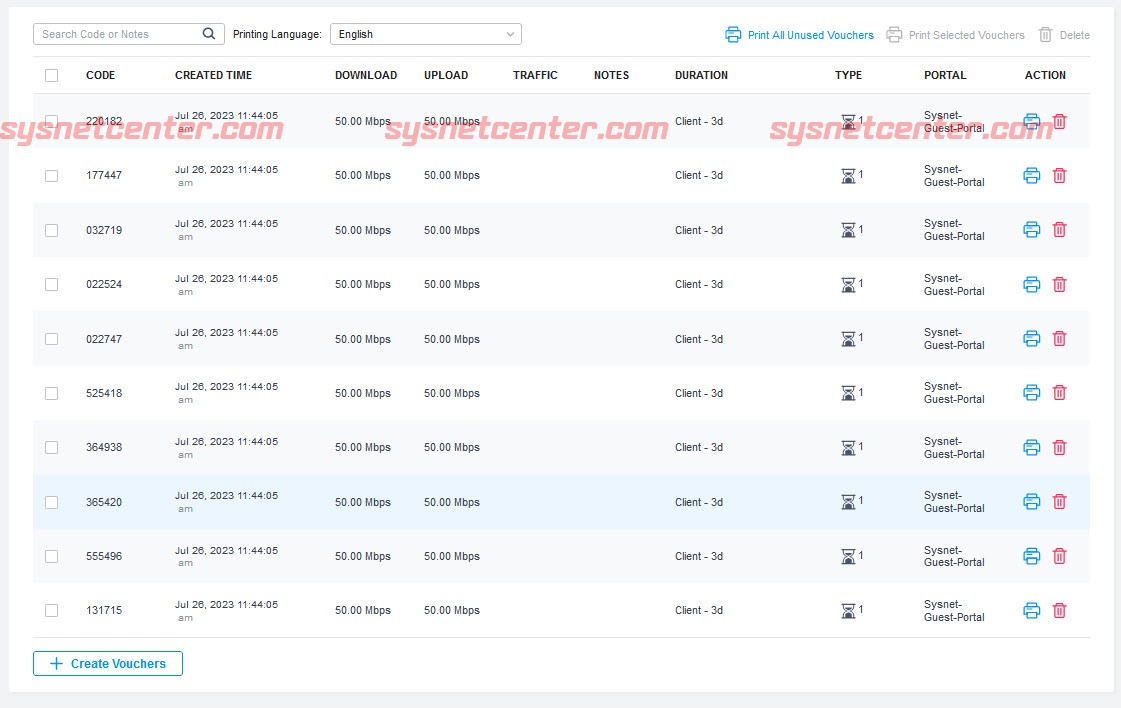

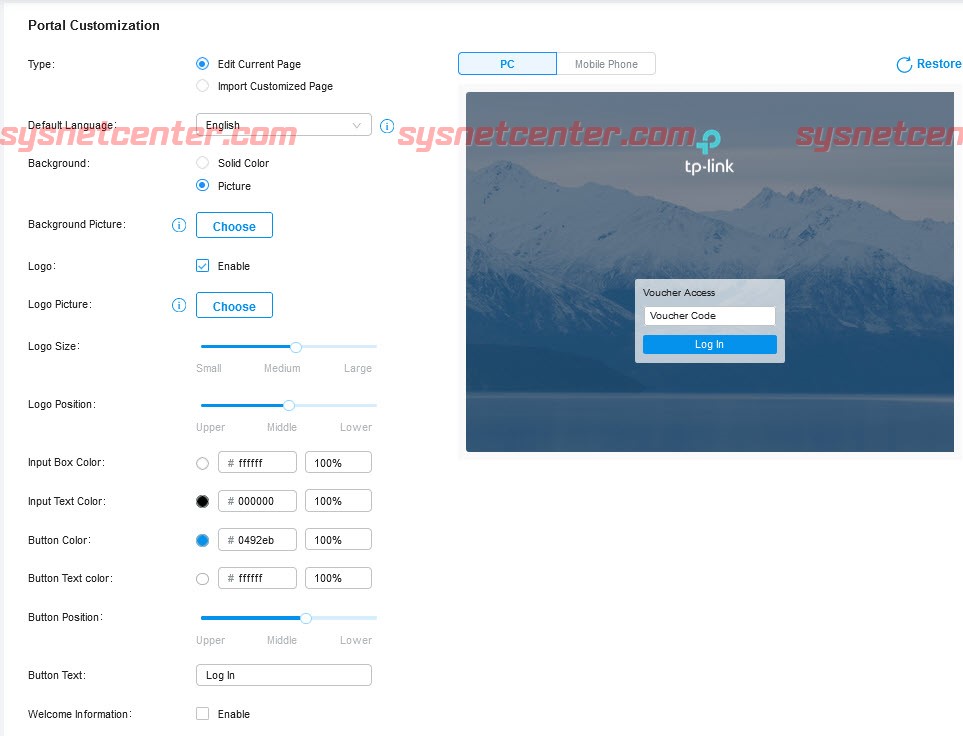

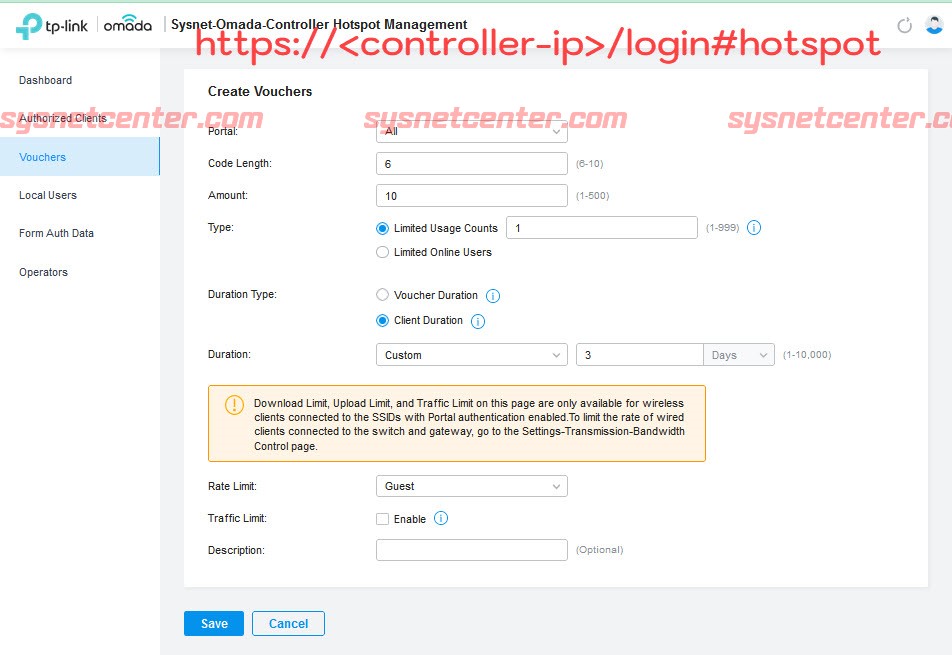

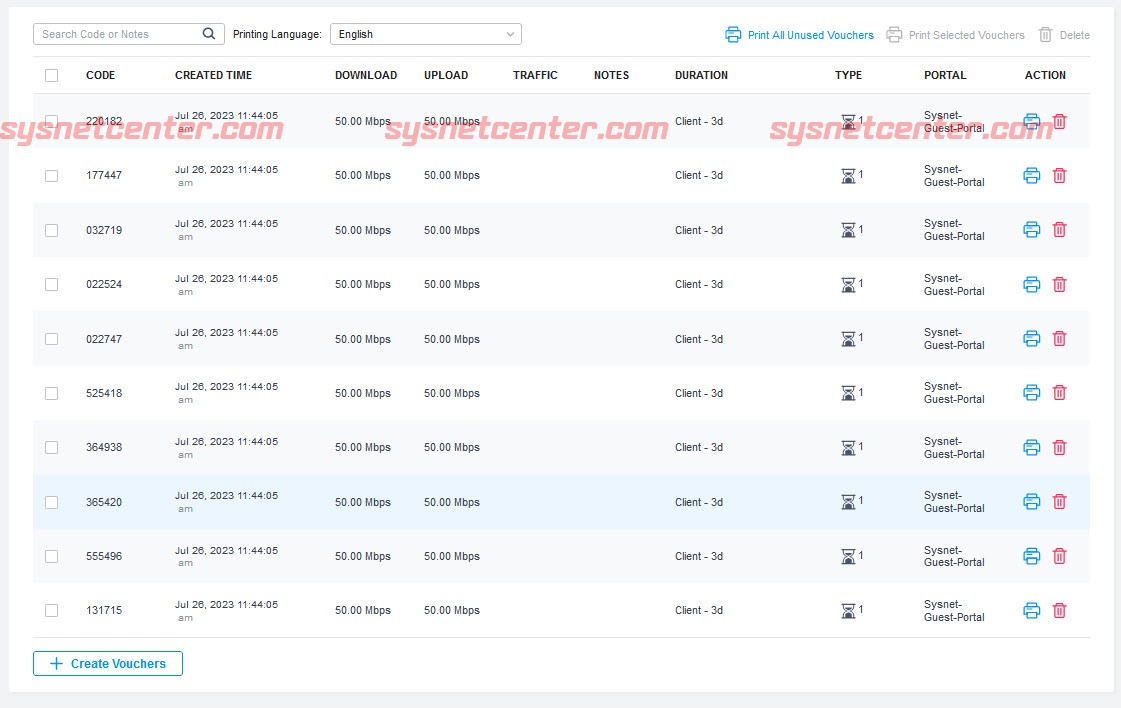

สร้าง Voucher เข้า URL: https://<หมายเลข IP Controller>/login#hotspot

ตัวอย่าง Generate 10 Voucher

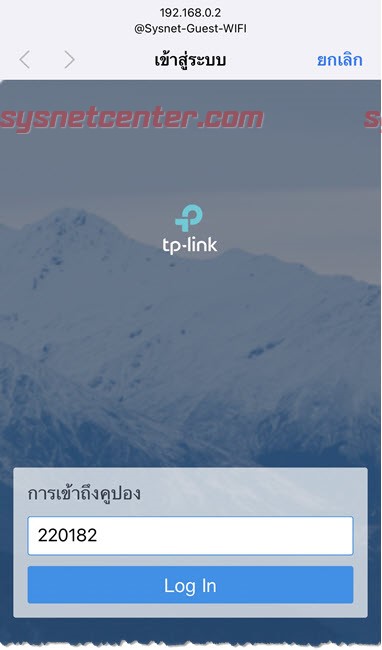

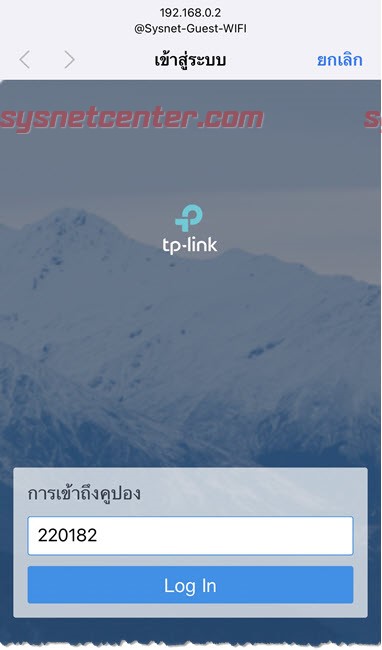

ทดสอบ

เชื่อมต่อ WIFI Staff

เชื่อมต่อ WIFI Guest

จะ Redirct ไปที่หน้า Captive Portal

Test Speed

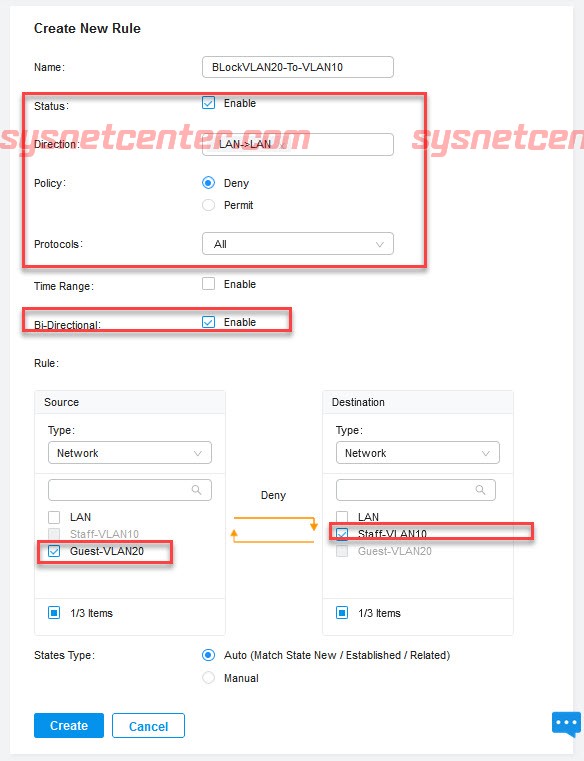

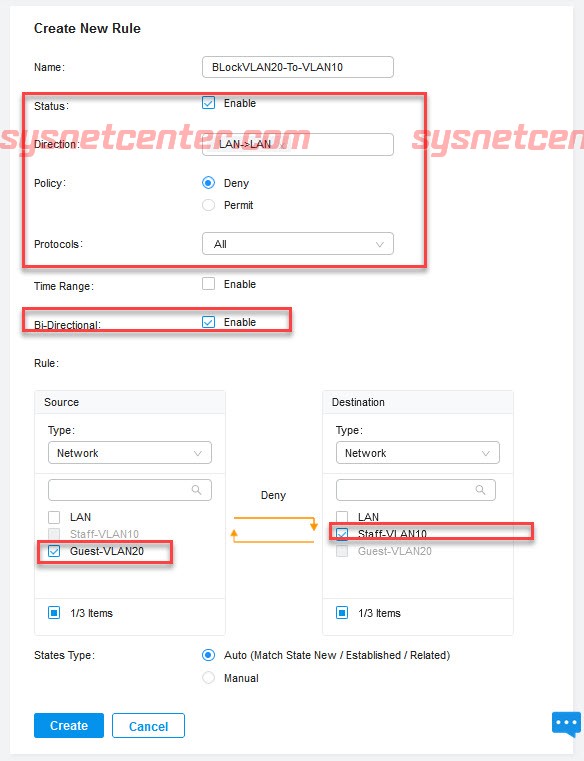

10. สร้าง ACL (Access Controll List)

Block ไม่ให้วง VLAN 20 (Guest) มาที่วง VLAN 10 (Staff)

เวลาเราสร้าง Inter-VLAN จะมีการสร้าง Default-Route โดยอัตโนมัติ แต่ละวง VLAN จะเชื่อมต่อหากันได้

ตัวอย่าง

กำหนด Port 3 ของ Switch เป็น VLAN 20 เพื่อทดสอบ

Menu Network Security --> ACL --> Create New Rules --> Gateway ACL

Name: ชื่อ

Status: Enable

Direction: LAN --> LAN

Policy: Deny

Rule:

Source: Guest-VLAN20

Destination: Staff-VLAN10

Click [Apply]

ทดสอบ Ping ข้ามวง

เรียบร้อยครับ

ในหัวข้อนี้จะเป็นการ Config อุปกรณ์ TP-Link ที่รองรับ Omada Controller

ตัวอย่าง ที่ใช้งานกันบ่อยๆครับ

- ทำ Loadbalance Internet 2 WAN

- ทำ VLAN

VLAN 10: 10.10.10.1/24 สำหรับ Staff

VLAN 20: 10.10.20.1/24 สำหรับ Guest

- ทำ Multi-SSID VLAN Tagging

SSID: Staff-WIFI VLAN 10

SSID: Guest-WIFI VLAN 20 มี Captive Portal ใส่ Code เพื่อเข้าใช้งาน Internet จำกัดความเร็วที่ 50Mbps

- Port 2 ของ Network Switch เชื่อมต่อกับ PC สำหรับ Staff

จะใช้อุปกรณ์ตามนี้ครับ

Gateway TP-Link ER707-M2

Controller TP-Link OC200

Network Switch TP-LINK TL-SG2210MP

Access Point TP-LINK EAP225

1. เชื่อมต่อสาย Lan เข้าอุปกรณ์ทั้งหมด

โดย Default หมายเลข IP ของ TP-Link Controller จะเป็น DHCP ให้ Login เข้า Gateway เพื่อดูว่าเป็นหมายเลข IP อะไร

Default IP: 192.168.0.1, User: admin , ส่วน Password ให้ทำการแก้ไขแล้วจดไว้ด้วยนะครับ

Menu Network --> LAN --> DHCP Client List จากรูปได้ IP: 192.168.0.102

Port WAN ของ TP-Link ER707-M2

2. Initial Setup TP-Link Controller

จะเข้า Wizard บางขั้นตอนจะตัดออกนะครับ

กำหนด WAN

กำหนด User/Password สำหรับ Login เข้า TP-Link Omada Controller

เรียบร้อยครับ

3. ถ้าไม่ติดปัญหาอะไร อุปกรณ์ TP-Link ทั้งหมด Status จะต้องขึ้น Connected แต่ถ้าขึ้น Pending ให้ Click Adopted

4. เชื่อมต่อ TP-Link Cloud สำหรับ Remote จากภายนอก

Menu ขวาบน Organization: Global

ให้ทำการ Register ที่ https://omada.tplinkcloud.com

5. แก้ไขการเชื่อมต่อ Internet

เลือก Organization: Default

Menu Settings --> Wired Network --> Internet

ตรวจสอบการ เชื่อมต่อ Internet

6. สร้าง VLAN

Menu Settings --> Wired Network --> LAN

สร้าง VLAN 10

Name: ชื่อ

Purpose: Interface

LAN Interface: เลือก Port Lan แนะนำเลือกทั้งหมด

VLAN Type: Single

VLAN: 10

Gateway/Subnet: 10.10.10.1/24

DHCP Server: Enable (แจก IP)

DHCP Range: 10.10.10.10-10.10.10.200

Lease Time: 2880 Minute

Default Gateway: Auto

Click [Save]

สร้าง VLAN 20

7. กำหนด Port LAN2 ของ Network Switch เป็น Access VLAN 10 เพื่อเชื่อมต่อกับ PC

โดย Default Port ของ Switch จะเป็น Trunk และ Untagged VLAN 1

Menu Device --> Switch --> Ports --> Click Edit ที่ Port 2

เลือก Profile: Staff-VLAN10

Click [Apply]

ทดสอบ

PC ต่อสาย LAN ที่ Port 2 จะต้องอยู่ในวง VLAN 10

ทดสอบออก Internet

8. สร้าง Multi-SSID VLAN Tagging

Menu Wirelss Networkl --> WLAN --> Click [Create New Wireless Network]

Network SSID: @Staff-WIFI

Band: Enable ทั้งหมด

Security: WPA-Personal

Security Key: รหัส WIFI

VLAN: 10

Click [Apply]

สร้างอีก SSID

Network SSID: @Guest-WIFI

Band: Enable ทั้งหมด

Security: None

VLAN: 20

Client Rate Limit Profile: กำหนดความเร็ว Internet ตัวอย่าง 50/50Mbps

Click [Apply]

9. สร้าง Captive Portal สำหรับ Guest WIFI

Menu Authentication --> Portal --> Click [Create New Portal]

Portal Name: ชื่อ Portal

Protal: Enable

SSID & Network: เลือก SSID Guest-WIFI

Authenticate Type: Hotspot

Type: Voucher

พวก Background สี ข้อความ แก้ไขได้ครับ

Click [Apply]

สร้าง Voucher เข้า URL: https://<หมายเลข IP Controller>/login#hotspot

ตัวอย่าง Generate 10 Voucher

ทดสอบ

เชื่อมต่อ WIFI Staff

เชื่อมต่อ WIFI Guest

จะ Redirct ไปที่หน้า Captive Portal

Test Speed

10. สร้าง ACL (Access Controll List)

Block ไม่ให้วง VLAN 20 (Guest) มาที่วง VLAN 10 (Staff)

เวลาเราสร้าง Inter-VLAN จะมีการสร้าง Default-Route โดยอัตโนมัติ แต่ละวง VLAN จะเชื่อมต่อหากันได้

ตัวอย่าง

กำหนด Port 3 ของ Switch เป็น VLAN 20 เพื่อทดสอบ

Menu Network Security --> ACL --> Create New Rules --> Gateway ACL

Name: ชื่อ

Status: Enable

Direction: LAN --> LAN

Policy: Deny

Rule:

Source: Guest-VLAN20

Destination: Staff-VLAN10

Click [Apply]

ทดสอบ Ping ข้ามวง

เรียบร้อยครับ

#13

อุปกรณ์ TP-LINK / คู่มือการ Config VLAN บนอุปกรณ...

กระทู้ล่าสุด โดย yod - วันที่ 19 กรกฎาคม 2023, 09:54:53คู่มือการ Config VLAN บนอุปกรณ์ TP-Link Smart Switch

อุปกรณ์ Network Switch TP-Link พวก Series Smart Switch จะไม่รองรับ Omada Controller ครับ

ตัวอย่าง

สร้าง Inter-VLAN ที่ Gateway

VLAN 10 และ VLAN 20

TP-Link Smart Switch

Port 9-14 Trunk ต่อเข้า Access Point

Port 16 Trunk ต่อเข้า Gateway

Port 2 Access VLAN 10 ต่อเข้า PC

1. Login เข้าอุปกรณ์ TP-Link Smart Switch

Default IP TP-Link Smart Switch: 192.168.0.1

User/Password: admin/admin

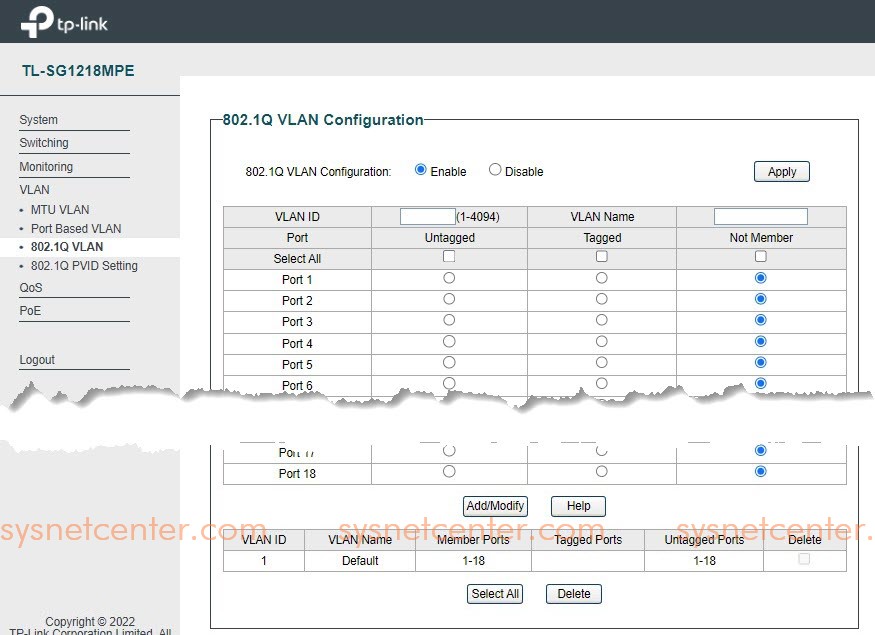

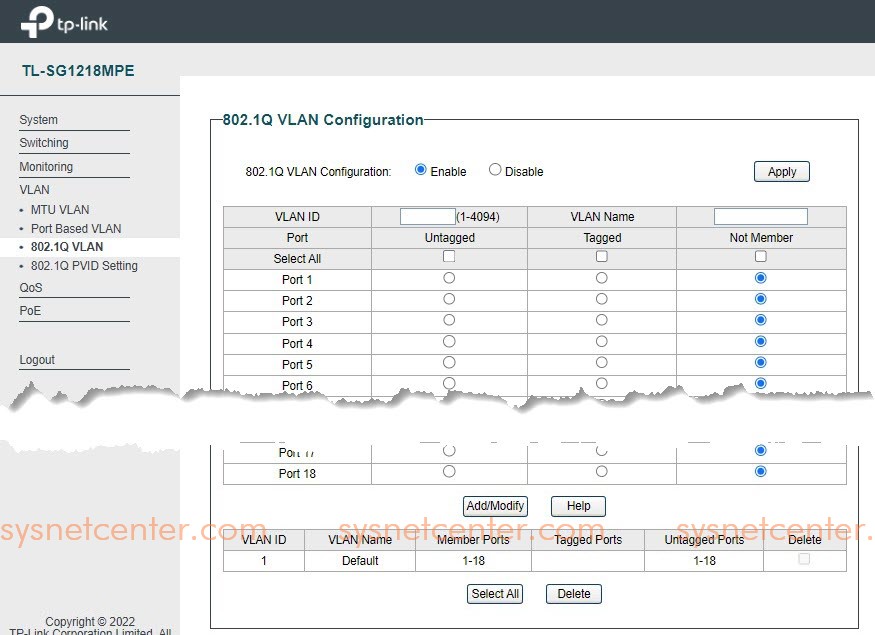

2. Enable VLAN 802.1Q

Menu VLAN --> 802.1Q LVAN

Enable 802.1Q VLAN Confuguration

Click [Apply]

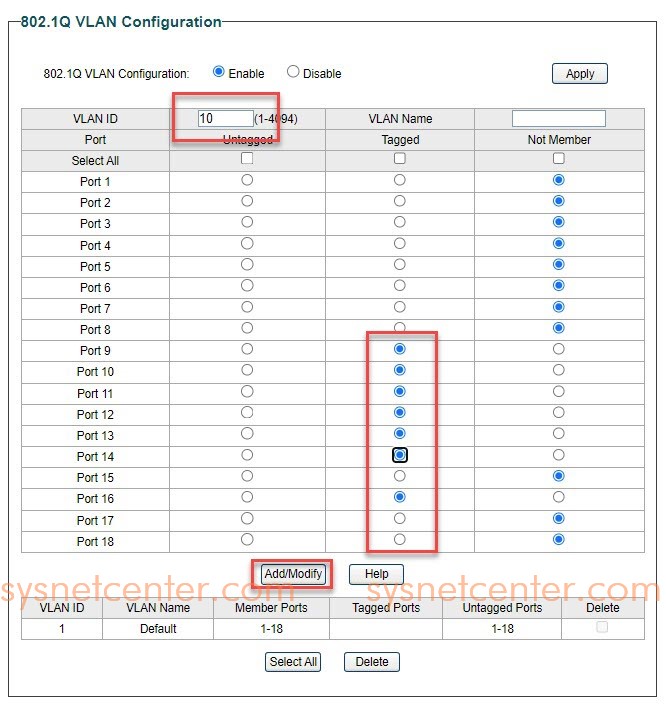

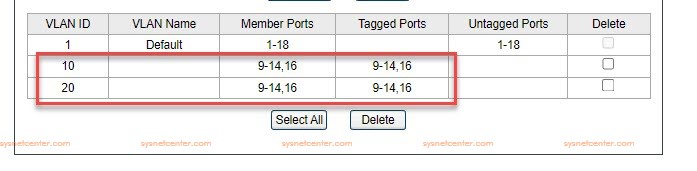

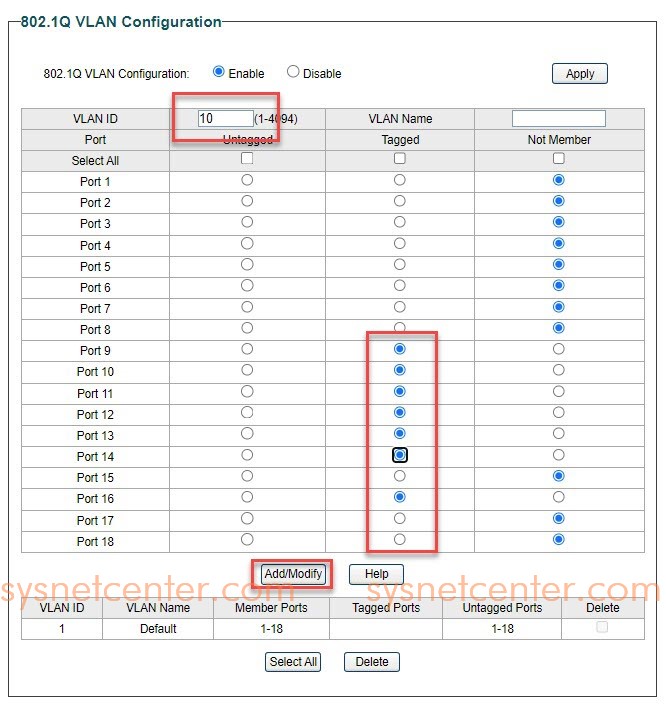

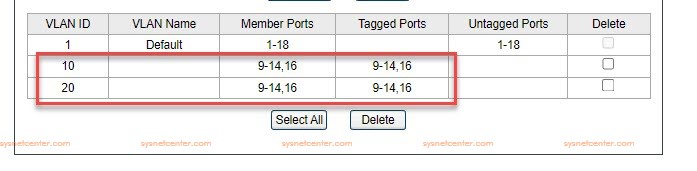

3. กำหนด Port Trunk / สร้าง VLAN ID

ตรง Field VLAN ID ใส่หมายเลข 10

Click Enable Column Tagged ที่ Port 9-14, 16

Click [Apply/Modify] จะเป็นการสร้าง VLAN 10 และ Tagged VLAN 10 ไปยัง Port ที่กำหนด

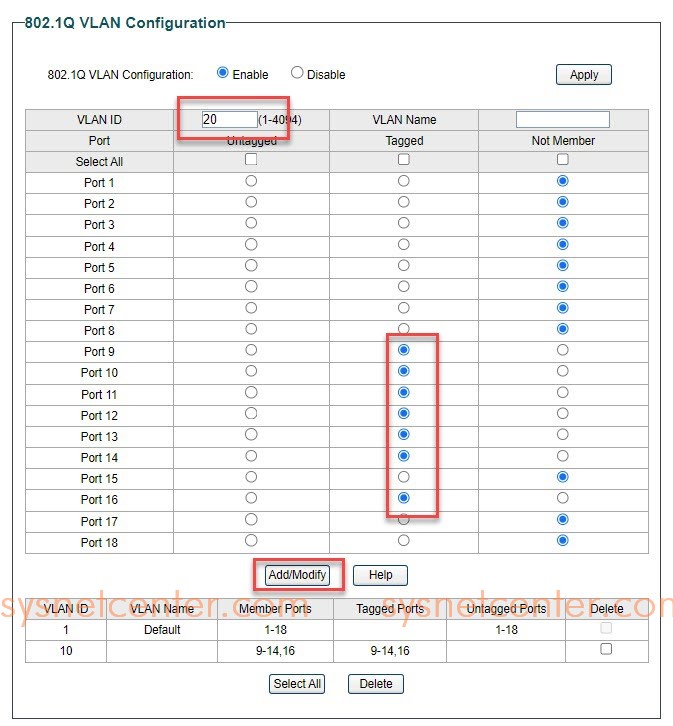

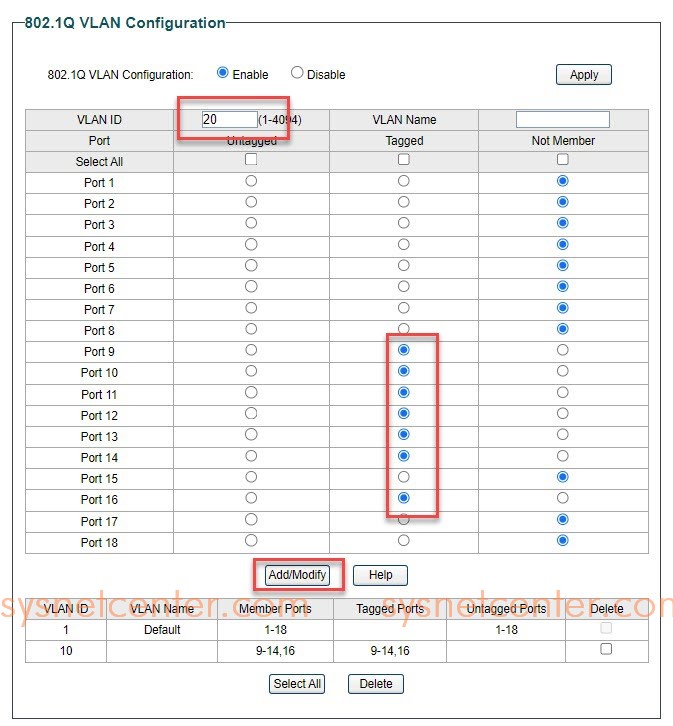

ตรง Field VLAN ID ใส่หมายเลข 20

Click Enable Column Tagged ที่ Port 9-14, 16

Click [Apply/Modify] จะเป็นการสร้าง VLAN 20 และ Tagged VLAN 20 ไปยัง Port ที่กำหนด

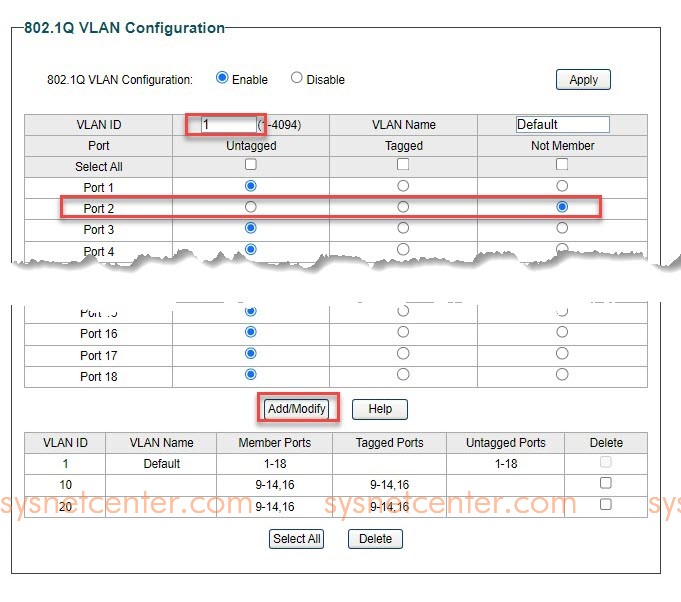

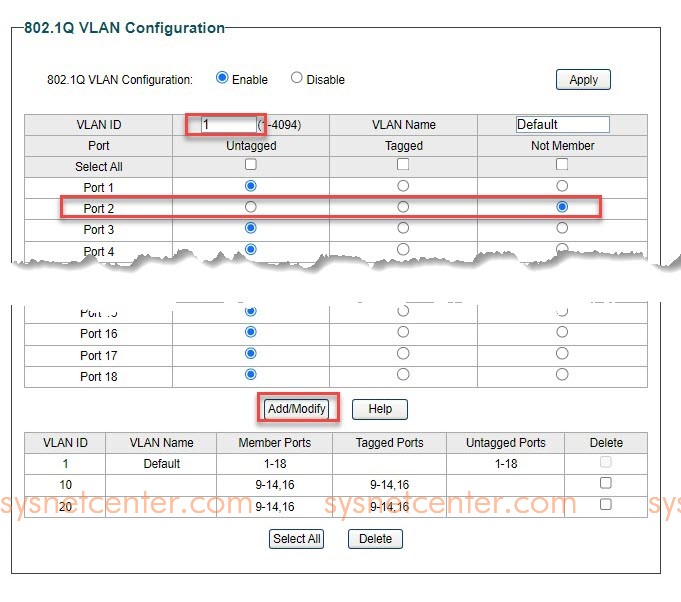

4. กำหนด Port Access

Field VLAN ID ใส่หมายเลข 1

Click Enable Column Not Member ที่ Port 2

Click [Apply/Modify]

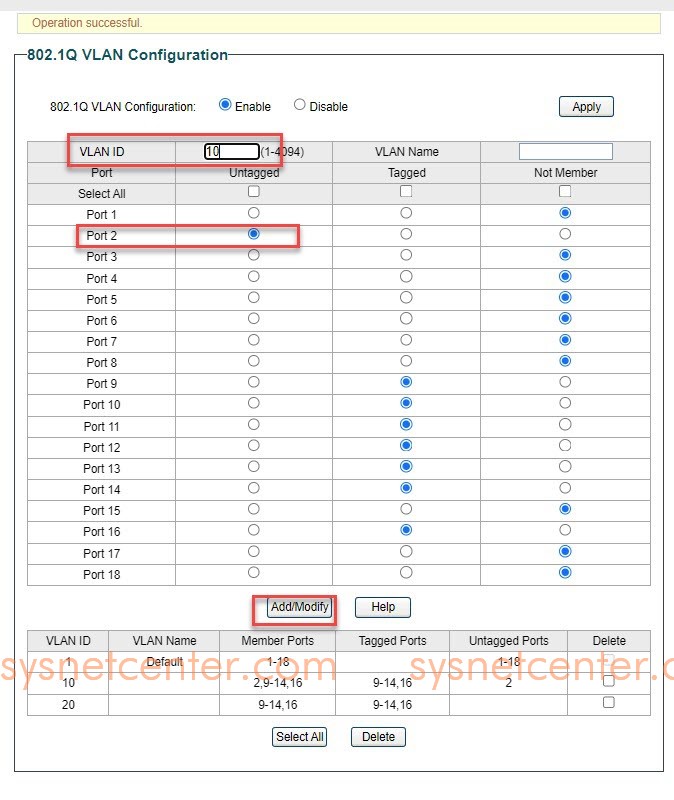

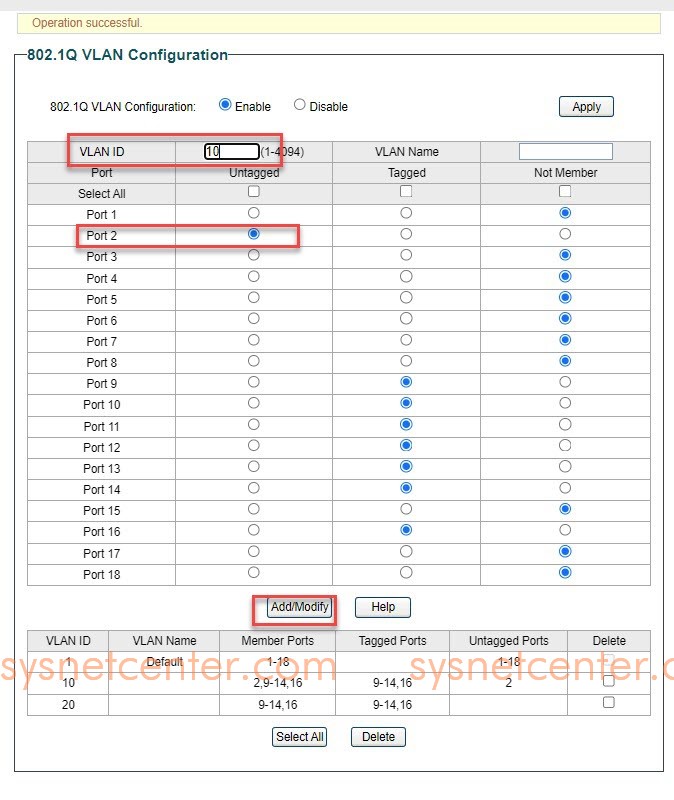

Field VLAN ID ใส่หมายเลข 10

Click Enable Column Untagged ที่ Port 2

Click [Apply/Modify]

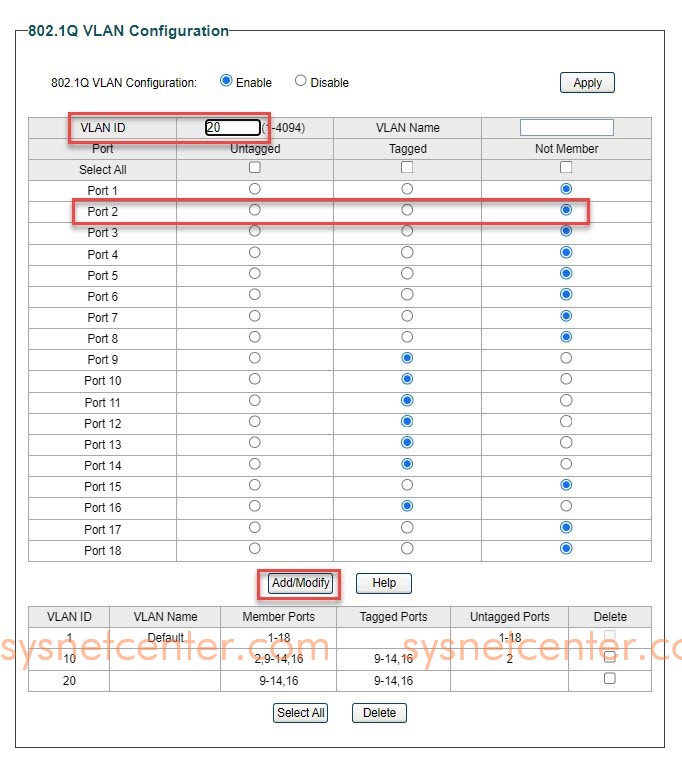

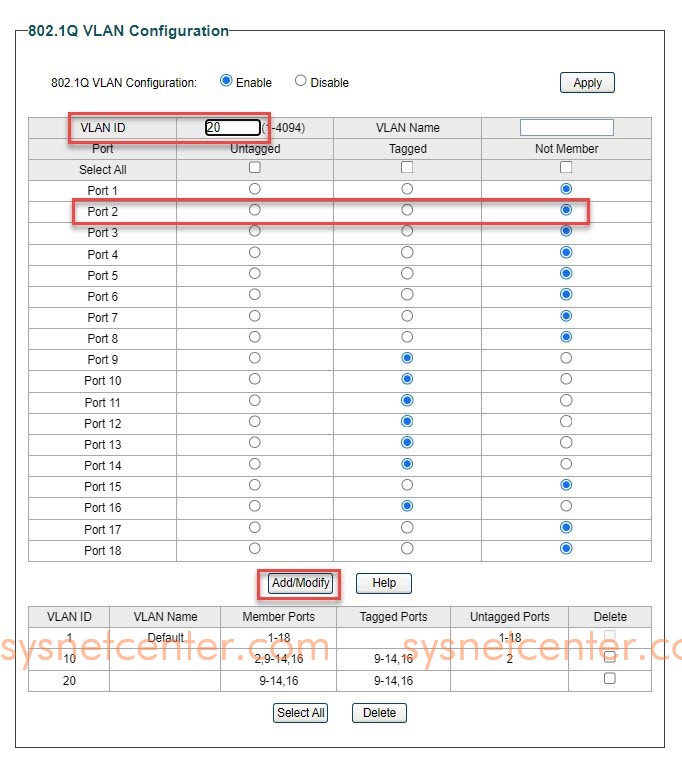

Field VLAN ID ใส่หมายเลข 20

Click Enable Column Not Member ที่ Port 2

Click [Apply/Modify]

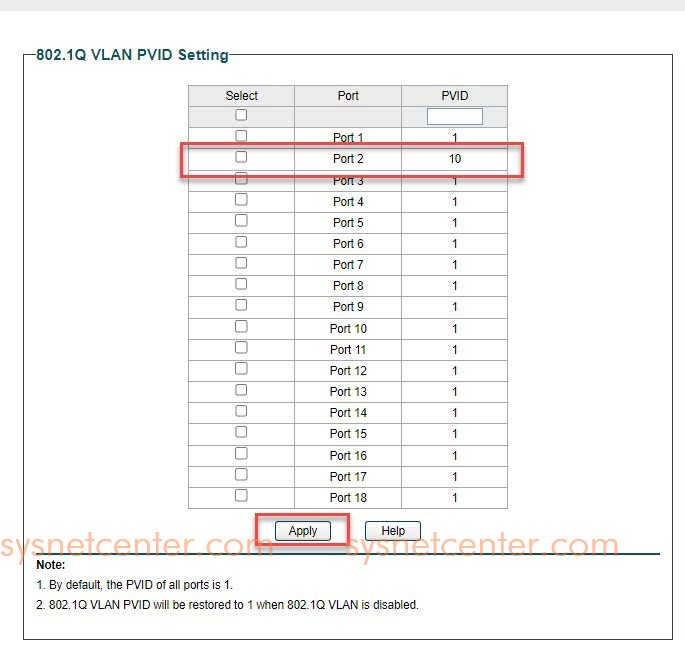

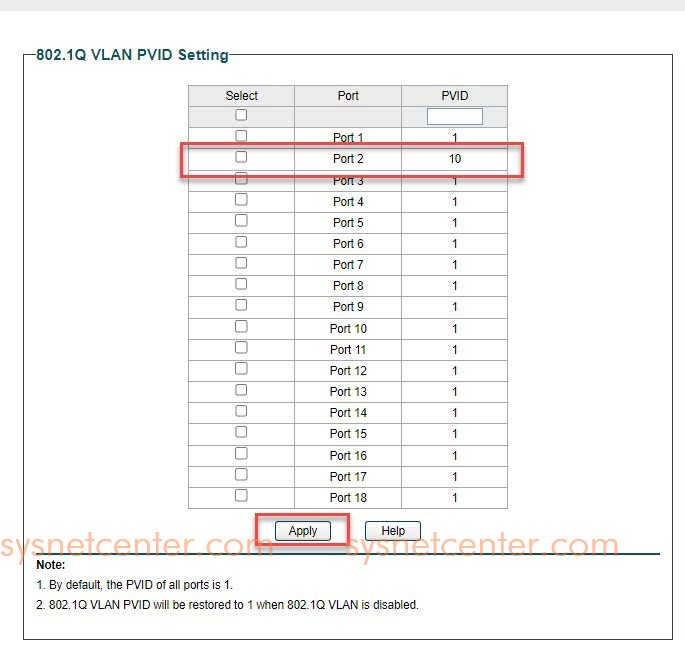

Menu VLAN --> 802.1Q PVID Setting

Select Port 2 ใส่ Field PID 10

Click [Apply]

อุปกรณ์ Network Switch TP-Link พวก Series Smart Switch จะไม่รองรับ Omada Controller ครับ

ตัวอย่าง

สร้าง Inter-VLAN ที่ Gateway

VLAN 10 และ VLAN 20

TP-Link Smart Switch

Port 9-14 Trunk ต่อเข้า Access Point

Port 16 Trunk ต่อเข้า Gateway

Port 2 Access VLAN 10 ต่อเข้า PC

1. Login เข้าอุปกรณ์ TP-Link Smart Switch

Default IP TP-Link Smart Switch: 192.168.0.1

User/Password: admin/admin

2. Enable VLAN 802.1Q

Menu VLAN --> 802.1Q LVAN

Enable 802.1Q VLAN Confuguration

Click [Apply]

3. กำหนด Port Trunk / สร้าง VLAN ID

ตรง Field VLAN ID ใส่หมายเลข 10

Click Enable Column Tagged ที่ Port 9-14, 16

Click [Apply/Modify] จะเป็นการสร้าง VLAN 10 และ Tagged VLAN 10 ไปยัง Port ที่กำหนด

ตรง Field VLAN ID ใส่หมายเลข 20

Click Enable Column Tagged ที่ Port 9-14, 16

Click [Apply/Modify] จะเป็นการสร้าง VLAN 20 และ Tagged VLAN 20 ไปยัง Port ที่กำหนด

4. กำหนด Port Access

Field VLAN ID ใส่หมายเลข 1

Click Enable Column Not Member ที่ Port 2

Click [Apply/Modify]

Field VLAN ID ใส่หมายเลข 10

Click Enable Column Untagged ที่ Port 2

Click [Apply/Modify]

Field VLAN ID ใส่หมายเลข 20

Click Enable Column Not Member ที่ Port 2

Click [Apply/Modify]

Menu VLAN --> 802.1Q PVID Setting

Select Port 2 ใส่ Field PID 10

Click [Apply]

#14

อุปกรณ์ Ruijie / Reyee (รุยเจี๋ย / รียี้) / คู่มือการ Fix-IP Address Reyee...

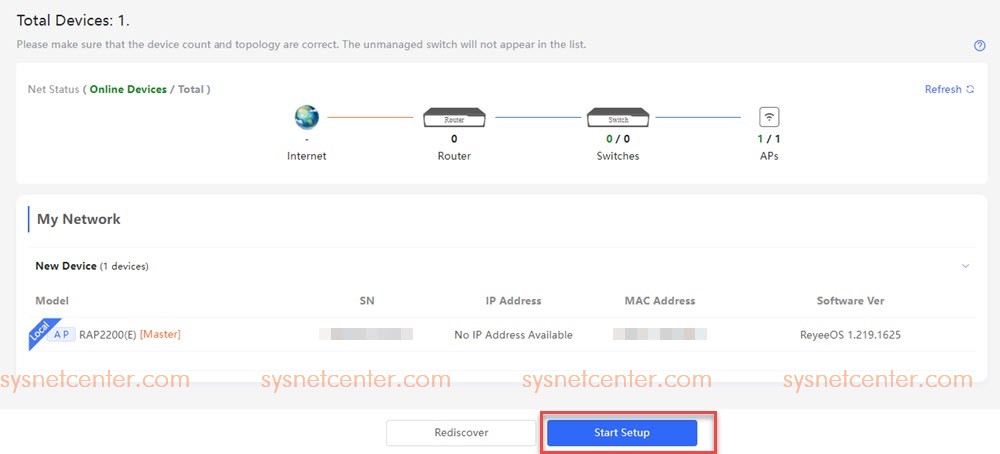

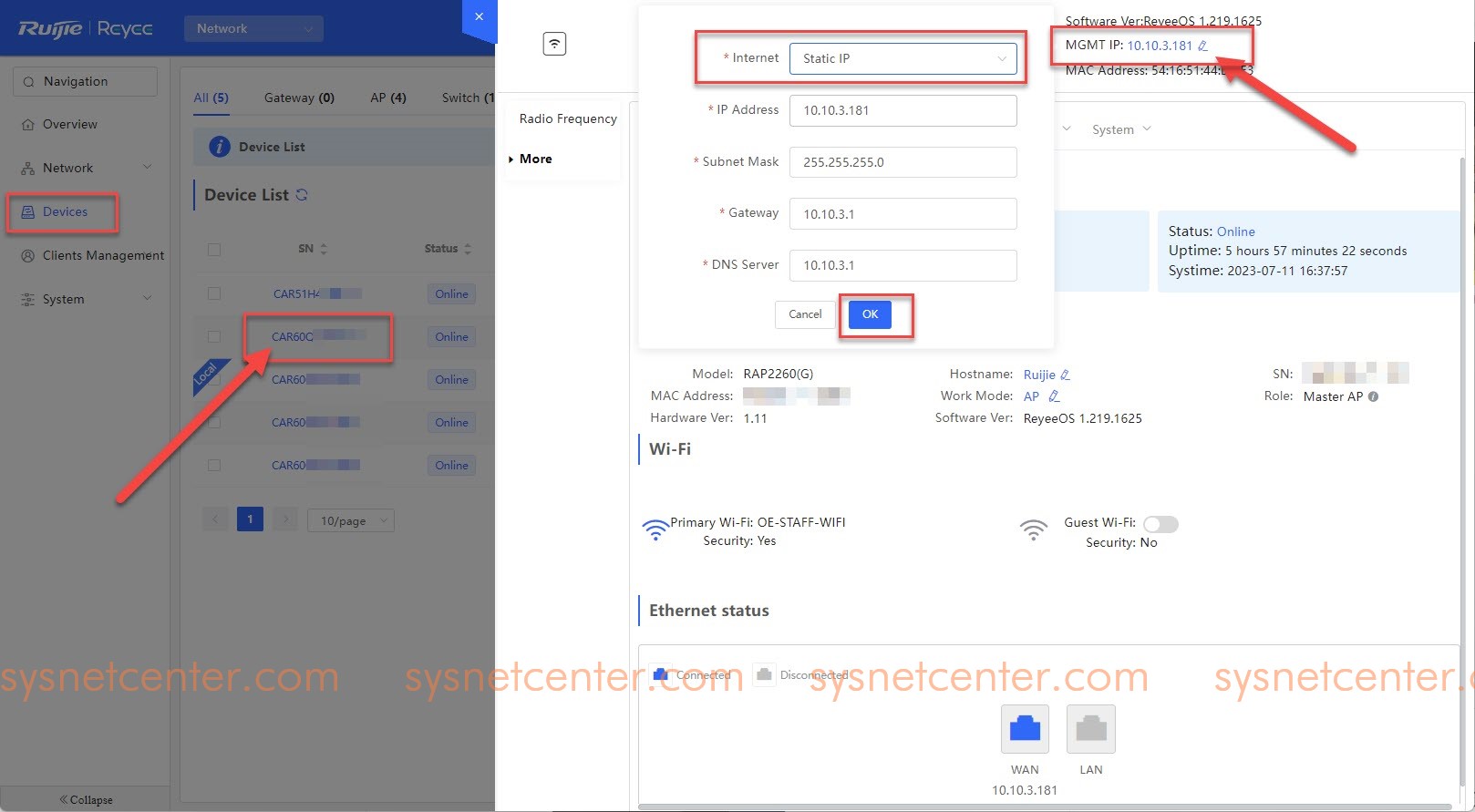

กระทู้ล่าสุด โดย yod - วันที่ 11 กรกฎาคม 2023, 17:21:37คู่มือการ Fix-IP Address Reyee Access Point

กรณี Add ขึ้น Ruijie Cloud เรียบร้อยแล้ว

อุปกรณ์ Reyee Access Point ต่อเข้า DHCP Server ได้ IP

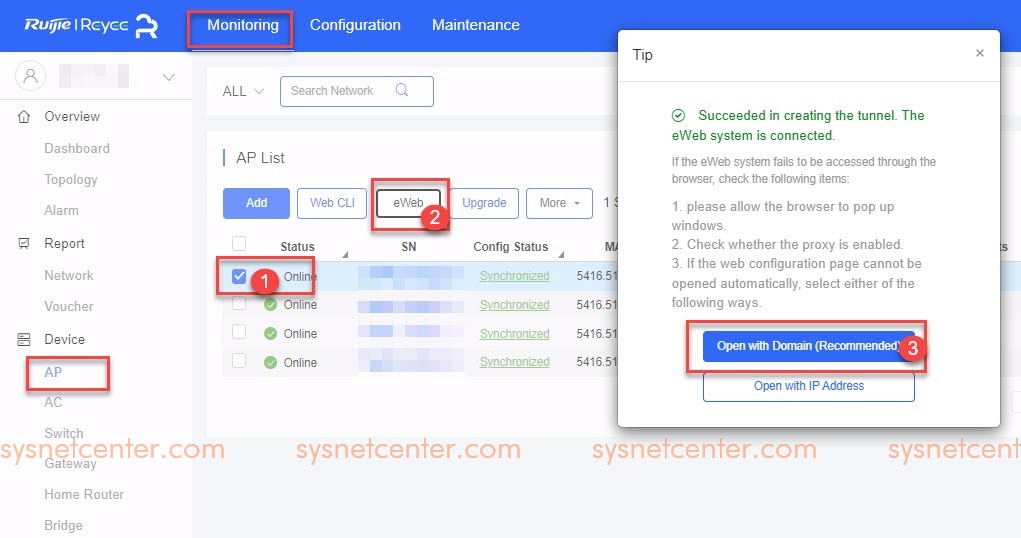

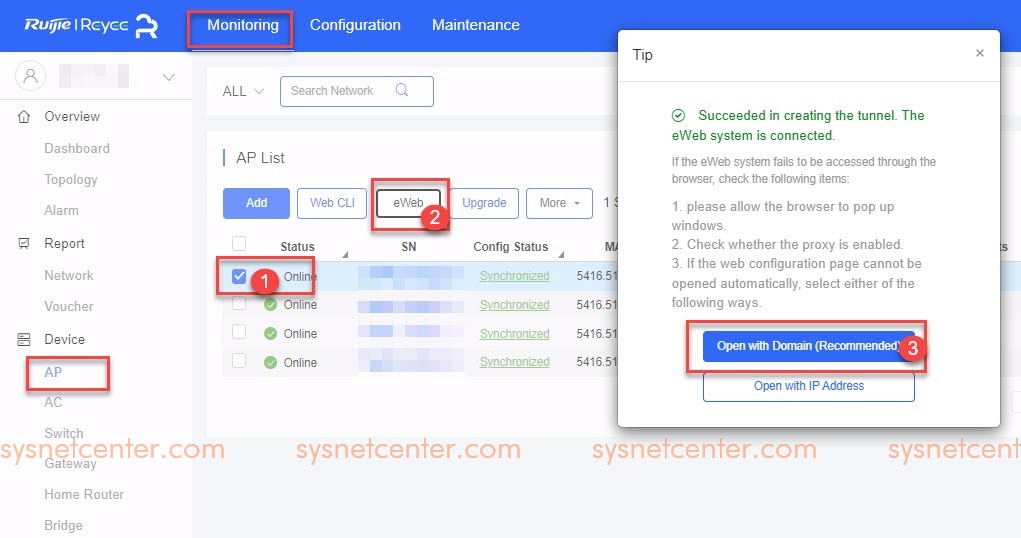

1. Menu Monitoring --> AP --> Click เลือก Access Point --> Click eWeb

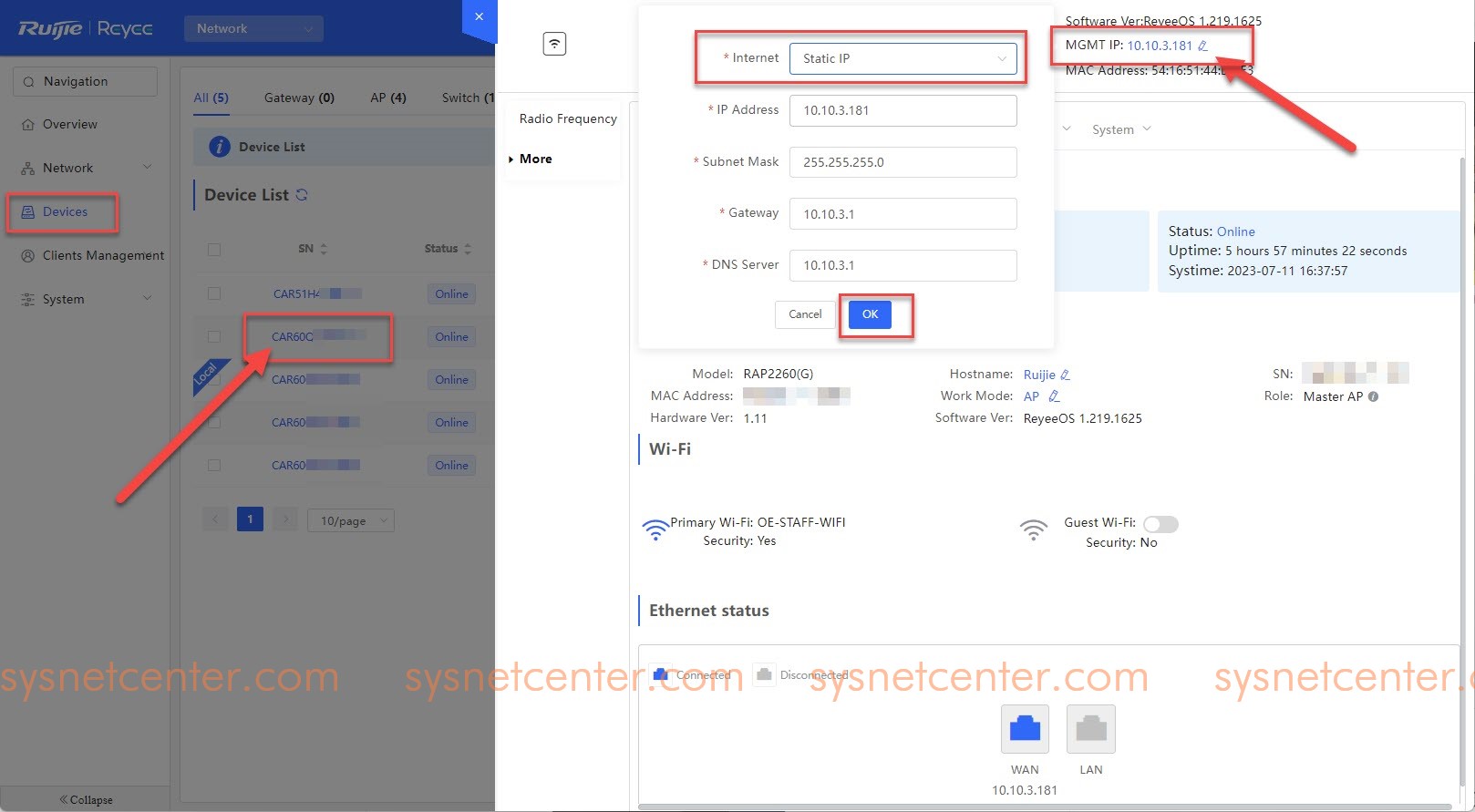

2. Menu Device --> Click ที่ Serial Number --> Click MGMT IP

Internet: Static IP

กำหนด IP Address/Gateway

แนะนำตั้ง DNS Server เป็น 8.8.8.8

Click [OK]

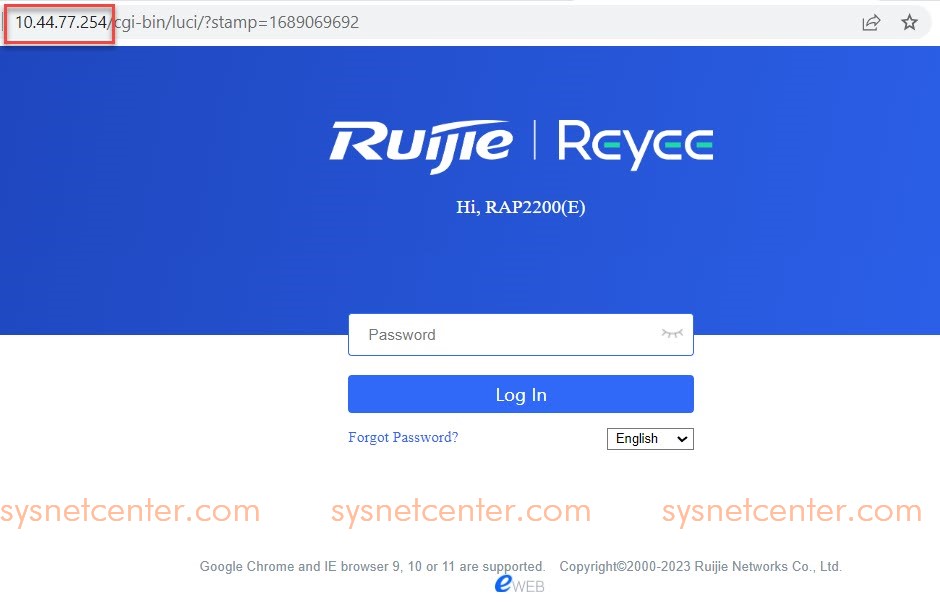

กรณีแกะกล่องใหม่ ยังไม่ได้ทำการ Config

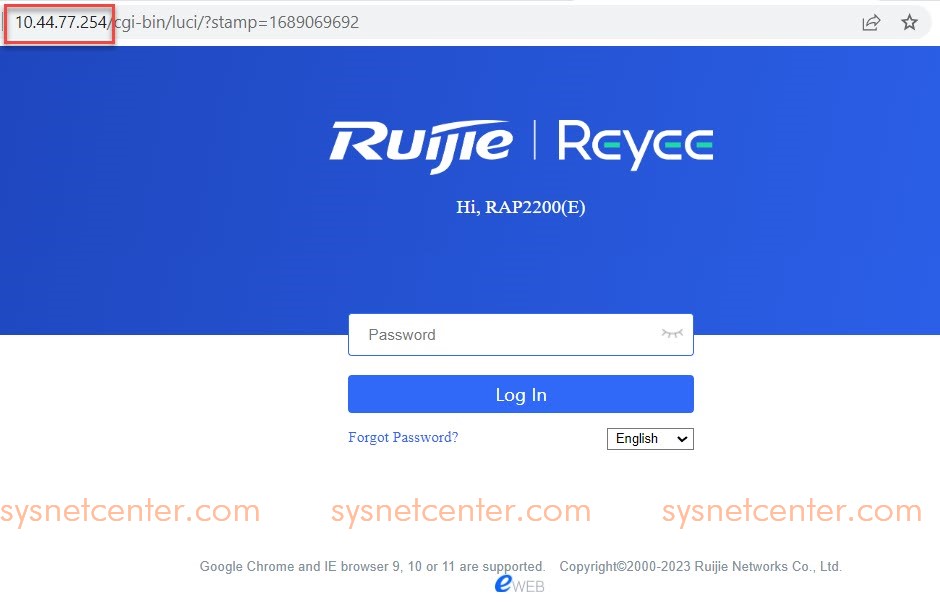

1. เชื่อมต่อ Power/POE เข้าที่อุปกรณ์ Reyee Access Point , ต่อสาย Lan จาก PC เข้า Port LAN1 หรือที่ POE Injector

IP Default ของ Reyee AP: 10.44.77.254, Password=admin

Fix IP Address ของ PC เป็น 10.44.77.254/255.255.255.0

Login ผ่าน Browser ด้วย IP 10.44.77.254

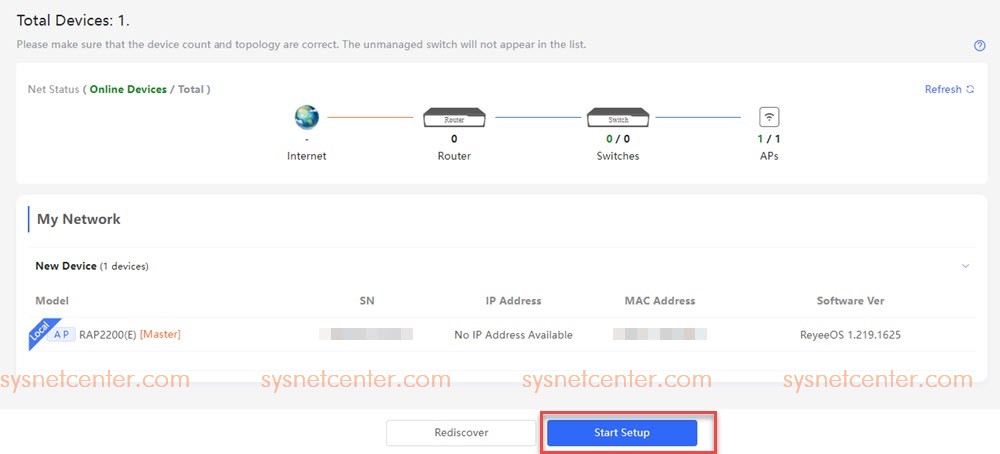

2. Click Start Setup

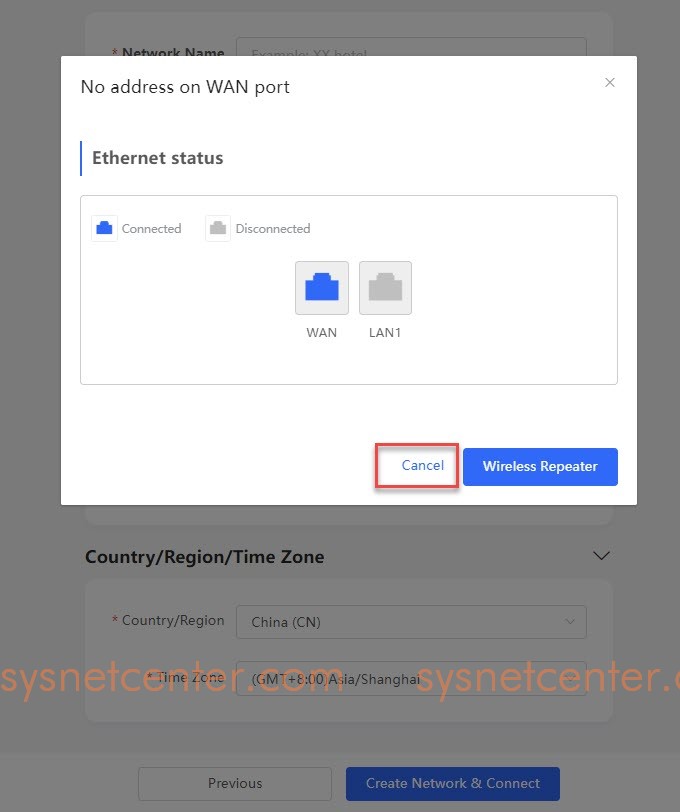

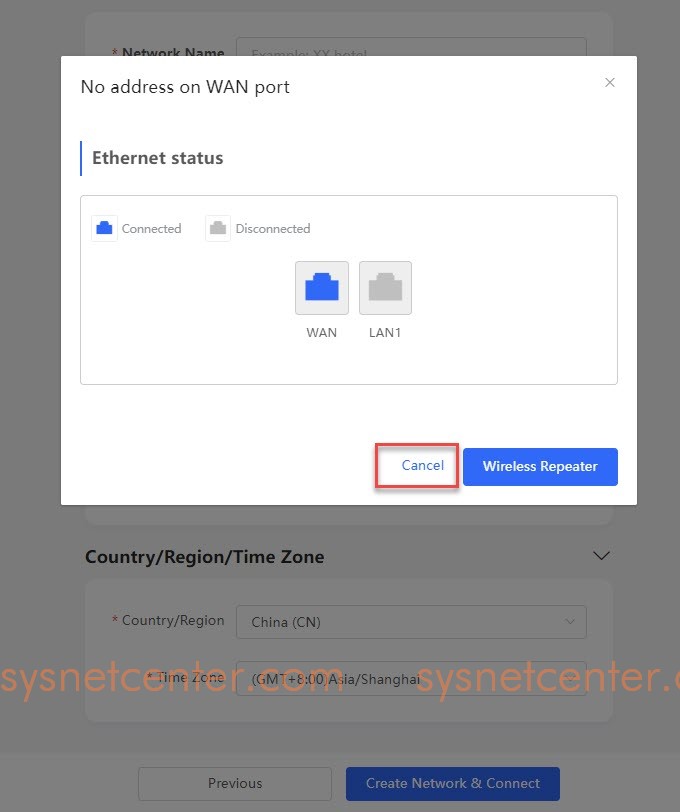

กรณีขึ้นตามรูป Click [Cancel]

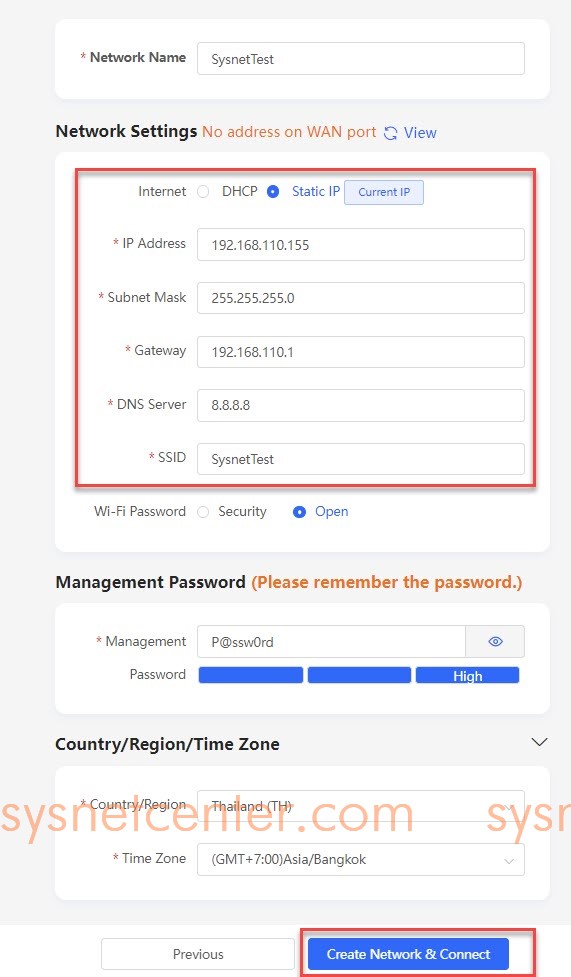

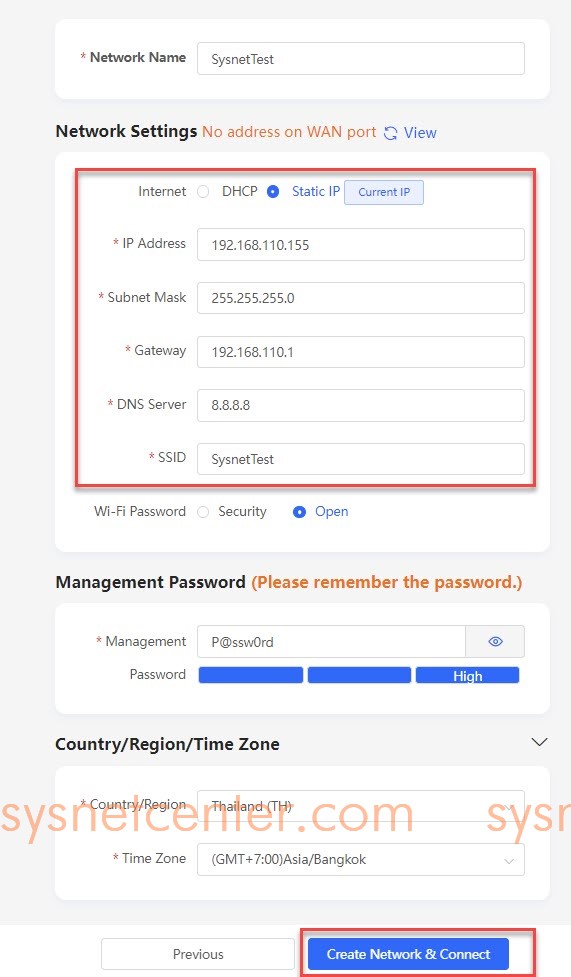

3. กำหนด Internet: Static

กรณี Add ขึ้น Ruijie Cloud เรียบร้อยแล้ว

อุปกรณ์ Reyee Access Point ต่อเข้า DHCP Server ได้ IP

1. Menu Monitoring --> AP --> Click เลือก Access Point --> Click eWeb

2. Menu Device --> Click ที่ Serial Number --> Click MGMT IP

Internet: Static IP

กำหนด IP Address/Gateway

แนะนำตั้ง DNS Server เป็น 8.8.8.8

Click [OK]

กรณีแกะกล่องใหม่ ยังไม่ได้ทำการ Config

1. เชื่อมต่อ Power/POE เข้าที่อุปกรณ์ Reyee Access Point , ต่อสาย Lan จาก PC เข้า Port LAN1 หรือที่ POE Injector

IP Default ของ Reyee AP: 10.44.77.254, Password=admin

Fix IP Address ของ PC เป็น 10.44.77.254/255.255.255.0

Login ผ่าน Browser ด้วย IP 10.44.77.254

2. Click Start Setup

กรณีขึ้นตามรูป Click [Cancel]

3. กำหนด Internet: Static

#15

สอบถามข้อมูลทั่วๆไป ข่าวสารจากร้าน Sysnet Center / สอบถามครับ

กระทู้ล่าสุด โดย pp791 - วันที่ 8 กรกฎาคม 2023, 22:35:59ทำ Bridge mode บนเร้าเตอร์ 3bb แล้ว Pppoe บนไมโครติก อยากสร้าง VPN ให้ต่อจากภายนอกเข้ามาได้ โดยใช้ 3bbDDNS ของ3BB

**เราต้อง Forward port ไหม ถ้าทำเราต้องทำในตัวไมโครติก หรือ ในเร้าเตอร์ของ3bb

**เราต้อง Forward port ไหม ถ้าทำเราต้องทำในตัวไมโครติก หรือ ในเร้าเตอร์ของ3bb

#16

อุปกรณ์ Ubiquiti (ยูบิ-คิวตี้) / unifi cloud อุปกรณ์ Client ...

กระทู้ล่าสุด โดย Sumate Pakeenuya - วันที่ 7 กรกฎาคม 2023, 13:38:03unifi cloud vertion 5.10.21-11661-1 อุปกรณ์ Client Connect Wifi ได้ ออกเน็ตได้ แต่ทำไม ping ไปยังอุปกรณืต่างๆไม่ได้

แต่ถ้าใช้สายสัญญาณสามารถ ping ไปยังอุปกรณ์ปลายทางต่างๆได้

แต่ถ้าใช้สายสัญญาณสามารถ ping ไปยังอุปกรณ์ปลายทางต่างๆได้

#17

อุปกรณ์ Ubiquiti (ยูบิ-คิวตี้) / Ubiquiti UniFi Cloud Key UC-CK...

กระทู้ล่าสุด โดย Sumate Pakeenuya - วันที่ 29 มิถุนายน 2023, 09:25:49Ubiquiti UniFi Cloud Key UC-CK ชุด Hybrid Cloud Device Management

รุ่นนี้สามารถทำ wireless meshing ได้หรือไม่ครับ

รุ่นนี้สามารถทำ wireless meshing ได้หรือไม่ครับ

#18

อุปกรณ์ Ruijie / Reyee (รุยเจี๋ย / รียี้) / คู่มือการ Config Access Contro...

กระทู้ล่าสุด โดย yod - วันที่ 23 มิถุนายน 2023, 16:48:21คู่มือการ Config Access Control List Reyee Switch NBS5100-NBS5200 Series

ต่อเนื่องจากหัวข้อนี้ครับ คู่มือการ Config Inter-VLAN Reyee Switch NBS5100-NBS5200 Series

กรณีต้องการไม่ให้ Device ที่อยู่ใน VLAN 20 เข้ามายังวง VLAN 10 ได้ต้องทำ Access Control List (ACL)

ทำไมต้องทำ ACL?

คือเวลาเราสร้าง Sub-Interface VLAN ไม่ว่าจะบน Router หรือ Virtual Interface บน Switch

จากตัวอย่างในหัวข้อที่แล้ว

VLAN 10: 10.10.10.0/24

VLAN 20: 10.10.20.0/24

ทั้งสองวง Network จะถูกสร้าง Route Table โดยอัตโนมัติ เรียกว่า Connected Route ทำให้ทั้ง 2 วงเชื่อมต่อหากันได้ แต่ถ้าเราไม่ต้องการให้ทั้ง 2 วง เชื่อมต่อหากัน ก็ต้อง Block ครับ

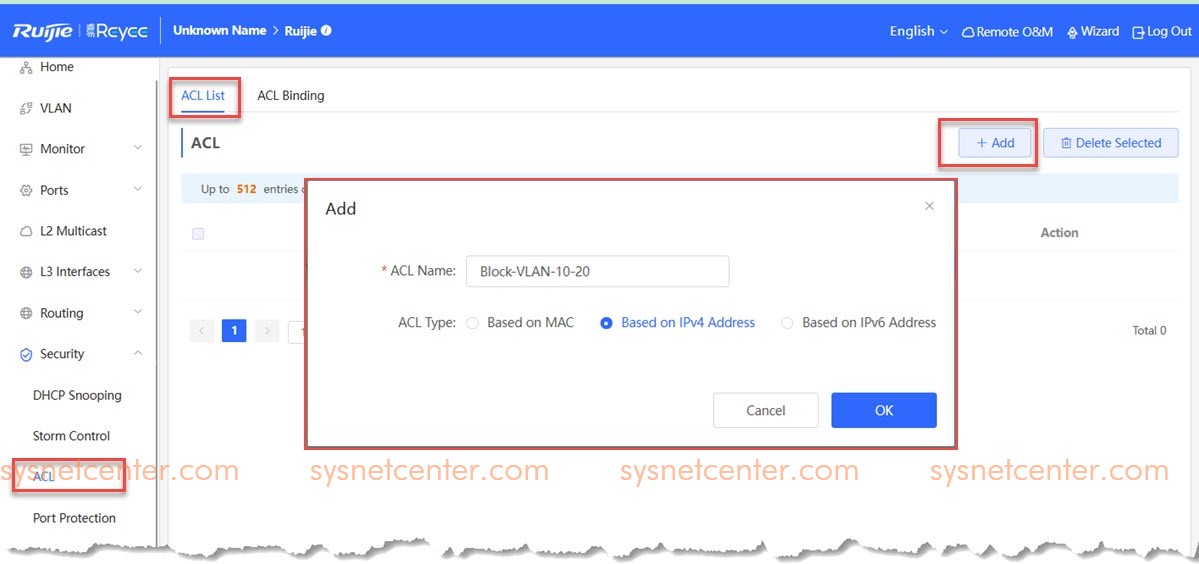

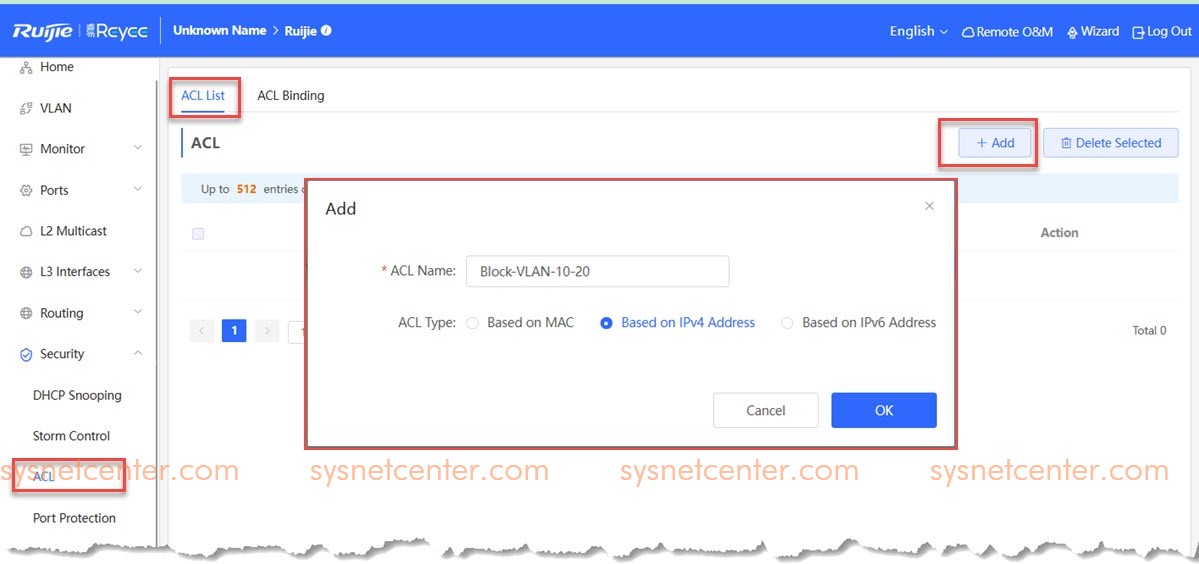

1. Menu Security --> ACL --> ACL List --> Click [Add]

ขั้นตอนนี้ปกติเราจะเรียกว่า สร้าง ACL

ACL Name: ตั้งชื่อ

ACL Type: Based on IPv4 Address

Click [OK]

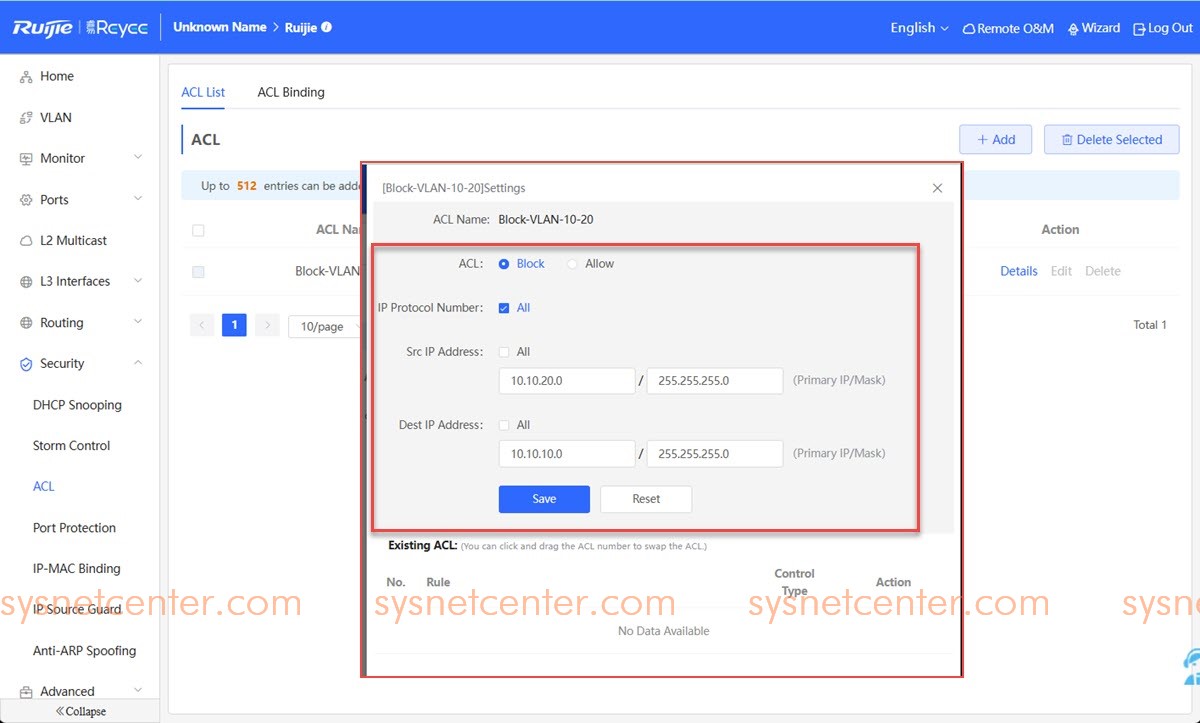

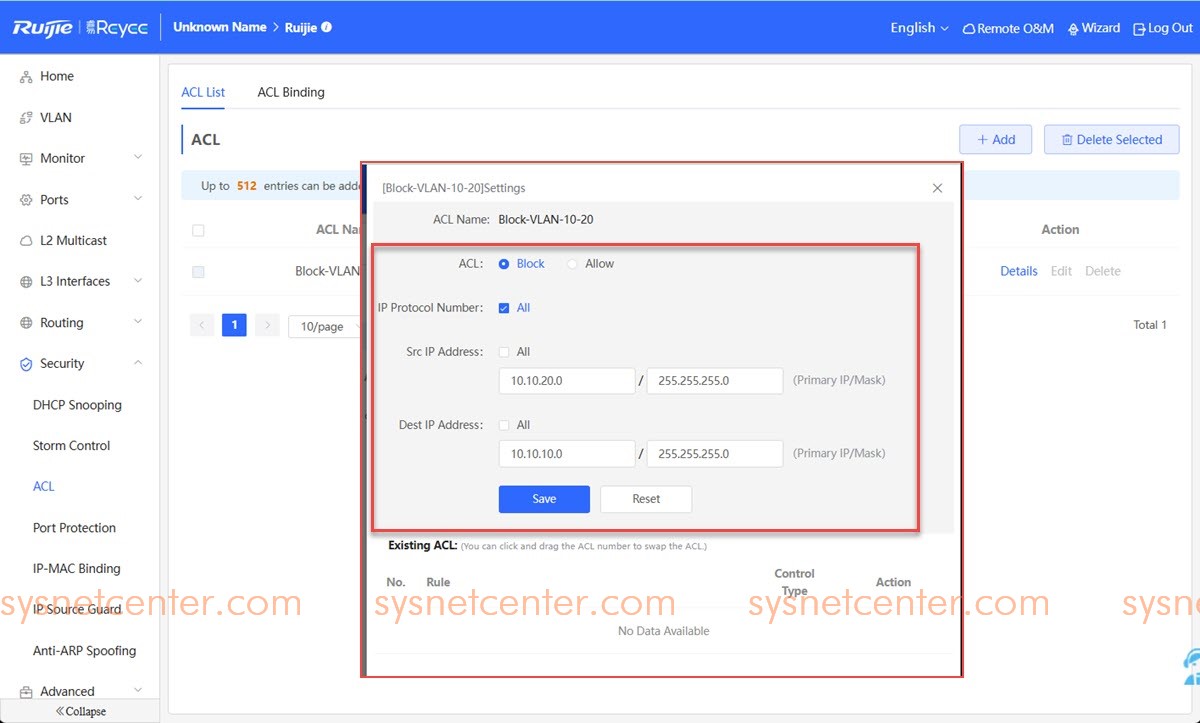

2. Click [Edit] ที่ ACL ที่สร้างไว้

ขั้นตอนนี้ปกติเราจะเรียกว่า สร้าง ACE

ACL: Block

IP Protocol: All

Src IP Address: 10.10.20.0/255.255.255.0

Dest IP Address: 10.10.10.0/255.255.255.0

Click [Save]

*** หลังจากสร้าง ACE ชุดข้างต้นเรียบร้อย ให้สร้าง ACE เพิ่มอีก 1 กฏเป็น Allow All วางกฏไว้ล่างสุด***

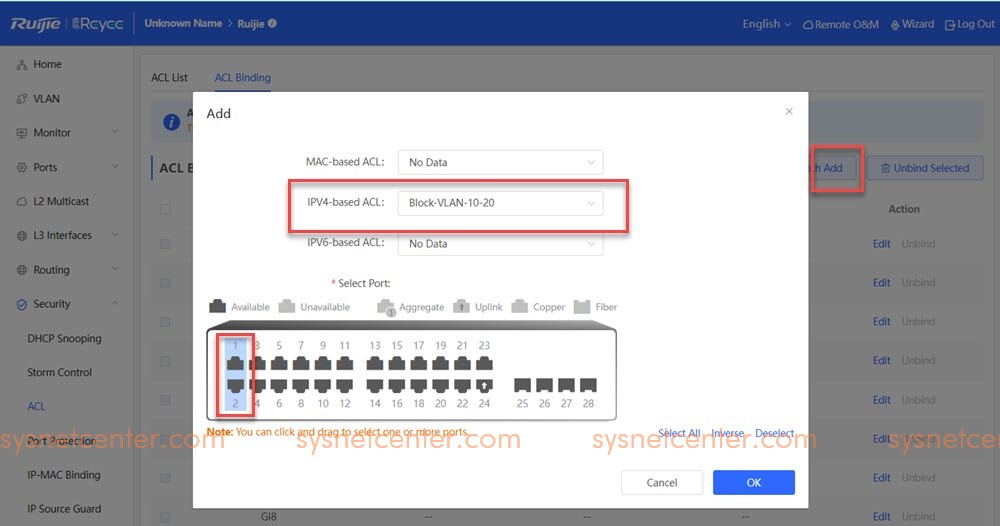

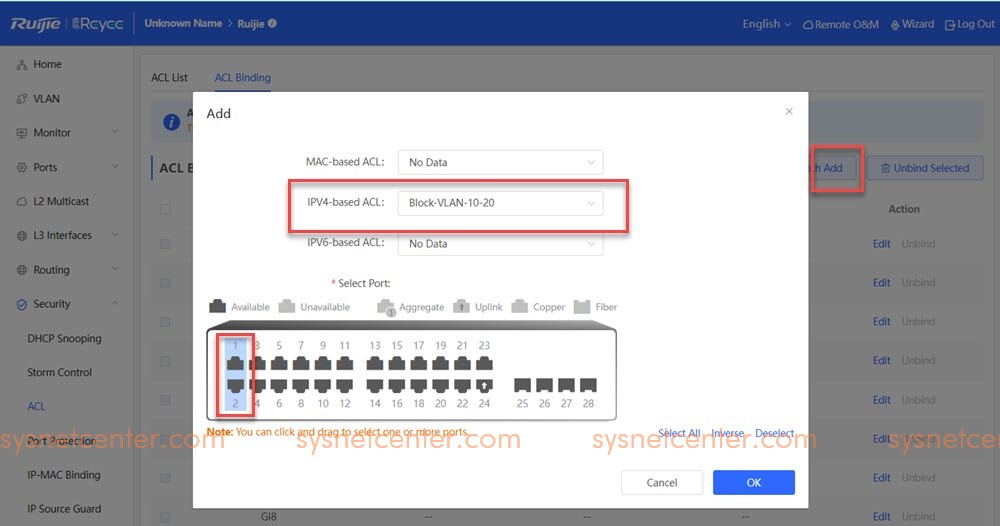

3. Menu ACL --> ACL Binding

เลือก Port ที่ต้องการใส่กฏ ACL จริงๆมันมีหลักการเลือกอยู่ครับ แต่อธิบายยาว เลือกไป 2 Port เลย คือ Port 1 และ Port 2

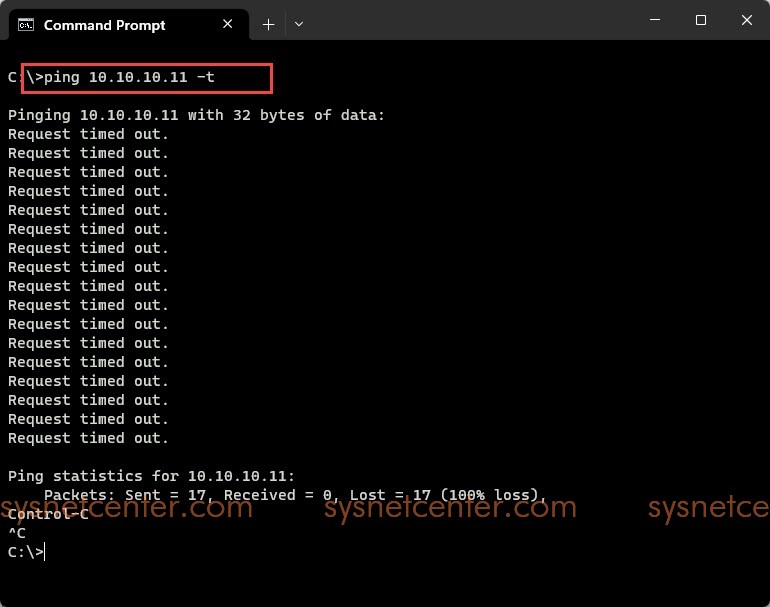

ทดสอบ

จะไม่สามารถ Ping จากวง VLAN 20 ไปที่วง VLAN 10 ได้

ต่อเนื่องจากหัวข้อนี้ครับ คู่มือการ Config Inter-VLAN Reyee Switch NBS5100-NBS5200 Series

กรณีต้องการไม่ให้ Device ที่อยู่ใน VLAN 20 เข้ามายังวง VLAN 10 ได้ต้องทำ Access Control List (ACL)

ทำไมต้องทำ ACL?

คือเวลาเราสร้าง Sub-Interface VLAN ไม่ว่าจะบน Router หรือ Virtual Interface บน Switch

จากตัวอย่างในหัวข้อที่แล้ว

VLAN 10: 10.10.10.0/24

VLAN 20: 10.10.20.0/24

ทั้งสองวง Network จะถูกสร้าง Route Table โดยอัตโนมัติ เรียกว่า Connected Route ทำให้ทั้ง 2 วงเชื่อมต่อหากันได้ แต่ถ้าเราไม่ต้องการให้ทั้ง 2 วง เชื่อมต่อหากัน ก็ต้อง Block ครับ

1. Menu Security --> ACL --> ACL List --> Click [Add]

ขั้นตอนนี้ปกติเราจะเรียกว่า สร้าง ACL

ACL Name: ตั้งชื่อ

ACL Type: Based on IPv4 Address

Click [OK]

2. Click [Edit] ที่ ACL ที่สร้างไว้

ขั้นตอนนี้ปกติเราจะเรียกว่า สร้าง ACE

ACL: Block

IP Protocol: All

Src IP Address: 10.10.20.0/255.255.255.0

Dest IP Address: 10.10.10.0/255.255.255.0

Click [Save]

*** หลังจากสร้าง ACE ชุดข้างต้นเรียบร้อย ให้สร้าง ACE เพิ่มอีก 1 กฏเป็น Allow All วางกฏไว้ล่างสุด***

3. Menu ACL --> ACL Binding

เลือก Port ที่ต้องการใส่กฏ ACL จริงๆมันมีหลักการเลือกอยู่ครับ แต่อธิบายยาว เลือกไป 2 Port เลย คือ Port 1 และ Port 2

ทดสอบ

จะไม่สามารถ Ping จากวง VLAN 20 ไปที่วง VLAN 10 ได้

#19

อุปกรณ์ Ruijie / Reyee (รุยเจี๋ย / รียี้) / คู่มือการ Config Inter-VLAN Re...

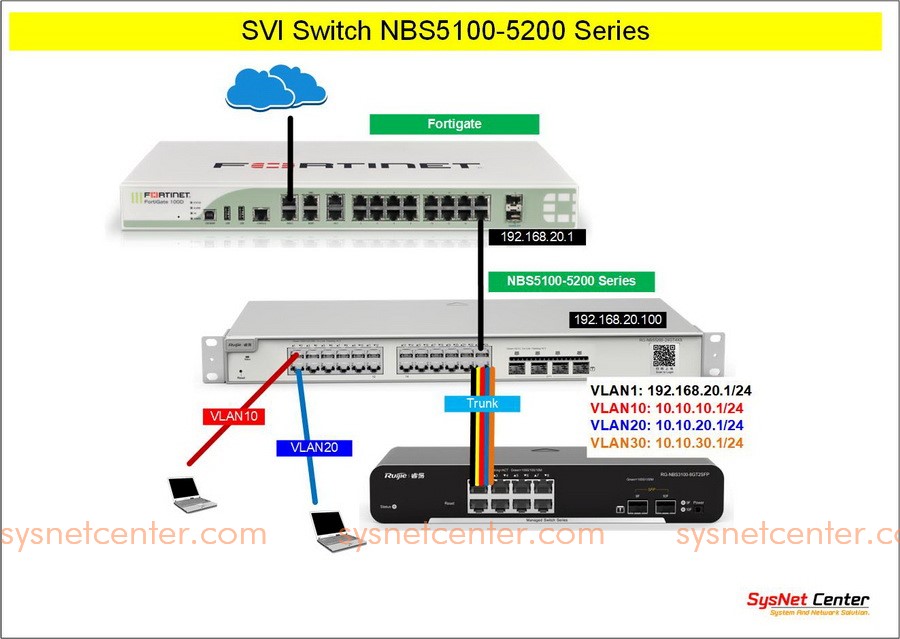

กระทู้ล่าสุด โดย yod - วันที่ 22 มิถุนายน 2023, 17:29:16คู่มือการ Config Inter-VLAN Reyee Switch NBS5100-NBS5200 Series

หัวข้อนี้จะเป็นทำ Inter-VLAN บนอุปกรณ์ Reyee Switch NBS5100-NBS5200 Series ซึ่งเป็น L3-Managed Switch ครับ

ขออธิบายนิดนึงครับ

การทำ Inter-Vlan บน Router กับบน Network Switch จะมีข้อดีข้อเสียแตกต่างกัน

Inter-Vlan บน Router จะเรียกว่า Router On A Stick (RoAS)

ข้อดี:

1. ประหยัด ใช้ Router รุ่นที่รองรับการทำ Sub-Interface แค่ตัวเดียว เชื่อมต่อกับ L2 Managed Switch ได้เลย

2. Config ง่าย สร้าง Sub-Interface VLAN ตามต้องการบน Router ส่วน Port ของ Switch ที่จะมาเชื่อมต่อก็ set เป็น Trunk ซะ แล้วทำการ Allow VLAN ที่ต้องการ

3. ถ้า Router ที่ใช้มี Firewall ในตัว ก็สามารถจัดการ Policy ต่างๆในแต่ละวง VLAN ที่สร้างได้เลย

ข้อเสีย:

1. อาจจะเจอปัญหาคอขวด เพราะ Traffic ทุกๆ VLAN ที่วิ่งเข้าออกแล้วข้ามวง VLAN ไปมา มันจะวิ่งผ่าน Router ความเร็วโดยรวมจะขึ้นอยู่กับความเร็ว Port ที่ต่อเข้า Network Switch

ใน Router บางรุ่นสามารถทำ Link Aggrgate ได้ ก็พอจะช่วยได้ระดับนึง หรือ ถ้ามี Port ที่เป็น SFP+ ก็จะทำให้ความเร็วที่สูงมากขึ้น

2. ในกรณีที่มีการสื่อสารข้าม VLAN กันบ่อยๆ เช่น VLAN 10 โยนไฟล์ไปเก็บที่ NAS ที่อยู่ VLAN 20 ข้อมูลจะต้องวิ่งผ่านไป Router แล้ววกกลับมาที่เครื่องปลายทางทุกครั้ง รวมถึงการออก Internet ก็เป็นการทำ Routing ความเร็วที่ได้จะขึ้นอยู่กับประสิทธิภาพของ Router

สรุป การทำ RoAS เหมาะกับงานที่ไม่ใหญ่มากนัก ถ้า Device ไม่เชื่อมต่อหากันข้ามวง VLAN มากนัก ส่วนใหญ่เชื่อมต่อวง VLAN ของตัวเองกัน และงานหลักๆคือใช้ Internet เหมาะที่จะใช้ RoAS ครับ

Inter-Vlan บน Network Switch จะเรียกว่า Switch Virtual Interface (SVI)

ข้อดี:

1. การทำ SVI จะใช้ L3 Switch เป็นตัวจัดการ VLAN โดยรวมแล้วประสิทธภาพจะดีกว่า Router

2. เวลาเชื่อมต่อข้าม VLAN กัน มันจะทำ Route ที่ L3 Switch เลย ไม่วิ่งข้ามสาย Lan/Fiber ไปที่ Router ก่อน

3. มีจำนวน Port มากกว่า Router ถ้าเลือก L3 Switch ทำเป็น Core Switch และเลือกรุ่นที่มี Port SFP+ หลายๆ Port หรือทำ Link Aggregate ได้ แล้วเชื่อมต่อไปยังอีก Switch ที่ต้องการใช้หลายๆ VLAN ถ้าออกแบบดีๆจะป้องกันปัญหาคอขวด และ ยืดหยุ่นกว่าการใช้ Router ซึ่งมีอยู่ไม่กี่ Port

4. ถ้า L3 Switch รุ่นที่เลือกใช้รองรับ Protocol HSRP (Hot Standby Router Protocol) หรือ VRRP (Virtual Router Redundancy Protocol) จะช่วยเรื่องความเสถียรของระบบมากยิ่งขึ้น

ข้อเสีย:

1. ตัว L3 Switch ราคาจะแพงกว่าตัว L2 Managed Switch

2. Config จะเยอะกว่าแบบ RoAS ต้องทำ Routing ระหว่าง Router และ L3 Switch ด้วย

สรุป การทำ SVI จะเหมาะกับงาน Network ขนาดใหญ่ มีการแยกไปยังตึกสถานที่ต่างๆ หรือ Device ส่วนใหญ่เชื่อมต่อหากันข้ามวง VLAN แนะนำให้ทำ SVI ครับ

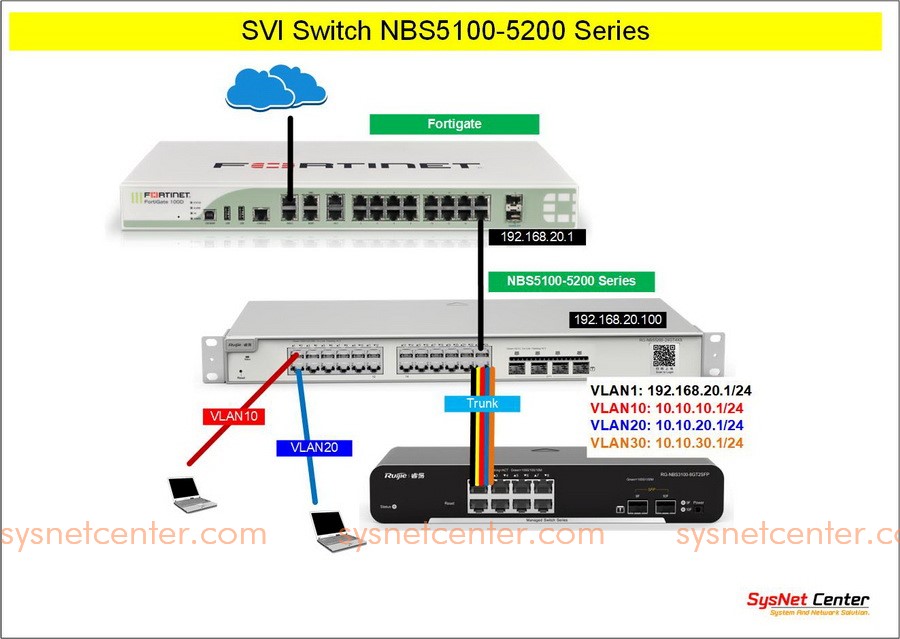

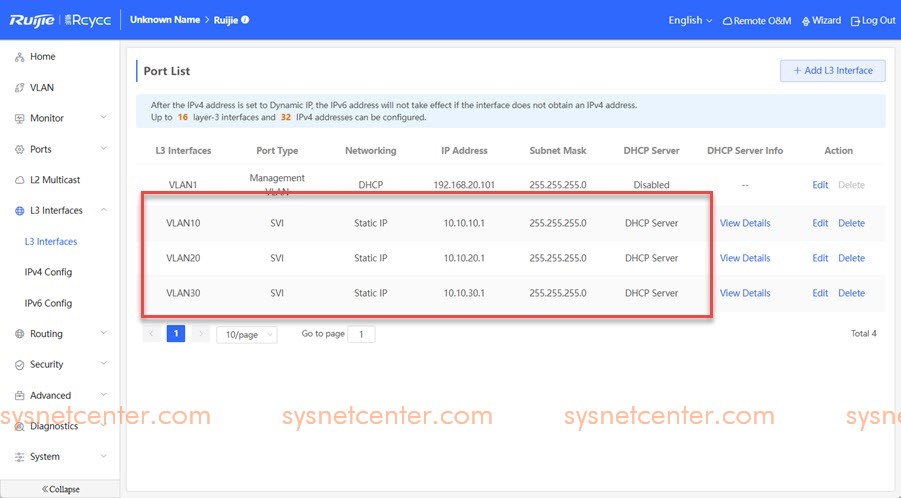

จากรูปตัวอย่าง เป็นการ Config SVI บน Reyee Switch รุ่น NBS5200-24GT4XS ร่วมกับอุปกรณ์ Fortigate ครับ

VLAN1: 192.168.20.1/24

VLAN10: 10.10.10.1/24

VLAN20: 10.10.20.1/24

VLAN30: 10.10.30.1/24

Router Fortigate IP: 192.168.20.1/24

L3-Switch NBS5200-24GT4XS IP: 192.168.20.100/24

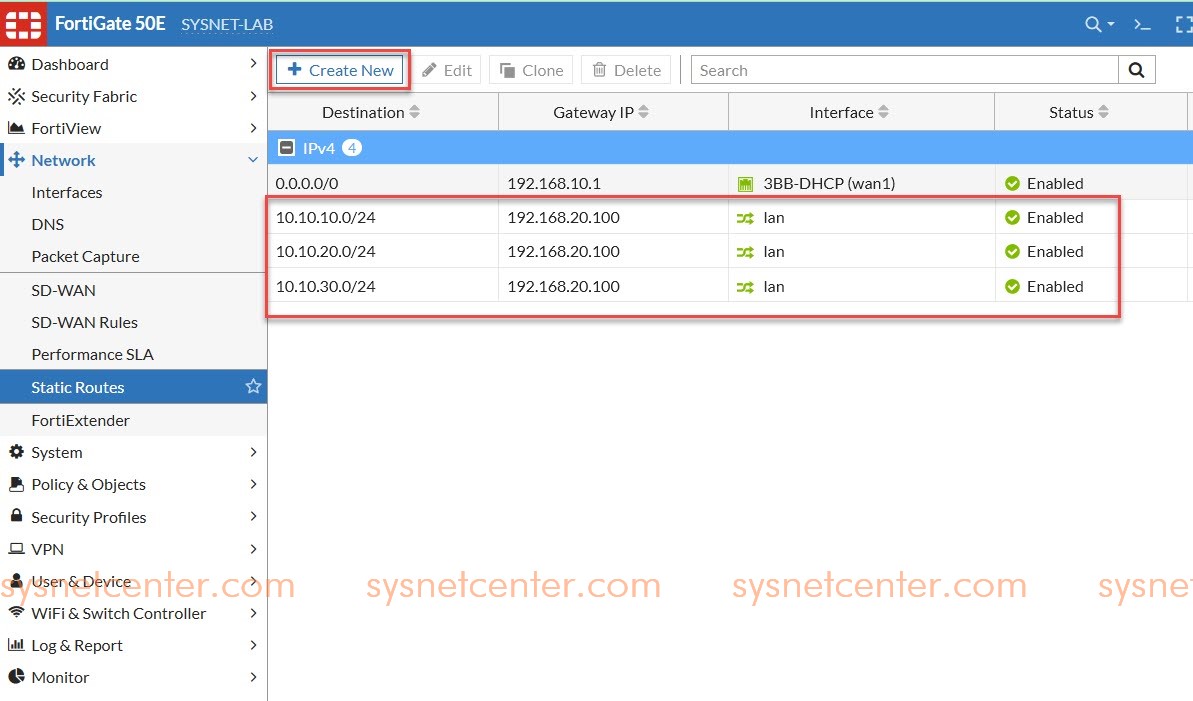

[Fortigate]

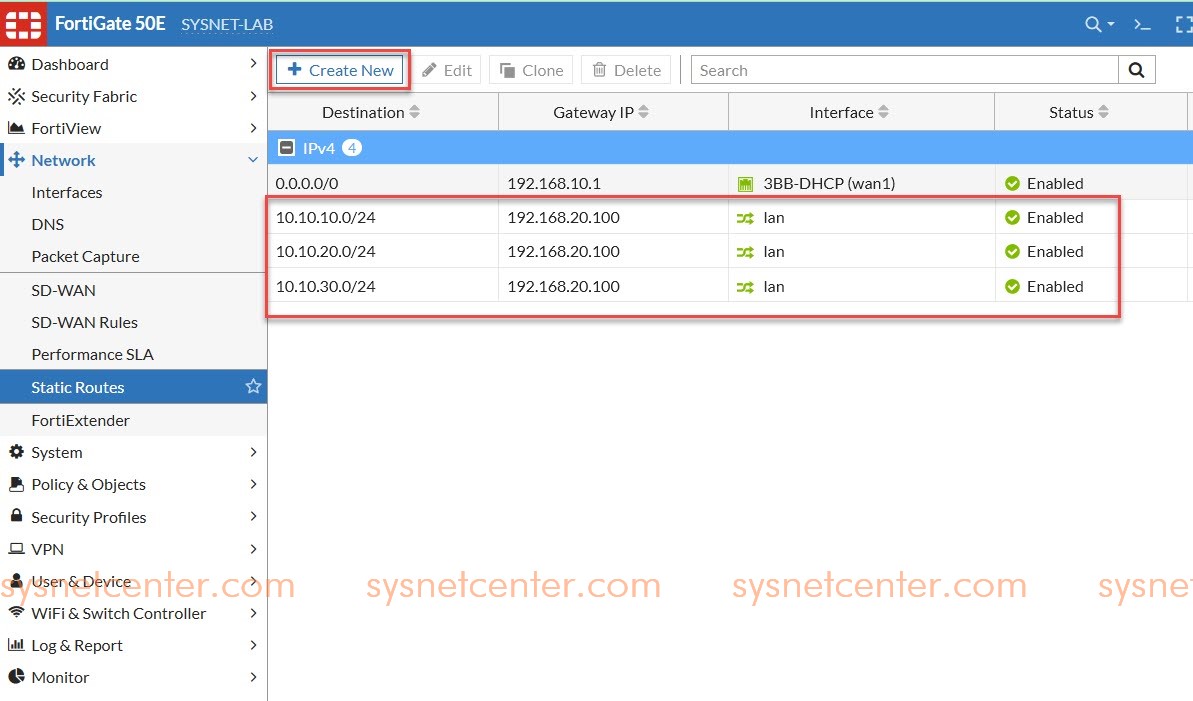

1. สร้าง Static Routing สำหรับ Routing ไปยังวง VLAN 10,20 และ 30 ที่ L3-Switch รอไว้ก่อนเลยครับ

[L3-Switch]

1. Default IP ของ Switch NBS5200-24GT4XS จะเป็น 10.44.77.200 Password: admin

ให้ทำการ Fix IP ที่ PC เป็น 10.44.77.201/ 255.255.255.0 (ยังไม่ต้องต่อ Switch เข้ากับ Router นะครับ ไม่อย่างนั้นต้องไปหาอีกว่า Router แจก IP อะไรมาให้ Switch)

2. แก้ไข Management IP ของ L3-Switch

Menu Ports --> MGMT IP

Internet: Static IP

IP: 192.169.20.100

Subnet Mask: 255.255.255.0

Gateway: 192.168.20.1

DNS: 8.8.8.8

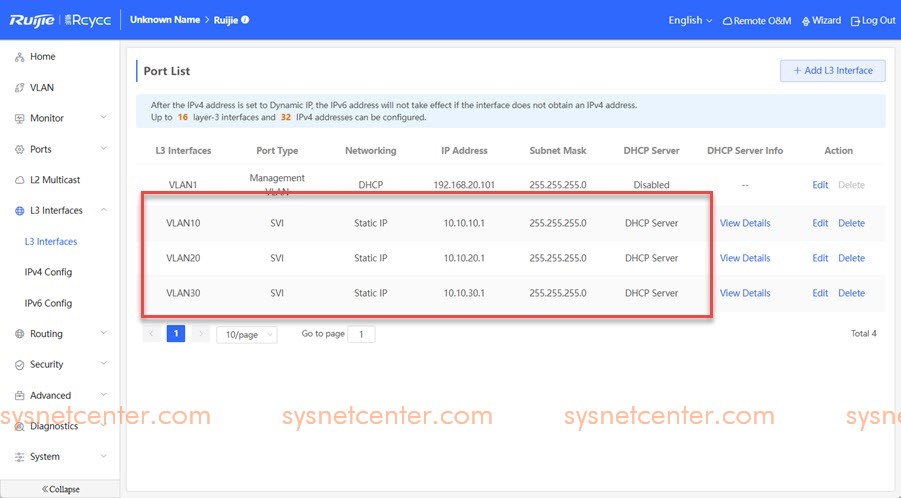

3. สร้าง VLAN 10, 20 และ 30

Menu VLAN

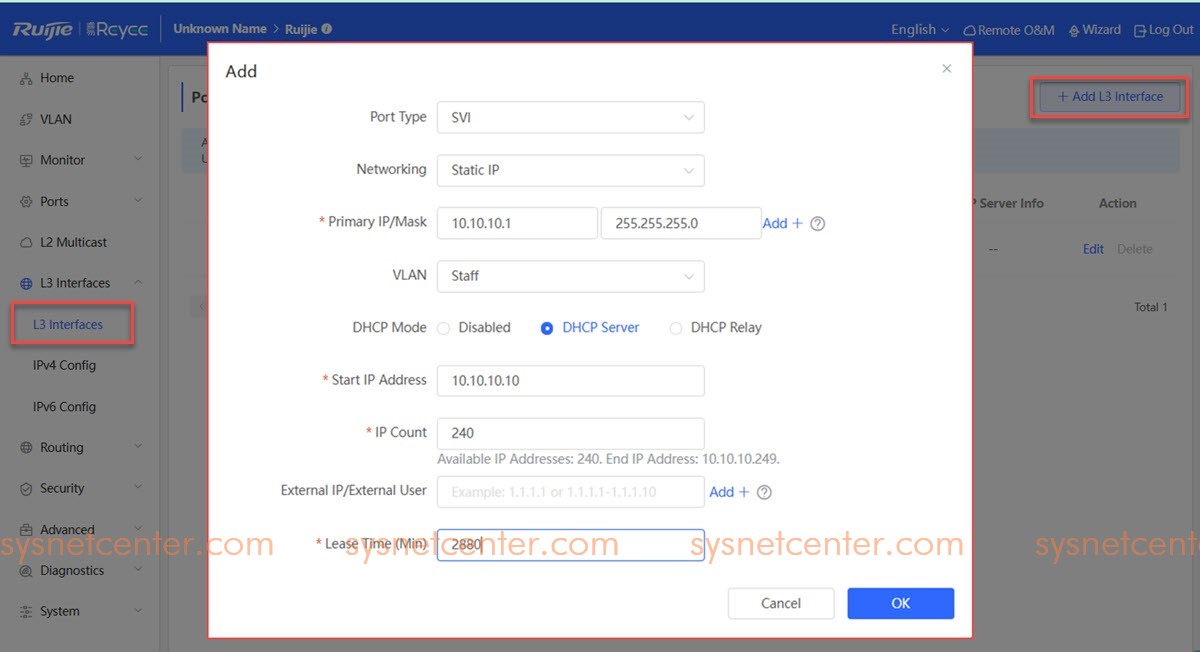

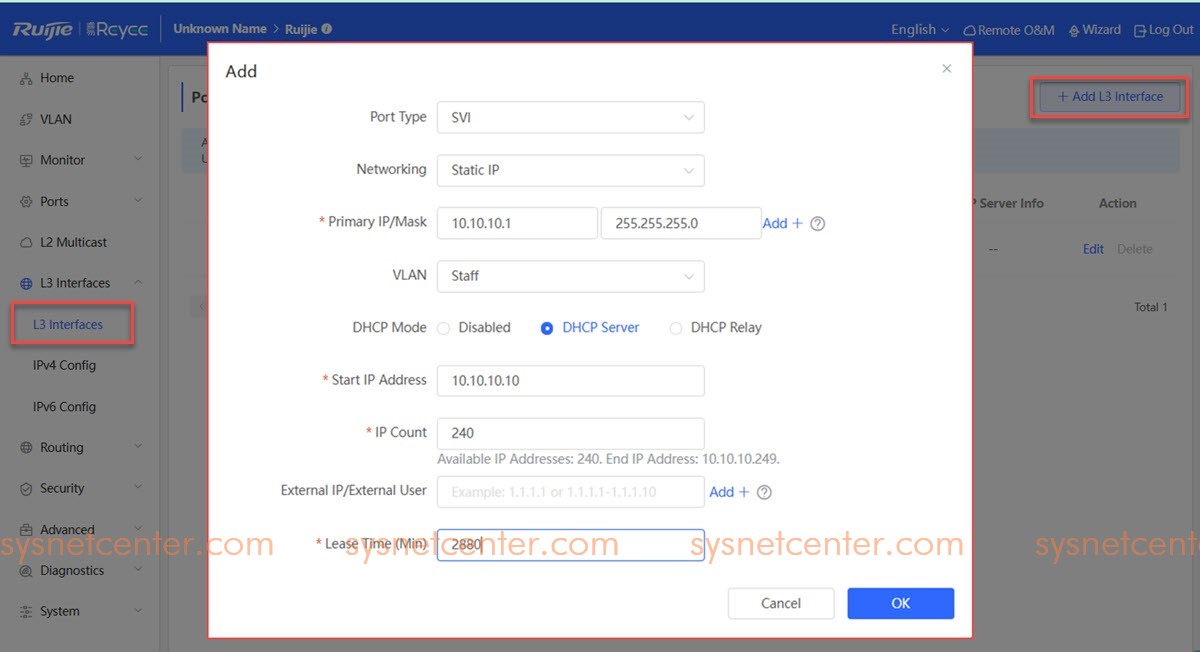

4. สร้าง Switch Virtual Interface

Menu L3 Interface --> Click [L3 Interface]

สร้าง SVI แต่ละ VLAN

Port Type: SVI

Networking: Static IP

Primary IP/Mask: IP Vlan

VLAN: เลือก VLAN ที่สร้างไว้

DHCP Mode: DHCP Server เพื่อแจก IP ให้ Client

Start IP Address: หมายเลข IP ที่เริ่มแจก

IP Count: จำนวน IP

Lease Time (Min): ระยะเวลาที่จอง IP

Click [OK]

ตัวอย่างเป็นการสร้าง VLAN 10

สร้าง VLAN 20 และ VLAN 30

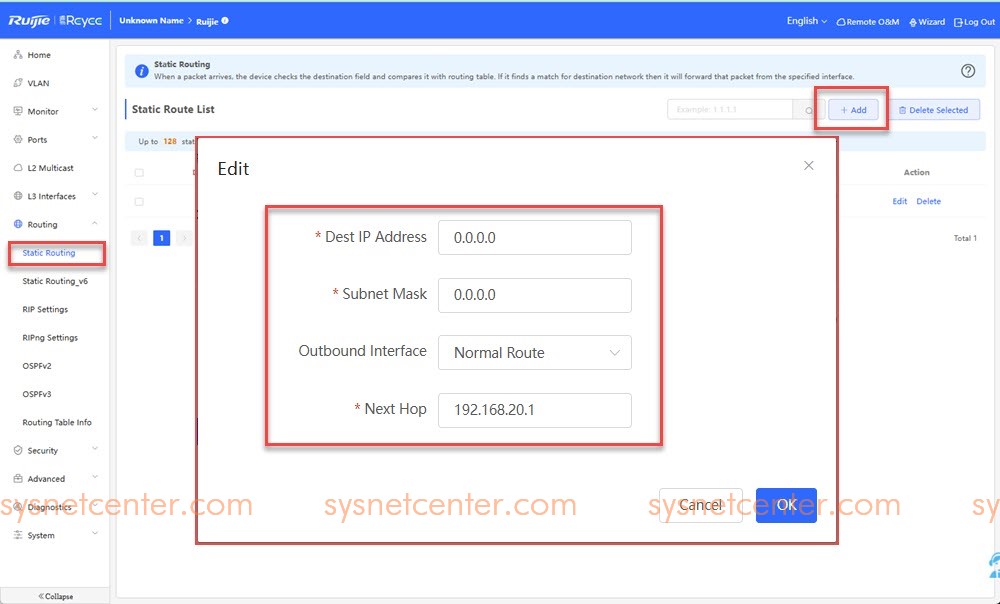

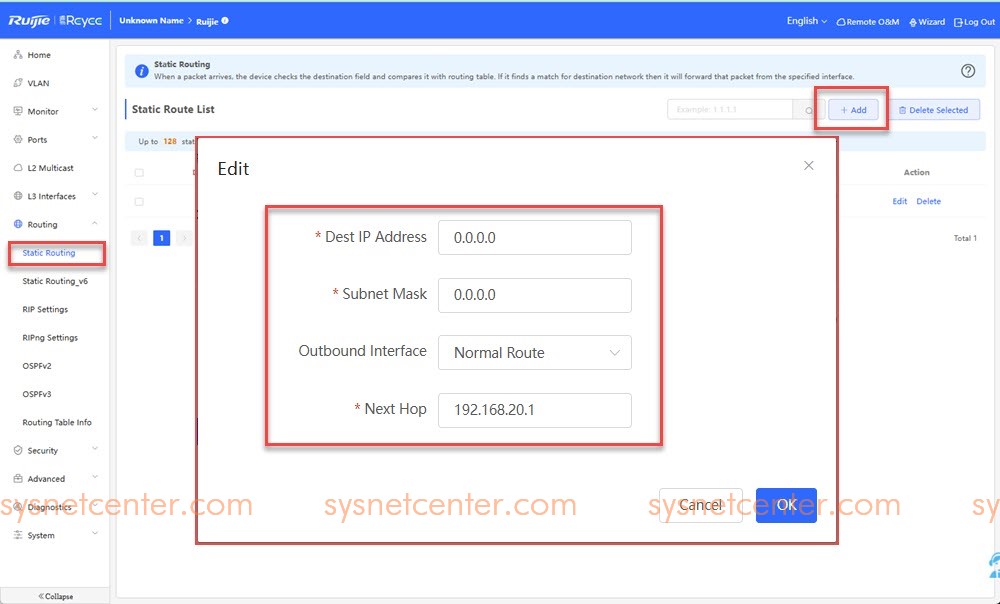

5. สร้าง Default Route

Menu Routing --> Static Route --> Click [Add]

Dest IP Address: 0.0.0.0

Subnet Mask: 0.0.0.0

Next Hop: 192.168.20.1 (IP Address ของ Router)

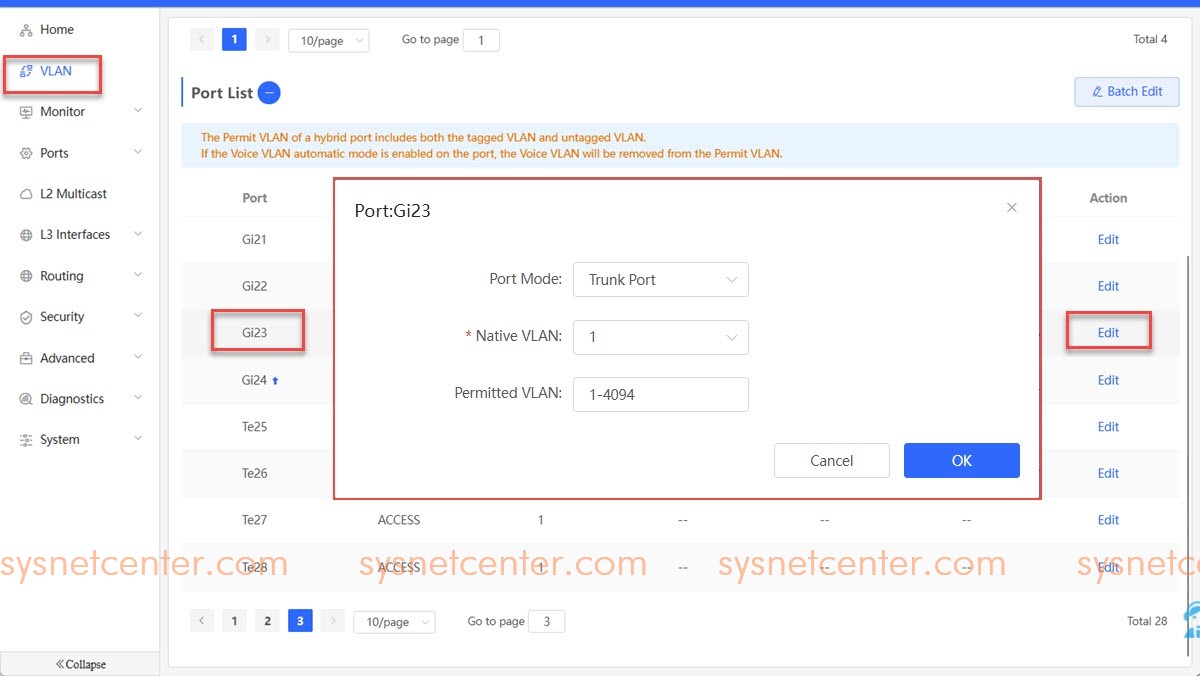

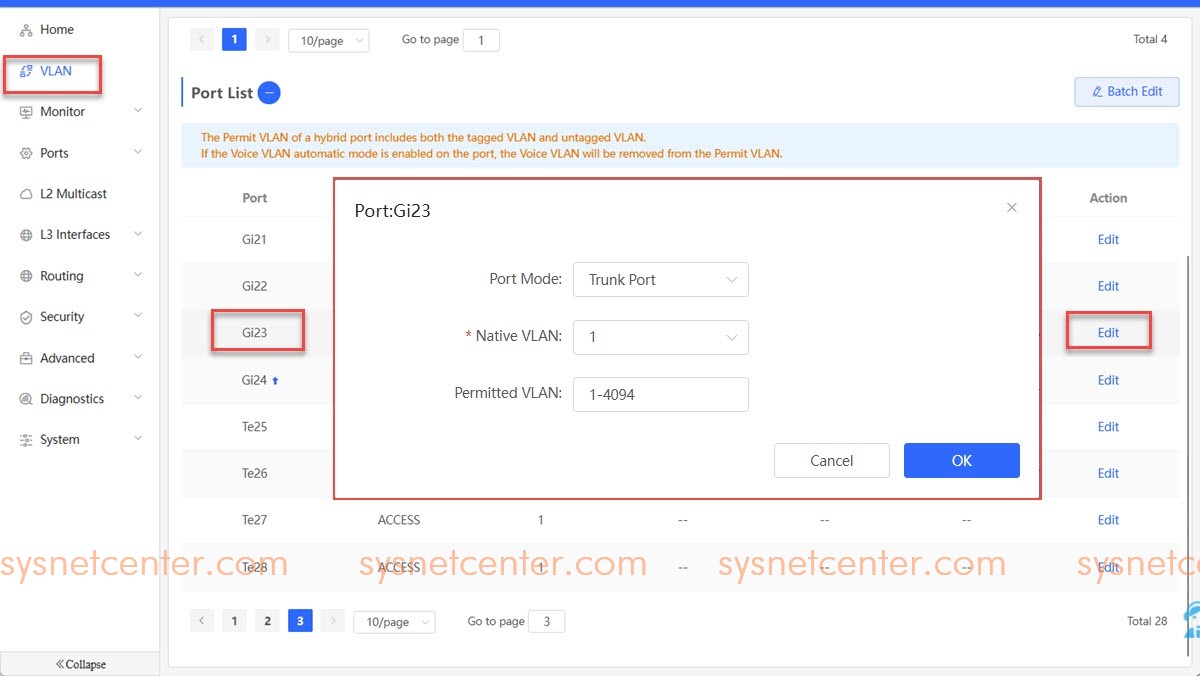

6. กำหนด Port Type

Port 23 ของ L3-Switch จะต่อเข้ากับ L2-Managed Switch เพระฉะนั้นจะกำหนดเป็น Trunk Port

Port 1 ต่อเข้า PC ต้องการให้เป็น VLAN10 และ Port 2 เป็น VLAN 20

กำหนด Port Type เป็น Access VLAN 10 ที่ Port 1 และ Access VLAN 20 ที่ Port 2

การสร้าง SVI เสร็จเรียบร้อยครับ

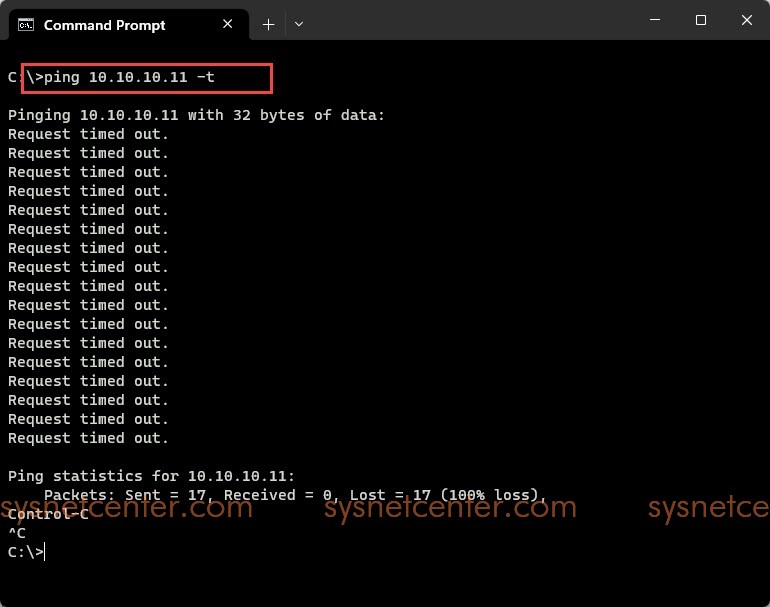

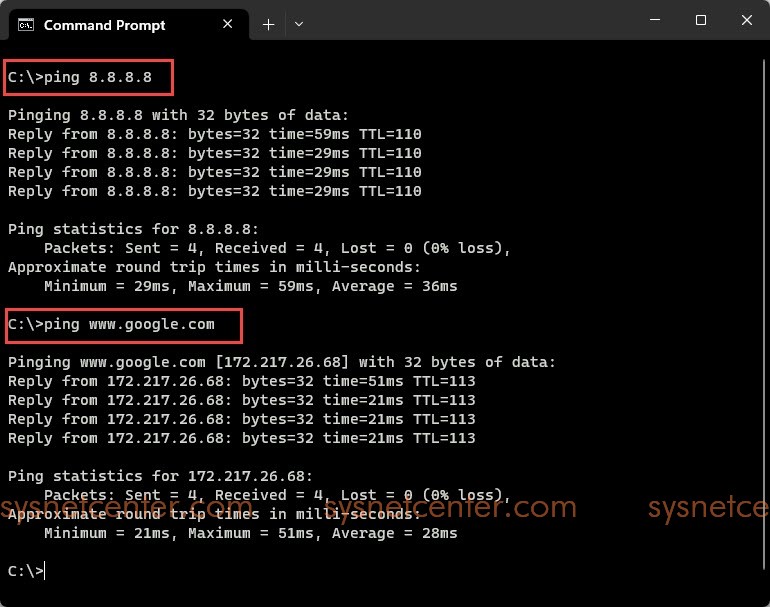

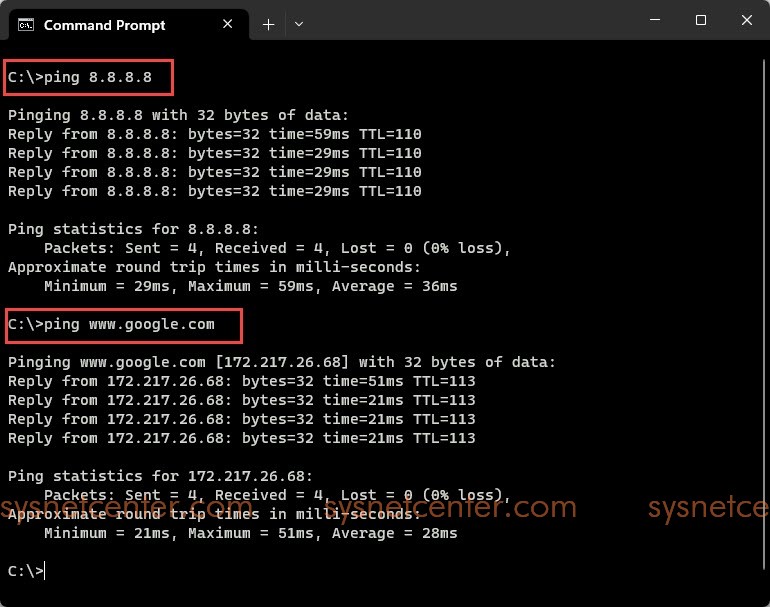

ทดสอบ

ผมใช้ PC เชื่อมต่อ Port Lan 2 (VLAN 20) ได้ IP Address คือ 10.10.20.10 และใช้ PC อีกเครื่องต่อเข้า Port 1 (VLAN 10) ได้ IP: 10.10.10.11

ทดสอบเชื่อมต่อ Internet ด้วยการ Ping ไปที่ 8.8.8.8 และ www.google.com

โดย Default ทุกๆ VLAN ที่สร้างบน L3-Switch จะเป็น Connected Route ซึ่งจะเชื่อมต่อหากันได้โดยอัตโนมัติครับ

ถ้าจะ Block ไม่ให้เชื่อมต่อหากัน จะต้องกำหนด Access Control List (ACL) เดี๋ยวผมจะทำเป็นอีกหัวข้อครับ

หัวข้อนี้จะเป็นทำ Inter-VLAN บนอุปกรณ์ Reyee Switch NBS5100-NBS5200 Series ซึ่งเป็น L3-Managed Switch ครับ

ขออธิบายนิดนึงครับ

การทำ Inter-Vlan บน Router กับบน Network Switch จะมีข้อดีข้อเสียแตกต่างกัน

Inter-Vlan บน Router จะเรียกว่า Router On A Stick (RoAS)

ข้อดี:

1. ประหยัด ใช้ Router รุ่นที่รองรับการทำ Sub-Interface แค่ตัวเดียว เชื่อมต่อกับ L2 Managed Switch ได้เลย

2. Config ง่าย สร้าง Sub-Interface VLAN ตามต้องการบน Router ส่วน Port ของ Switch ที่จะมาเชื่อมต่อก็ set เป็น Trunk ซะ แล้วทำการ Allow VLAN ที่ต้องการ

3. ถ้า Router ที่ใช้มี Firewall ในตัว ก็สามารถจัดการ Policy ต่างๆในแต่ละวง VLAN ที่สร้างได้เลย

ข้อเสีย:

1. อาจจะเจอปัญหาคอขวด เพราะ Traffic ทุกๆ VLAN ที่วิ่งเข้าออกแล้วข้ามวง VLAN ไปมา มันจะวิ่งผ่าน Router ความเร็วโดยรวมจะขึ้นอยู่กับความเร็ว Port ที่ต่อเข้า Network Switch

ใน Router บางรุ่นสามารถทำ Link Aggrgate ได้ ก็พอจะช่วยได้ระดับนึง หรือ ถ้ามี Port ที่เป็น SFP+ ก็จะทำให้ความเร็วที่สูงมากขึ้น

2. ในกรณีที่มีการสื่อสารข้าม VLAN กันบ่อยๆ เช่น VLAN 10 โยนไฟล์ไปเก็บที่ NAS ที่อยู่ VLAN 20 ข้อมูลจะต้องวิ่งผ่านไป Router แล้ววกกลับมาที่เครื่องปลายทางทุกครั้ง รวมถึงการออก Internet ก็เป็นการทำ Routing ความเร็วที่ได้จะขึ้นอยู่กับประสิทธิภาพของ Router

สรุป การทำ RoAS เหมาะกับงานที่ไม่ใหญ่มากนัก ถ้า Device ไม่เชื่อมต่อหากันข้ามวง VLAN มากนัก ส่วนใหญ่เชื่อมต่อวง VLAN ของตัวเองกัน และงานหลักๆคือใช้ Internet เหมาะที่จะใช้ RoAS ครับ

Inter-Vlan บน Network Switch จะเรียกว่า Switch Virtual Interface (SVI)

ข้อดี:

1. การทำ SVI จะใช้ L3 Switch เป็นตัวจัดการ VLAN โดยรวมแล้วประสิทธภาพจะดีกว่า Router

2. เวลาเชื่อมต่อข้าม VLAN กัน มันจะทำ Route ที่ L3 Switch เลย ไม่วิ่งข้ามสาย Lan/Fiber ไปที่ Router ก่อน

3. มีจำนวน Port มากกว่า Router ถ้าเลือก L3 Switch ทำเป็น Core Switch และเลือกรุ่นที่มี Port SFP+ หลายๆ Port หรือทำ Link Aggregate ได้ แล้วเชื่อมต่อไปยังอีก Switch ที่ต้องการใช้หลายๆ VLAN ถ้าออกแบบดีๆจะป้องกันปัญหาคอขวด และ ยืดหยุ่นกว่าการใช้ Router ซึ่งมีอยู่ไม่กี่ Port

4. ถ้า L3 Switch รุ่นที่เลือกใช้รองรับ Protocol HSRP (Hot Standby Router Protocol) หรือ VRRP (Virtual Router Redundancy Protocol) จะช่วยเรื่องความเสถียรของระบบมากยิ่งขึ้น

ข้อเสีย:

1. ตัว L3 Switch ราคาจะแพงกว่าตัว L2 Managed Switch

2. Config จะเยอะกว่าแบบ RoAS ต้องทำ Routing ระหว่าง Router และ L3 Switch ด้วย

สรุป การทำ SVI จะเหมาะกับงาน Network ขนาดใหญ่ มีการแยกไปยังตึกสถานที่ต่างๆ หรือ Device ส่วนใหญ่เชื่อมต่อหากันข้ามวง VLAN แนะนำให้ทำ SVI ครับ

จากรูปตัวอย่าง เป็นการ Config SVI บน Reyee Switch รุ่น NBS5200-24GT4XS ร่วมกับอุปกรณ์ Fortigate ครับ

VLAN1: 192.168.20.1/24

VLAN10: 10.10.10.1/24

VLAN20: 10.10.20.1/24

VLAN30: 10.10.30.1/24

Router Fortigate IP: 192.168.20.1/24

L3-Switch NBS5200-24GT4XS IP: 192.168.20.100/24

[Fortigate]

1. สร้าง Static Routing สำหรับ Routing ไปยังวง VLAN 10,20 และ 30 ที่ L3-Switch รอไว้ก่อนเลยครับ

[L3-Switch]

1. Default IP ของ Switch NBS5200-24GT4XS จะเป็น 10.44.77.200 Password: admin

ให้ทำการ Fix IP ที่ PC เป็น 10.44.77.201/ 255.255.255.0 (ยังไม่ต้องต่อ Switch เข้ากับ Router นะครับ ไม่อย่างนั้นต้องไปหาอีกว่า Router แจก IP อะไรมาให้ Switch)

2. แก้ไข Management IP ของ L3-Switch

Menu Ports --> MGMT IP

Internet: Static IP

IP: 192.169.20.100

Subnet Mask: 255.255.255.0

Gateway: 192.168.20.1

DNS: 8.8.8.8

3. สร้าง VLAN 10, 20 และ 30

Menu VLAN

4. สร้าง Switch Virtual Interface

Menu L3 Interface --> Click [L3 Interface]

สร้าง SVI แต่ละ VLAN

Port Type: SVI

Networking: Static IP

Primary IP/Mask: IP Vlan

VLAN: เลือก VLAN ที่สร้างไว้

DHCP Mode: DHCP Server เพื่อแจก IP ให้ Client

Start IP Address: หมายเลข IP ที่เริ่มแจก

IP Count: จำนวน IP

Lease Time (Min): ระยะเวลาที่จอง IP

Click [OK]

ตัวอย่างเป็นการสร้าง VLAN 10

สร้าง VLAN 20 และ VLAN 30

5. สร้าง Default Route

Menu Routing --> Static Route --> Click [Add]

Dest IP Address: 0.0.0.0

Subnet Mask: 0.0.0.0

Next Hop: 192.168.20.1 (IP Address ของ Router)

6. กำหนด Port Type

Port 23 ของ L3-Switch จะต่อเข้ากับ L2-Managed Switch เพระฉะนั้นจะกำหนดเป็น Trunk Port

Port 1 ต่อเข้า PC ต้องการให้เป็น VLAN10 และ Port 2 เป็น VLAN 20

กำหนด Port Type เป็น Access VLAN 10 ที่ Port 1 และ Access VLAN 20 ที่ Port 2

การสร้าง SVI เสร็จเรียบร้อยครับ

ทดสอบ

ผมใช้ PC เชื่อมต่อ Port Lan 2 (VLAN 20) ได้ IP Address คือ 10.10.20.10 และใช้ PC อีกเครื่องต่อเข้า Port 1 (VLAN 10) ได้ IP: 10.10.10.11

ทดสอบเชื่อมต่อ Internet ด้วยการ Ping ไปที่ 8.8.8.8 และ www.google.com

โดย Default ทุกๆ VLAN ที่สร้างบน L3-Switch จะเป็น Connected Route ซึ่งจะเชื่อมต่อหากันได้โดยอัตโนมัติครับ

ถ้าจะ Block ไม่ให้เชื่อมต่อหากัน จะต้องกำหนด Access Control List (ACL) เดี๋ยวผมจะทำเป็นอีกหัวข้อครับ

#20

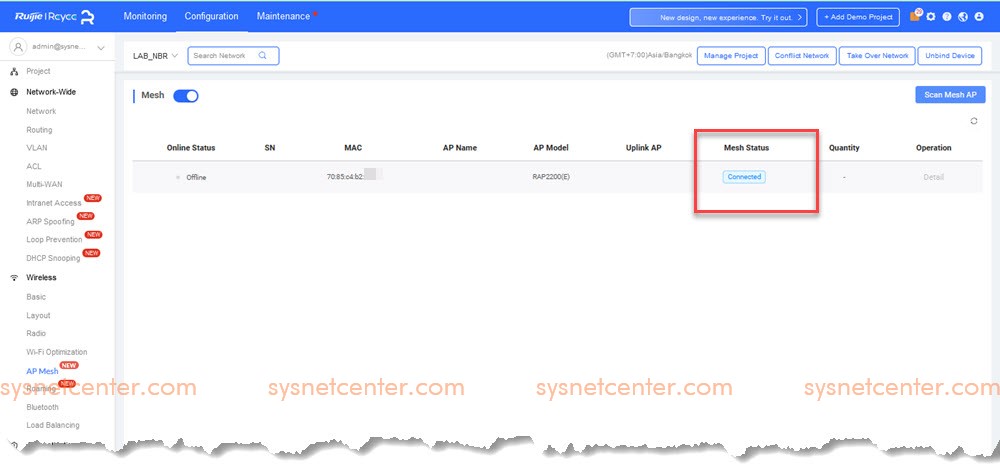

อุปกรณ์ Ruijie / Reyee (รุยเจี๋ย / รียี้) / คู่มือการ Config MESH ใน Reyee...

กระทู้ล่าสุด โดย yod - วันที่ 9 มิถุนายน 2023, 12:00:50คู่มือการ Config MESH ใน Reyee Access Point

การ Config ค่อนข้างง่ายมากครับ แต่ควรจะทำตาม Step ดังนี้ครับ

1. Access Point (AP) ตัวหลัก ที่เชื่อมต่อสาย Lan เข้ากับ Router หรือ Switch ที่สามารถออก Internet ได้ จะเรียกว่าตัว MESH Root

ส่วน AP ตัวที่ต้องการทำเป็น MESH กระจาย WIFI ที่ปลายทาง ตัวนี้ยังไม่ต้อง Add เข้า Ruijie Cloud นะครับ ให้ต่อสาย Power อย่างเดียว จะเรียกตัวนี้ว่า MESH Node

ช่วงการ Config ให้วางไว้ใกล้ๆตัว MESH Root ก่อนครับ ไฟ LED ที่ตัว AP จะติดกระพริบช้าๆ

ทำการ Add AP ตัวที่เป็น MESH Root เข้า Project Ruijie Cloud ให้เรียบร้อย

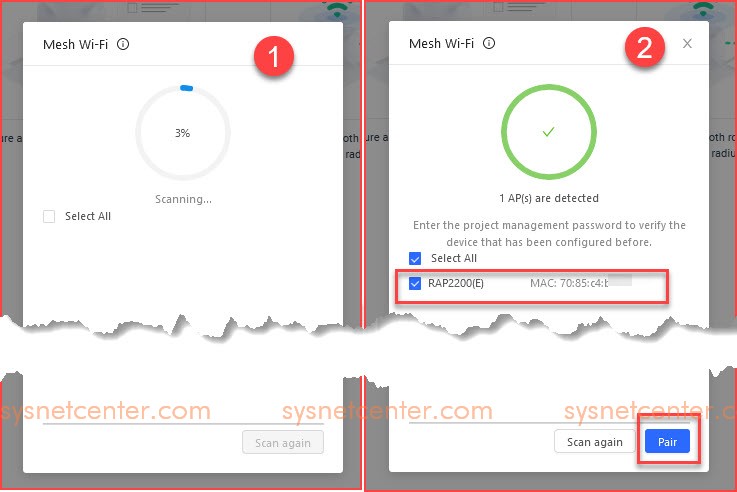

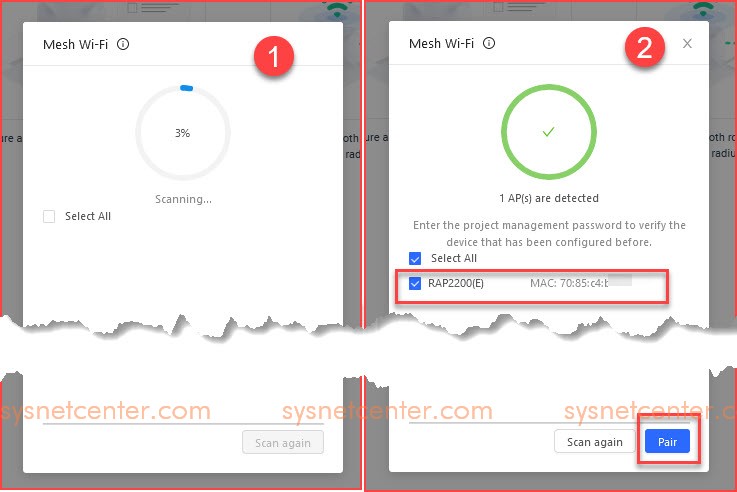

2. Menu Configuration --> AP Mesh --> Click [Scan to Add Mesh AP]

รอให้ Ruijie Cloud ทำการ Scan จนกว่าจะพบตัว AP จากนั้นเลือกตัว AP แล้ว Click [Pair]

Ruijie Cloud ทำการ Set MESH เสร็จแล้ว Click [Done]

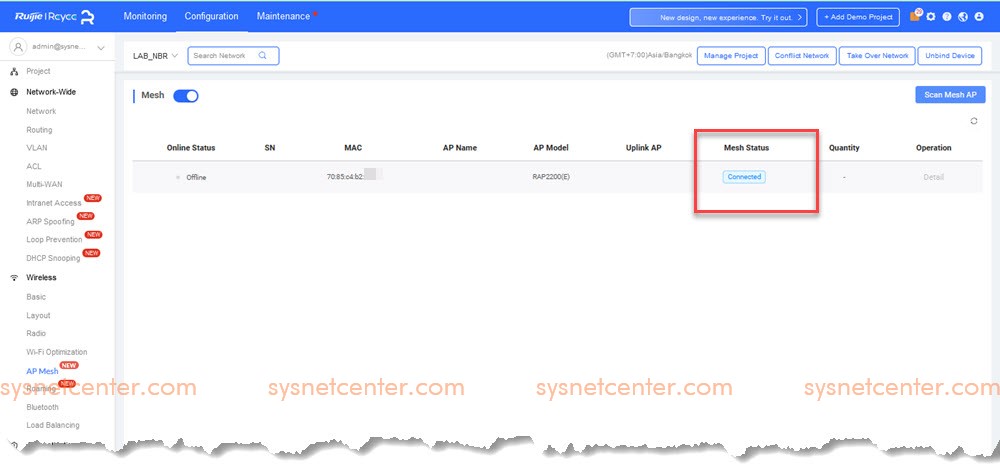

หลังจาก Pair เรียบร้อย Mesh Status จะขึ้น Connected ส่วน Online Status ในหน้า Menu นี้จะขึ้น Offline

แต่ในหน้า AP Status จะขึ้นเป็น Online ครับ ถือว่าการ Config MESH เสร็จเรียบร้อยแล้ว นำไปติดตั้งตำแหน่งที่ต้องการได้เลยครับ

** การทำ MESH Reyee Access Point จะไม่สามารถใช้ร่วมกับอุปกรณ์ Reyee MESH WIFI ได้นะครับ ***

การ Config ค่อนข้างง่ายมากครับ แต่ควรจะทำตาม Step ดังนี้ครับ

1. Access Point (AP) ตัวหลัก ที่เชื่อมต่อสาย Lan เข้ากับ Router หรือ Switch ที่สามารถออก Internet ได้ จะเรียกว่าตัว MESH Root

ส่วน AP ตัวที่ต้องการทำเป็น MESH กระจาย WIFI ที่ปลายทาง ตัวนี้ยังไม่ต้อง Add เข้า Ruijie Cloud นะครับ ให้ต่อสาย Power อย่างเดียว จะเรียกตัวนี้ว่า MESH Node

ช่วงการ Config ให้วางไว้ใกล้ๆตัว MESH Root ก่อนครับ ไฟ LED ที่ตัว AP จะติดกระพริบช้าๆ

ทำการ Add AP ตัวที่เป็น MESH Root เข้า Project Ruijie Cloud ให้เรียบร้อย

2. Menu Configuration --> AP Mesh --> Click [Scan to Add Mesh AP]

รอให้ Ruijie Cloud ทำการ Scan จนกว่าจะพบตัว AP จากนั้นเลือกตัว AP แล้ว Click [Pair]

Ruijie Cloud ทำการ Set MESH เสร็จแล้ว Click [Done]

หลังจาก Pair เรียบร้อย Mesh Status จะขึ้น Connected ส่วน Online Status ในหน้า Menu นี้จะขึ้น Offline

แต่ในหน้า AP Status จะขึ้นเป็น Online ครับ ถือว่าการ Config MESH เสร็จเรียบร้อยแล้ว นำไปติดตั้งตำแหน่งที่ต้องการได้เลยครับ

** การทำ MESH Reyee Access Point จะไม่สามารถใช้ร่วมกับอุปกรณ์ Reyee MESH WIFI ได้นะครับ ***

- SMF 2.1.4 © 2023, Simple Machines | Sitemap

- ช่วยเหลือ

- Theme by SMCreative