Solution งานระบบตู้โทรศัพท์แบบ IP, ระบบ VOIP, ระบบ IP-PBX ในสำนักงานขนาดเล็ก

- ไม่มีสินค้าในตะกร้าของคุณแล้ว

- จัดส่ง

- รวมทั้งสิ้น ฿0.00

การใช้ DHCP Snooping เพื่อป้องกัน DHCP Server จาก Router ที่ไม่เกี่ยวข้อง

การใช้ DHCP Snooping เพื่อป้องกัน DHCP Server จาก Router ที่ไม่เกี่ยวข้อง

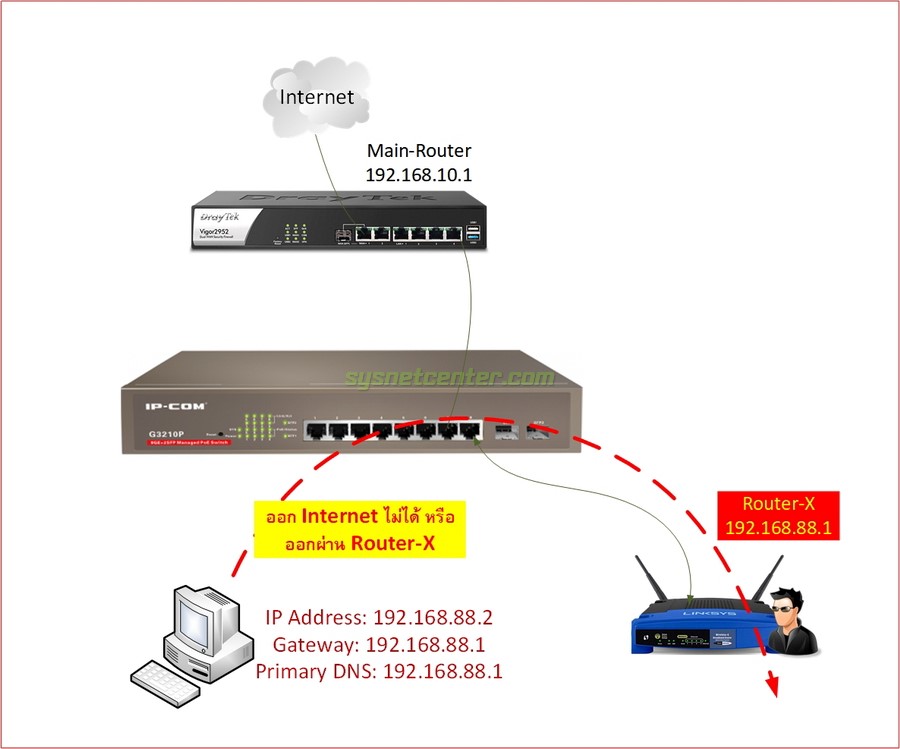

ปัญหาที่เจอบ่อยๆสำหรับงานที่มีการเดินสาย Lan ไปยังตำแหน่งๆต่างๆ เช่นในห้องพัก แล้ว User เอา Wireless Router มาต่อเข้ากับ Port Lan เพื่อกระจายสัญญาณ Wireless ต่ออีกที อาจจะเพราะไม่รู้ หรือ ต่อผิด หรือ มีอะไรในใจ ^^

ทีนี้ดันไปต่อเข้า Port Lan ของ Wireless Router แทนที่จะต่อเข้า Port Internet

พวก Wireless Router ค่า Default มันเป็น DHCP Server คือมันแจก IP Address ให้กับเครื่องลูกข่ายที่ขอ มันก็จะแจกอัดเข้ามาในวง Network หลักที่ใช้ ข้างๆห้องก็จะได้ IP Address/ Gateway/ DNS จาก Wireless Router ตัวนี้ ทีนี้พอจะออก Internet หมายเลข Gateway มันไม่ถูกต้อง เลยจะออก Internet ไม่ได้ครับ

กล่าวพื้นฐานเรื่อง DHCP Server ซักนิดครับ

DHCP ย่อมาจาก Dynamic Host Configuration Protocol เป็นรูปแบบการขอและแจกค่าที่จำเป็นในการเชื่อมต่อ Network เช่น IP Address, Subnet Mask, Gateway, Primary DNS, Secoundary DNS

โดยจะมีฝั่งขอ คือ DHCP Client พวกเครื่องลูกข่าย เช่น PC, Smartphone, Tablet, Access Point หรือ พวกอุปกรณ์เครือข่ายทั่วไปที่ต้องมีหมายเลข IP Address ในการเชื่อมต่อเข้า Network ครับ

และก็

ฝั่งให้คือ DHCP Server เช่นพวก Router, Windows Server, Router Modem, Broadband Router หรือพวกอุปกรณ์ที่มี Mode Router ก็ได้เช่นกัน

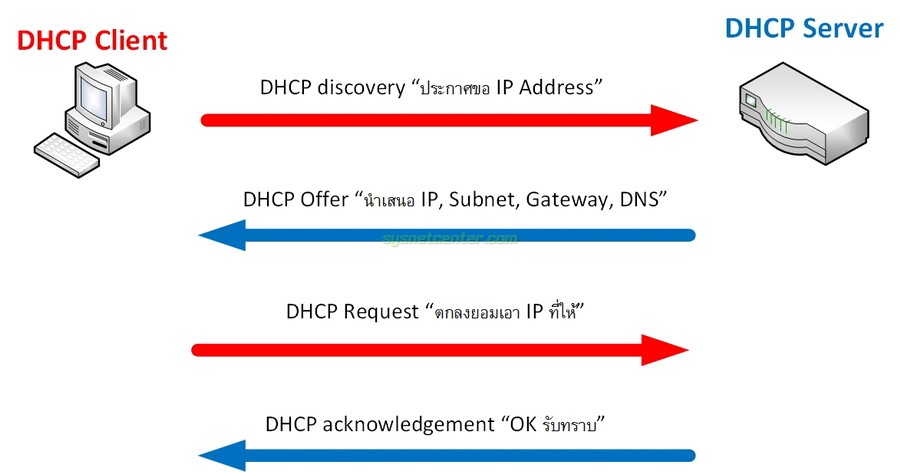

กระบวนการคุยกันระหว่าง ฝั่งขอ (Client) กับ ฝั่งให้ (DHCP Server) เหมือนคนคุยกันสองคนนะครับ

1. DHCP Client จะประกาศ (Broadcast) DHCP discovery เข้าไปในเครือข่าย

2. ทีนี้ถ้าในวง Network เรามี DHCP Server พอมันได้ยิน DHCP discovery ก็จองหมายเลข IP Address ที่ตัวเองมีและยังไม่มีใครใช้ และจะส่ง OFFER มาที่ DHCP Client โดยจะมีข้อมูล MAC Address, IP Address, Subnet mask, Gateway, DNS และระยะเวลาที่ให้ใช้ IP มาที่เครื่อง DHCP Client

3. DHCP Client ได้รับ OFFER มา ก็จะเอาข้อมูล IP, Subnet, Gateway ที่ได้มาจัดการ Network ของตัวเอง และส่ง REQUEST กลับไปที่ DHCP Server

4. DHCP Server ได้รับ REQUEST ก็จะรู้ว่า DHCP Client เอา IP Address ไปใช้แล้ว ก็ส่ง ACKNOWLEDGE กลับไป

ดูจากรูปนี้น่าจะง่ายขึ้นมาหน่อยครับ

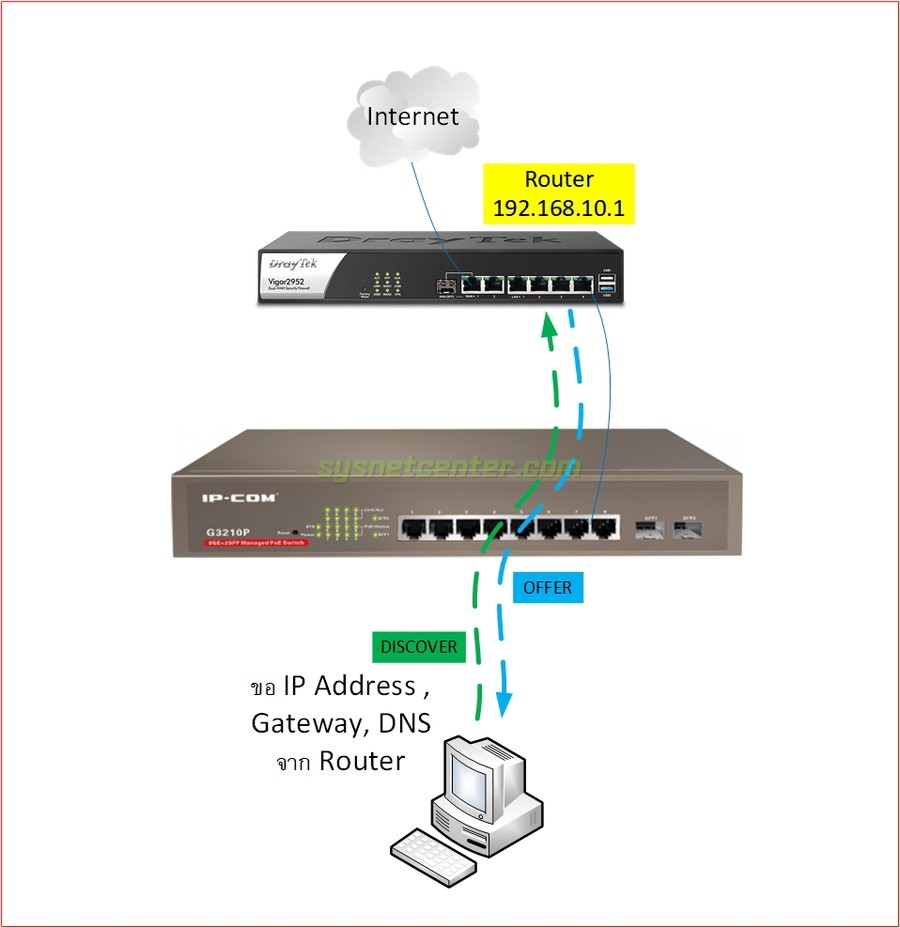

เครื่อง Client ประกาศ DISCOVER เข้าไปในเครือข่าย ตัว Router (192.168.10.1) ได้ยิน ก็ทำการส่งข้อมูล IP Address กลับไปที่ Client

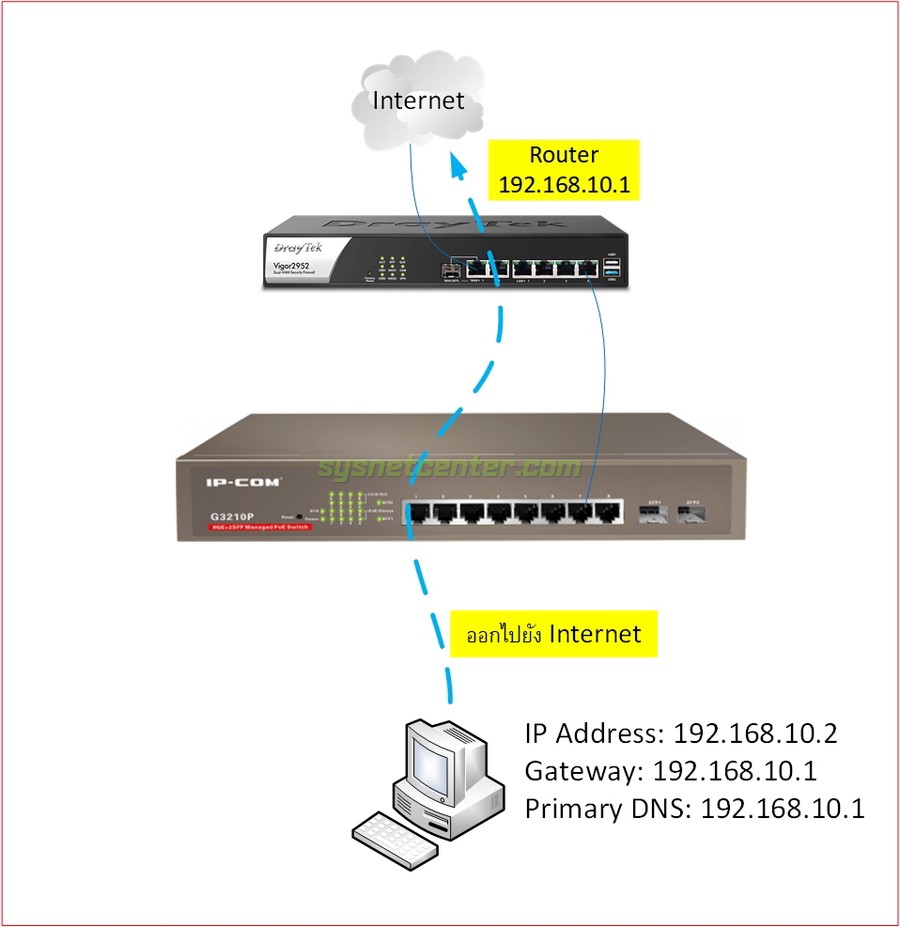

เครื่อง Client ก็จะมี IP Address/ Gateway/ DNS เวลาออก Internet ก็จะรู้ว่า Gateway อยู่ที่ไหน ส่งไปได้ถูกต้อง

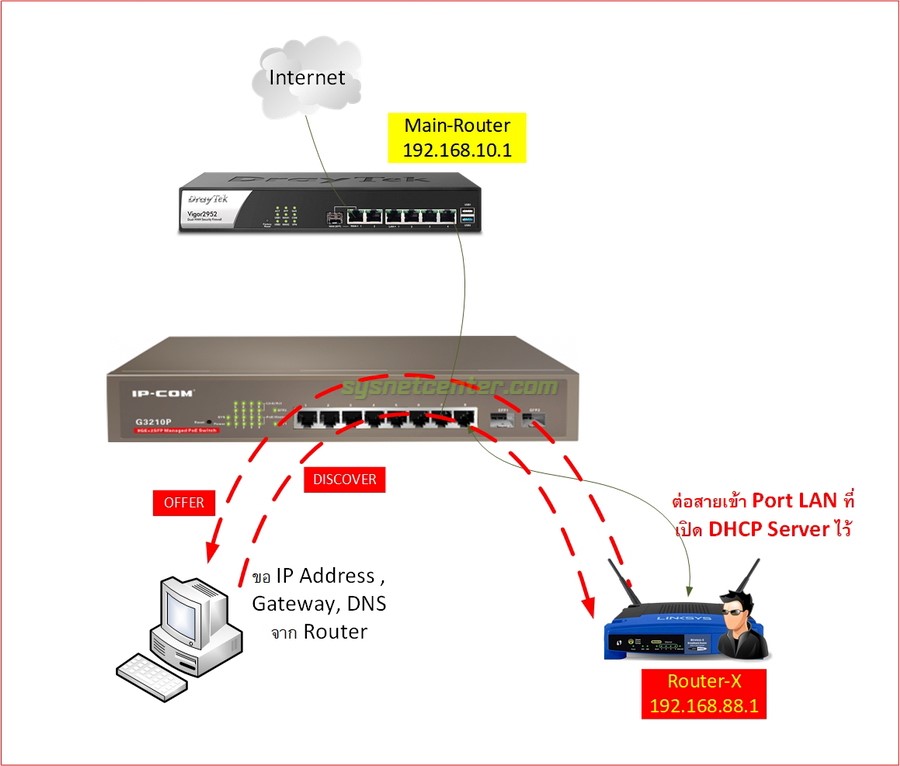

แต่ปัญหาคือ ถ้าดันมี DHCP Server ปลั๊กเข้ามาในระบบ เช่น พวกอุปกรณ์ Wireless Router ทั่วๆไป (ในรูปชื่อ Router-X) ทีนี้พอเครื่อง Client ประกาศ DISCOVER เข้าไปในเครือข่าย เป็นจังหวะที่ Router-X ได้ยินไวกว่า จัดการส่ง OFFER มาให้ เครื่อง Client ซะไวเลย

เครื่อง Client มันเลยได้ IP Address/ Subnet/ Gateway, DNS มาจาก Router-X ซึ่งผิดครับ

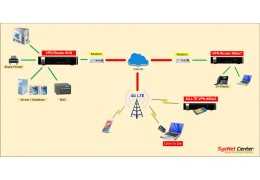

พอเครื่อง Client จะออก Internet แต่หมายเลข Gateway มันเป็นตัว Router-X ทำให้ Packet วิ่งไปที่ Router-X แทนที่จะเป็นตัว Router ตัวจริง ทีนี้ Router-X อาจจะไม่ได้มีอะไร คือคนที่ใช้แค่ต่อผิดเฉยๆ ก็ไม่มีปัญหาครับ แต่ถ้าเขาต่อออก Internet ได้ด้วย อาจจะต่อผ่าน 3G/4G และมีการ Sniff เอาไว้ ข้อมูลที่เราส่งออกไปก็อาจจะถูกดักเอาไว้ได้ครับ

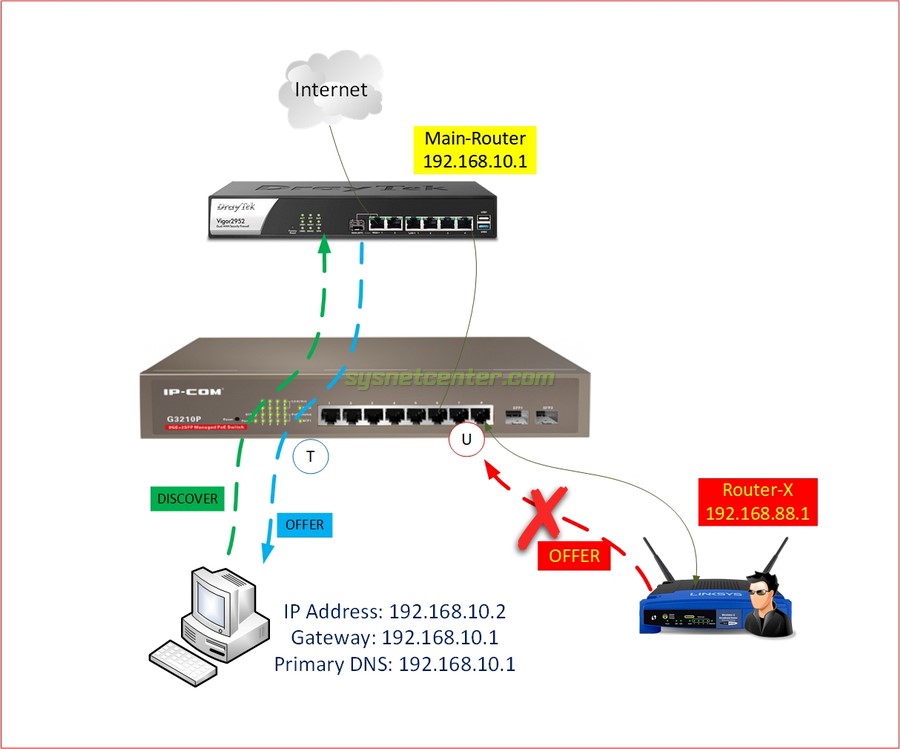

ในอุปกรณ์ Managed Switch บางรุ่นบางยี่ห้อ จะมี Feature นึงที่ไว้ป้องกันไม่ให้ Router อื่นๆที่ไม่ใช่ Router หลัก ส่ง IP Address แจกเข้ามาในระบบ Feature นี้เรียกว่า DHCP Snooping ครับ

ในตัวอย่างนี้จะใช้เป็น Switch ของ IP-COM รุ่น G3210P ครับ เพราะเล่นง่ายหน่อย

หลักการคือ เราจะกำหนดที่ Port ของ Switch ว่า Port ไหน ยอมให้มีการต่อ DHCP Server โดย Port ที่ยอมให้มีการต่อ จะเรียกว่า Trusted-Port ส่วน Port ที่ไม่ยอม จะเรียกว่า Untrusted-Port เราก็จัดการให้ Port ที่ต่อเข้ากับ Router หลักเป็น Trusted Port ส่วน Port อื่นๆเป็น Untrusted ให้หมด

เมื่อเครื่อง Client ประกาศขอ IP เข้ามาในเครือข่าย (DISCOVER) ตัว Router-X ซึ่งอยู่ในเครือข่ายด้วย มันได้ยินประกาศด้วยแน่นอน มันก็ส่ง OFFER กลับมาให้ แต่มันต่อเข้า Untrusted Port ตัว Switch เลย Block Packet นี้ซะ OFFER เลยส่งไปหา Client ไม่สำเร็จ ซึ่งตัว Switch จะยอมรับ Packet OFFER จาก Trusted-Port อย่างเดียวเท่านั้น ตัว Client เลยได้ IP Address จาก Router หลักได้อย่างถูกต้อง

ทีนี้ดูวิธีการ Config กันครับ

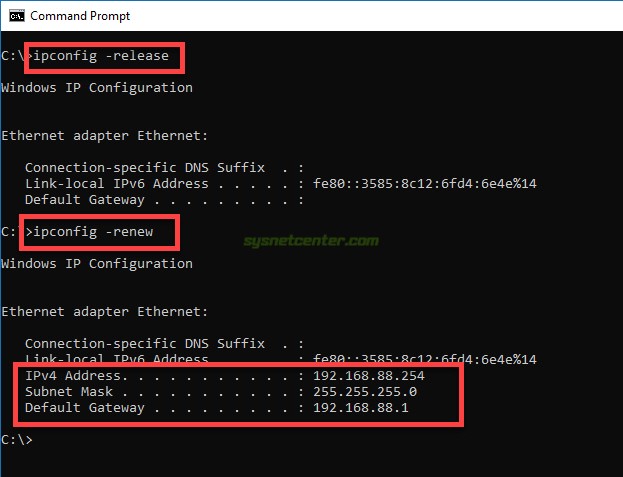

เบื้องต้น ผมต่อ Router-X มี IP: 192.168.88.1 (เป็น Mikrotik รุ่นที่ใส่ Air-Card ได้ครับ) เข้า Switch และ Router หลัก มี IP: 192.168.10.1 เข้า Switch และต่อ PC เข้า Switch ด้วยครับ

ทำการ Release/ Renew IP จะได้ IP จาก Router-X ซึ่งเป็น IP: 192.168.88.254 ออก Internet ผ่าน Mikrotik แทน ซึ่งจะสามารถดัก Packet ข้อมูลได้

เข้า Menu Device Management --andgt; DHCP Snooping

Enable: DHCP Snooping

เลือก Trusted Port ที่จะยอมให้มี DHCP Server หรือ Port ที่ต่อเข้ากับ Router ส่วน Port อื่นที่ไม่แน่ใจว่าจะมีใครต่อ Router เข้ามา ก็เลือกเป็น Untrust ไปครับ

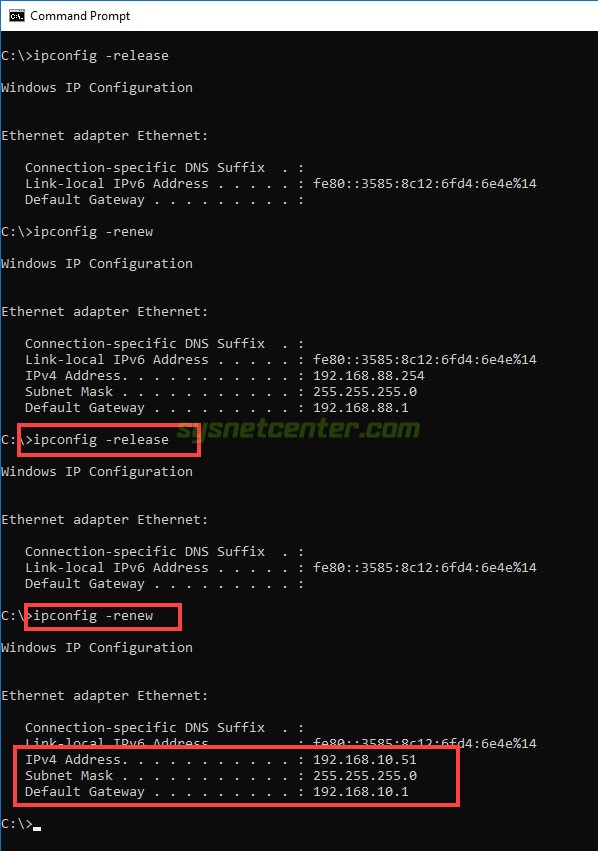

ทดสอบ Release/ Renew IP อีกรอบ จะได้ IP Address จาก Router หลักครับ

เรียบร้อยครับ

Facebook comment